Tecnologia

Da Xiaomi due ottimi smartphone con Android One: Mi A2 e Mi A2 Lite

Xiaomi ha presentato a Madrid, nel suo primo evento “globale” tenuto in Europa, il Mi A2 e il Mi A2 Lite, due smartphone di fascia media dall’ottimo rapporto prezzo/prestazioni e dalle più che buone capacità fotografiche. Entrambi sono animati da Android One.

Xiaomi Mi A2

Xiaomi Italia @ItaliaXiaomi

Lo Xiaomi Mi A2, evoluzione dell’A1 che ha avuto un gran successo di vendite, ha come punto di forza il comparto fotografico composto da una fotocamera frontale con sensore Sony IMX376 da 20 MP e dalla doppia fotocamera “a semaforo” da 12 MP (Sony IMX486) + 20 MP (Sony IMX376) AI.

Chi ama i selfie apprezzerà la qualità del sensore anteriore da 20MP, dotato della tecnologia Super Pixel che combina le informazioni di quattro pixel per creare un grande pixel da 2.0μm e migliorare così la sensibilità alla luce del sensore. Insomma, gli scatti in condizioni di scarsa luminosità saranno decisamente più chiari. Inoltre gli ingegneri di Xiaomi hanno integrato anche effetti come AI Portrait, AI Beautify 4.0, HDR o la luce anteriore Selfie-4500K.

La fotocamera posteriore da 20MP ha lo stesso sensore Super Pixel con un’apertura ƒ/1.75 che consente di ottenere foto più nitide e vivide anche in condizioni di scarsa illuminazione. La fotocamera da 12MP, con pixel grandi da 1,25 μm e la stessa apertura ƒ/1.75, è utile per scattare foto con un ottimo effetto bokeh.

Il display IPS full screen Full HD+ – 2.160 x 1.080 pixel – 18:9 (protetto da un vetro Corning Gorilla Glass 5 con curvatura 2.5D) è da 5,99 pollici ed è incastonato in un unibody in alluminio dal design piuttosto elegante. Pur avendo un display di dimensioni generose, il telefono ha una buona ergonomia anche grazie ai soli 7,3 mm di spessore.

Il SoC è uno SnapDragon 660 Octa core con Artificial Intelligence Engine; la memoria varia dai 4 ai 6 GB in base al modello (tre quelli disponibili, vedi in fondo al testo) mentre lo spazio di archiviazione va da 32 GB a 128 GB. La batteria è da 3.010 mAh.

Xiaomi Mi A2 Lite

La versione Lite dell’A2 punta molto sull’autonomia, grazie a una batteria da ben 4.000 mAh e a un processore meno “esigente”. Il SoC, difatti, è un Qualcomm Snapdragon 625, molto efficiente dal punto di vista energetico. Il produttore dichiara 6 ore di gioco continuo e 34 ore di riproduzione musicale, davvero niente male.

Il display full screen FHD+ da 5,84 pollici ha un formato “unico” per un device Android One, con proporzioni 19:9. Lo schermo è dotato di funzioni utili come Auto Contrast, Reading Mode e Night Mode, ed è alloggiato in un corpo più piccolo e maneggevole rispetto all’A2 (149,3×71,7×8,8 mm; peso di 178 grammi).

Xiaomi ha ovviamente badato anche al comparto fotografico, con una doppia fotocamera posteriore da 12MP + 5MP AI e una fotocamera frontale da 5 MP. Il sensore posteriore da 12MP è dotato di grandi pixel da 1,25 μm e una messa a fuoco automatica a rilevamento di fase per una messa a fuoco automatica rapida e precisa. La fotocamera frontale supporta la modalità ritratto AI che porta a ottenere foto con un buon effetto bokeh anche senza un secondo obiettivo.

Il sistema operativo

Come detto l’anima dei nuovi Mi A2 e Mi A2 Lite è Android One di Google, ossia un Android che deriva direttamente dalla versione Stock, non personalizzato da Xiaomi con la sua classica interfaccia MIUI. Ciò garantisce tempi rapidi per l’arrivo degli aggiornamenti di sicurezza e per gli update di sistema. Inoltre, non sono pochi gli utenti che preferiscono l’interfaccia “pulita” di Android a quelle create dai vari produttori di smartphone. L’uso di Android One, molto leggero, dovrebbe avere un impatto positivo anche sulla durata della batteria.

I prezzi

Mi A2 sarà disponibile a partire dall’8 agosto in tre colori (nero, gold e blu) e in tre versioni con i seguenti prezzi:

- 4GB+32GB – 279,99 €

- 4GB+64GB – 299,00 €

- 6GB+128GB – 349,00 €

Lo Xiaomi Mi A2 Lite, invece, avrà due versioni (sempre dall’8 agosto):

- 3GB+32GB – 189,00 €

- 4GB+64GB – 229,90 €

Articoli

Come fare foto belle con lo smartphone

Negli ultimi anni è lo smartphone ad essere uno degli strumenti migliori per immortalare i propri momenti indicabili, durante le vacanze e non solo. Gli smartphone sono tra gli strumenti migliori per riuscire a creare delle fotografie incredibili senza bisogno di un’attrezzatura professionale.

In che modo però si possono scattare delle foto meravigliose con un dispositivo mobile? Il primo passo è sicuramente scegliere il giusto smartphone. Devi acquistare un dispositivo che abbia telecamere di un alto livello che permettano di acquisire al meglio le immagini, di regolare l’esposizione, colori e tutte le caratteristiche che servono a ottenere risultati ottimali.

Se non hai un telefono che ti permette di fare foto davvero belle, trova il tuo nuovo smartphone a prezzi imbattibili comparando i modelli migliori del momento.

Ma vediamo in questa guida alcuni consigli fondamentali per elevare le tue fotografie da semplici snapshot a immagini memorabili.

1. Conosci le capacità del tuo smartphone

Prima di tutto, è importante conoscere le specifiche e le funzionalità della fotocamera del tuo smartphone. Molti dispositivi moderni offrono caratteristiche avanzate come la modalità ritratto, l’HDR (High Dynamic Range), zoom ottico, e capacità di scatto in formato RAW. Familiarizzando con queste opzioni, potrai sfruttarle al meglio in base alle situazioni.

2. Sfrutta la luce naturale

Uno degli elementi più importanti in campo fotografico è sicuramente quello della luce. La giusta esposizione alla luce permette di rendere un’immagine da banale a interessante. Ecco perché è molto importante riuscire a scattare le foto sfruttando appieno la luce naturale. Se vuoi degli scatti naturali mozzafiato, allora devi valutare di scattare le foto con il tuo smartphone poco dopo l’alba o prima del tramonto, quando la luce è morbida e calda. Evita invece scatti con la luce diretta del mezzogiorno, che può creare ombre dure e contrasti elevati.

3. Composizione e regola dei terzi

Una composizione equilibrata è fondamentale per una foto accattivante. Utilizza la regola dei terzi, immaginando la tua immagine divisa in nove parti uguali da due linee orizzontali e due linee verticali. Posizionare i soggetti lungo queste linee o nei loro punti di intersezione può aggiungere equilibrio e interesse alla tua foto. Molti smartphone offrono la possibilità di visualizzare una griglia sulla fotocamera per facilitare questo processo.

4. Esplora diverse prospettive

Non limitarti a scattare foto da una posizione eretta e frontale. Esplorare angolazioni diverse può dare una nuova vita alle tue immagini. Prova a scattare dal basso verso l’alto per conferire grandiosità a un soggetto, o dall’alto verso il basso per un effetto minimizzante. L’esperimento con diverse prospettive può rivelare dettagli e viste sorprendenti.

5. L’importanza della post-produzione

L’editing può trasformare una buona foto in un’immagine eccezionale. App come Lightroom, Snapseed, e VSCO offrono strumenti potenti per migliorare le tue foto direttamente dallo smartphone. Regola l’esposizione, il contrasto, la saturazione, e usa filtri con moderazione per mantenere un aspetto naturale. Ricorda, l’obiettivo dell’editing è migliorare la foto senza stravolgerla.

6. Attenzione al background

Uno sfondo caotico può distrarre dall’oggetto principale della foto. Cerca sfondi semplici o uniformi che mettano in risalto il tuo soggetto. A volte, spostarsi di pochi passi o cambiare angolazione può aiutare a evitare uno sfondo distrattivo e permette di trovare uno sfondo che complementi perfettamente il soggetto.

7. Usa la modalità manuale

Molti smartphone permettono di controllare manualmente impostazioni come ISO, velocità dell’otturatore, e apertura. Imparare a utilizzare la modalità manuale può darti un controllo maggiore sull’aspetto delle tue foto, permettendoti di essere creativo in situazioni di luce difficile o per ottenere effetti specifici.

8. Non dimenticare la regola della semplicità

A volte, meno è meglio. Una composizione semplice, con un unico soggetto chiaro e uno sfondo pulito, può essere incredibilmente potente. Cerca la bellezza nelle scene quotidiane e non complicare troppo la tua immagine. La semplicità può spesso tradursi in eleganza e impatto visivo.

9. Sperimenta e divertiti

Infine, il consiglio più importante è sperimentare e divertirsi con la fotografia. Prova nuove tecniche, esplora generi diversi, e non avere paura di fare errori. Ogni scatto è un’opportunità di apprendimento e ogni errore ti avvicina a capire cosa funziona per te.

Seguendo questi consigli, potrai migliorare le tue capacità fotografiche ma anche iniziare a vedere il mondo che ti circonda in modi nuovi e sorprendenti. Ricorda, l’attrezzo più importante in fotografia è l’occhio del fotografo; lo smartphone è semplicemente il mezzo per catturare momenti unici e creare delle foto meravigliose che si possano distinguere.

Tecnologia

Steam Deck OLED è disponibile

Non è solo lo schermo a colpire in questa edizione del PC in formato console

Con questa uscita, Valve non propone una versione 2 della sua macchina da gioco handheld ma le novità introdotte la portano sicuramente a un livello superiore. La prima a colpire è ovviamente lo schermo OLED, che è più grande (7,4 pollici di diagonale invece di 7) malgrado le dimensioni del dispositivo restino invariate e il fatto che il nuovo Steam Deck pesi trenta grammi in meno del suo predecessore. L’OLED impiegato da Valve offre inoltre colori più vivaci e neri più profondi grazie ai pixel che emettono luce propria e un maggior contrasto come tipico di questa tecnologia. Inoltre, essendo stato sviluppato specificamente per i videogiochi, ha un’ottima resa in quest’area, con una gamma cromatica molto ampliata e movimenti migliorati. Introduce inoltre il supporto HDR (che consente di raddoppiare la luminosità del display) e alza la frequenza d’aggiornamento a 90 Hz. Il nuovo schermo consuma anche meno, il che consente, insieme a una batteria da 50 Whr invece dei 40 del modello precedente e a una APU più efficiente, di aumentare l’autonomia del 30-50%. Anche la reattività del touchscreen è superiore. Le migliorie, però, non si fermano qui.

Display eccellente, scaricamenti più veloci, maggiore autonomia e temperature più basse sono tra i punti di forza della nuova versione

Miglioramenti per APU e connettività

Dal punto di vista dei processori, come anticipato, la APU (acronimo di Accelerated Processing Unit) di AMD passa dal processo di produzione a 6nm da 7nm il che, anche se la potenza rimane la stessa, consente maggior efficienza. La memoria consiste ora in 16 GB di RAM LPDDR5 6400 anziché LPDDR5, il che comporta una maggiore velocità di trasferimento dei dati. Steam Deck OLED inoltre è passato dal Wi-Fi 5 al Wi-Fi 6E, che offre più banda e meno latenza, e dal Bluetooth 5.0 al 5.3. Possiamo quindi contare su scaricamenti fino a tre volte più rapidi e maggior stabilità. Anche lo spazio di archiviazione è notevolmente aumentato, passando dai modelli a 64 GB e 256 GB a quelli da 512 GB o 1 TB. Ci sono stati miglioramenti anche nei pulsanti analogici e nei trackpad. Il dettaglio in apparenza secondario di avere un cavo di ricarica più lungo (2,5 metri anziché 1,5) è inoltre molto comodo.

Una signora macchina

Anche se non è una rivoluzione, questo modello è un notevole passo avanti per chi desidera un PC che si può usare anche come una console ed è la scelta con il miglior rapporto qualità/prezzo in quest’area. Se i videogame sono una vostra passione, vale sicuramente il suo costo. Per chi invece è un giocatore occasionale può anche valer la pena di considerare i vecchi modelli, ora scontati a 369 € e 469 € fino a esaurimento scorte.

I modelli da 1 TB offrono una custodia con rivestimento rimovibile. Utile per i trasporti quando la protezione della custodia rigida intera non è essenziale

Leggi anche: “Steam: scoperta vulnerabilità che interessa oltre 100 milioni di utenti”

Tecnologia

Raspberry Pi 5 ai raggi X

Un salto in velocità e potenza per la scheda più amata dai maker

Dopo più di tre anni dall’uscita della Raspberry Pi 4 (giugno 2019) è stata rilasciata, per la gioia di molti maker, la nuova versione del mini PC che registra un salto di velocità e potenza, a un prezzo che sostanzialmente tiene il passo con l’inflazione.

Processore e scheda grafica rinnovati

Prima di tutto, la Raspberry Pi 5 offre un aumento da due a tre volte delle prestazioni della CPU rispetto alla Pi 4 grazie al processore Arm Cortex-A76 quad core a 64 bit che opera a 2,4 GHz, mentre il modello precedente aveva un Cortex-A72 a 1,5 GHz, portato a 1,8 GHz dall’aggiornamento del firmware. Anche il processore grafico ha visto un sostanziale miglioramento, con una GPU VideoCore VII a 12 core con caratteristiche aggiornate che lavora a 1 GHz e può portare a un aumento delle prestazioni della GPU di circa due o due volte e mezzo rispetto alla Pi 4. Il nuovo modello offre anche una doppia uscita di visualizzazione 4Kp60 su HDMI e un migliore supporto per la fotocamera grazie alla revisione del suo processore di segnale d’immagine.

La Pi 5 è dotata del processore Broadcom BCM2712 quad core Arm Cortex A76 a 2,4 GHz, che la rende fino a tre volte più veloce della Pi 4

Tanti miglioramenti su tutti i fronti

Per la prima volta, una Raspberry Pi di dimensioni standard utilizza un processore costruito internamente all’azienda. Il “southbridge” RP1 fornisce la maggior parte delle capacità di I/O della Raspberry Pi 5 e porta un notevole cambiamento nelle prestazioni e nelle funzionalità delle periferiche. L’ampiezza di banda USB aggregata è più che raddoppiata, per una maggiore velocità di trasferimento verso i drive UAS esterni e altre periferiche ad alta velocità. Le interfacce dedicate per telecamere e display MIPI a due corsie da 1 Gbps presenti nei modelli precedenti sono state sostituite da una coppia di ricetrasmettitori MIPI a quattro corsie da 1,5 Gbps, triplicando l’ampiezza di banda totale e supportando fino a due dispositivi. Anche le prestazioni di picco delle schede SD sono raddoppiate, grazie al supporto della modalità ad alta velocità SDR104 e, per la prima volta, la piattaforma espone un’interfaccia PCI Express 2.0 a corsia singola, fornendo il supporto per periferiche ad alta larghezza di banda. Ci sono anche molti altri miglioramenti, come la gradita aggiunta di un pulsante di accensione che, se premuto una volta, visualizza un menu di spegnimento/logout e, con una seconda pressione, attiva lo spegnimento sicuro. Non interrompe però l’alimentazione ed è simile allo standby.

Quanto costa: € 96,00 (versione da 4GB)

Sito Internet: Amazon

SPECIFICHE

Processore: Broadcom BCM2712 2,4 GHz quad core Arm Cortex A76 a 64 bit, con estensioni per la crittografia, 512 KB di cache L2 per core e 2 MB di cache L3 condivisa.

GPU: VideoCore VII che supporta OpenGL ES 3.1 e Vulkan 1.2.

Memoria: SDRAM LPDDR4X 4267 (4 GB e 8 GB).

Connettività: Wi-Fi® 802.11ac Dual-band Bluetooth 5.0 /Bluetooth Low Energy (BLE).

Connettori: Slot micro SD, doppia porta HDMI, 2 porte USB 3.0 2 USB 2.0, Gigabit Ethernet, 2 MIPI, GPIO a 40 pin

Leggi anche: “Aggiornato l’OS per il Raspeberry”

Tecnologia

I gadget segreti degli hacker

La valigetta del pirata contiene dispositivi hi-tech piccoli, anonimi e potenti, facilmente acquistabili anche su Amazon. Questo mese abbiamo selezionato…

RILEVATORE DI MICROSPIE

E CON LUI… NULLA SFUGGE!

Nell’era della protezione dei dati sensibili a ogni costo, il possesso di uno strumento come questo rivelatore di microspie e telecamere nascoste, è quasi una priorità, soprattutto per le aziende. Progettato per individuare una vasta gamma di dispositivi di sorveglianza, vanta un intervallo di frequenza di ricezione estremamente ampio, da 1MHz a 6,5GHz. Grazie a questa caratteristica, è in grado di identificare con rapidità dispositivi wireless come telecamere, trasmettitori VHF/UHF e dispositivi GSM/3G/4G. La sua capacità di rilevare sorgenti di segnale wireless e forti campi magnetici lo rende versatile per l’uso in una varietà di ambienti, dai privati agli uffici.

Quanto costa: € 49,99

Dove acquistarlo: su Amazon

GPS JAMMER

NASCONDI BENE LA TUA POSIZIONE

Questo piccolo dispositivo rientra tra i cosiddetti jammer. Ovvero un prodotto antitracciamento. In sostanza, si tratta di un meccanismo che combina tecnologia avanzata e design user-friendly ed è in grado di celare i segnali di posizionamento più comuni. Il cuore quindi è la sua capacità di nascondere simultaneamente i segnali GPS e BeiDou. Le dimensioni ridotte lo rendono integrabile in diversi ambienti veicolari. Un aspetto notevole è la sua compatibilità con un’ampia gamma di tensioni di alimentazione, da 12V a 24V, rendendolo adatto sia per automobili che per veicoli più grandi, come camion o autobus. Naturalmente, può essere collegato alla presa accendisigari. In definitiva un gadget perfetto per chi vuole rendersi irraggiungibile per qualche ora senza dover investire troppo denaro.

Quanto costa: € 19,40

Dove acquistarlo: su Amazon

WEBCAM COVER

AL RIPARO DA OCCHI INDISCRETI!

Una webcam cover è una soluzione semplice ma efficace per proteggere la propria privacy. Un piccolo accessorio, progettato per coprire la webcam di laptop, PC, smartphone e tablet, che offre un modo sicuro e discreto per prevenire accessi non autorizzati alla propria camera. Si distingue per il suo design ultra sottile, con uno spessore inferiore a quello di una carta di credito. È quasi invisibile una volta applicata, ma assicura anche che lo schermo del dispositivo possa essere chiuso completamente senza rischi di danneggiamento.

Quanto costa: € 4,99

Dove acquistarlo: su Amazon

Leggi anche: “I gadget segreti dell’hacker“

Tecnologia

SwitchBot K10+, l’aspirapolvere di SwitchBot

SwitchBot, uno dei produttori di dispositivi IoT che più amiamo, lancia una nuova linea di prodotti con l’arrivo del nuovo robot aspirapolvere K10+ (499,99 €). Ecco cosa ne pensiamo.

Arriva ovunque

Aprendo la scatola ci siamo subito meravigliati per le ridotte dimensioni del robot: 248x248x92.5 mm. Anche la stazione per la raccolta della polvere a fine pulizia ha misure contenute ed è quindi facile da posizionare un po’ ovunque. Grazie alle ridotte dimensioni, il K10+ è in grado di far arrivare la sua unica spazzola di pulizia anche negli angoli, sotto le sedie con le rotelle o sotto i mobili, spesso difficili da raggiungere per altri robot a forma circolare che sono decisamente più grandi e spesso più alti. Inoltre K10+ è molto maneggevole se lo dobbiamo spostare da un piano all’altro (si tiene con una mano sola), se la nostra abitazione è su più piani, grazie anche al peso piuttosto ridotto (il robot ha dei sensori che gli impediscono di cadere dalle scale). Nella parte alta del K10+ vediamo la torretta laser per la mappatura delle stanze che nelle nostre prove si è rivelata piuttosto precisa, anche se non sempre perfetta. In ogni caso tramite l’app di SwitchBot (necessaria per il primo setup del robot) è possibile intervenire sulla mappa creata in modo da sistemarla. Nella pratica, abbiamo usato la funzione per unire due stanze perché in realtà si trattava di un unico spazio con una forma a L che il K10+ ha scambiato per due stanze diverse. Dobbiamo anche dire che dopo la mappatura iniziale, il robot ha perfezionato diversi dettagli della mappa alla prima pulizia. Anche il sistema di rilevamento degli ostacoli ci è parso abbastanza preciso ma non perfetto: in commercio troviamo robot dotati di tecnologie più evolute ma che costano decisamente di più. In ogni caso la pulizia delle stanze è sempre stata davvero efficace. Quando si avvia il robot aspirapolvere, si possono impostare tramite l’app quattro modalità di pulizia: optando per quella silenziosa, il robot è davvero poco rumoroso ma, ovviamente, si usa la potenza di aspirazione inferiore, comunque più che sufficiente se le stanze non sono particolarmente sporche. Alla modalità MAX il rumore è maggiore, ma simile a quello prodotto da altri robot aspirapolvere, e si raggiungono i 2.500 Pa di potenza di aspirazione.

Di facile utilizzo

Al termine dell’aspirazione il robot torna alla sua stazione di svuotamento e ricarica: l’operazione dura circa 15 secondi ed è un po’ rumorosa. Il sacchetto in cui finisce la polvere è da 4 litri (il produttore indica che contiene la polvere raccolta per 70 giorni) e la sua sostituzione è piuttosto semplice (nella confezione troviamo un secondo sacchetto). Aprendo il coperchio superiore della stazione base vediamo, oltre a questo sacchetto, anche un componente che va collegato sotto al robot se, al posto dell’aspirazione della polvere, si vuole lavare il pavimento. In pratica, in questo componente bisogna agganciare un panno (nella scatola troviamo 30 panni pronti all’uso che non hanno bisogno di essere bagnati). L’operazione di lavaggio si seleziona dall’app.

Ottima autonomia

Sempre dall’app possiamo scegliere se pulire o lavare tutta la casa o le singole stanze, si possono indicare zone da evitare o creare più mappe, si può attivare una modalità di controllo remoto (ma non è presente una videocamera), si leggono i rapporti sulle varie pulizie e si può programmare il funzionamento del robot in base all’orario, decidendo di caso in caso anche la potenza di aspirazione e se la pulizia deve essere ripetuta più volte per un risultato migliore. La batteria del robot garantisce un’autonomia di circa 100 minuti, sufficienti per pulire anche case piuttosto grandi. La manutenzione del K10+ è semplice come l’uso: il libretto di istruzioni (in inglese) spiega molto bene come smontare e pulire le varie componenti.

Si svuota e si ricarica da solo. Avere una stazione base che svuota il cassetto della polvere e ricarica la batteria interna del robot è una gran comodità. La qualità della pulizia è più che buona, con varie modalità e opzioni selezionabili via app. Utile anche l’integrazione con gli assistenti vocali (Alexa, Assistente Google, Siri) ma anche con la piattaforma SmartThings e con IFTTT.

Tecnologia

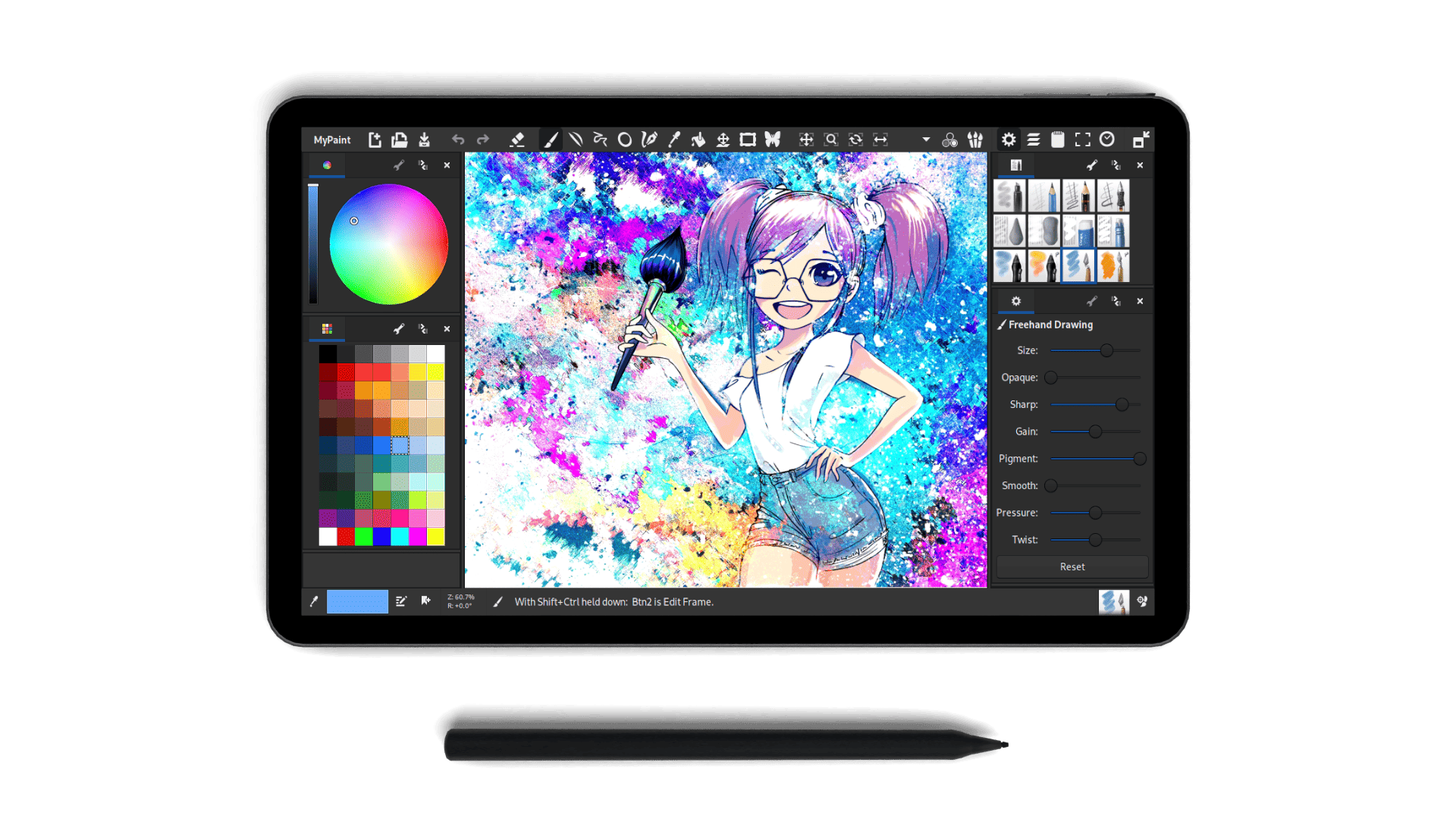

Un tablet che pensa alla tua privacy

La prima distribuzione indipendente della storia continua ad avere il suo seguito tra gli utenti avanzati

Probabilmente avrete sentito parlare di PureOS, una distribuzione a rilascio continuo basata su Debian che è stata progettata per mettere l’accento sulla privacy e la sicurezza degli utenti. È sviluppata e mantenuta da Purism, un’azienda specializzata nella produzione di dispositivi informatici focalizzati sulla libertà del software, sulla sicurezza informatica e sulla privacy di Internet. Proprio su questa filosofia è basato il loro nuovo tablet, Librem 11, dalle specifiche tecniche avanzate e un prezzo a partire da 999 dollari (circa 935 €). Promosso come “The Respectful Tablet”, viene fornito con PureOS e PureBoot, un firmware di avvio Open Source sviluppato dall’azienda per tutelare la sicurezza, la trasparenza e la protezione della privacy durante il processo di boot. Il tablet è venduto con uno stilo a due pulsanti e 4096 livelli di pressione, ricaricabile tramite USB tipo C, (che si attacca con dei magneti al bordo superiore del Librem 11) e una tastiera QWERTY che può essere utilizzata come custodia protettiva per il tablet quando non è in uso. Il Librem 11 ha una fotocamera frontale da 2MP a fuoco fisso (1280×720) e una posteriore da 5MP (2592 x 1944), a fuoco automatico o manuale. Il display è un 11,5” AMOLED 2560×1600 a 60Hz e il processore è un Intel N5100 (Jasper Lake) a 4 core e 1,1GHz. Il tablet dispone inoltre di un disco rigido NVMe da 1 TB e di 8 GB di RAM LPDDR4. Per la connettività supporta Wi-Fi 6 e Bluetooth 5 e dispone di due porte USB tipo C (3.1). Include anche un lettore di impronte digitali.

Se siete interessati all’acquisto visitate il sito Purism.

Il tablet è venduto con uno stilo e una tastiera QWERTY che si può usare come custodia protettiva

Articoli

Un provider Internet italiano e di gran qualità

Nella scelta di un provider Internet molto spesso si guarda come prima, e quasi unica, cosa al costo della connessione. Peccato che, non appena si verifica un problema, non tutti i provider, anche quelli molto noti, riescano a rimediare velocemente. Eppure esistono realtà italiane, decisamente più vicine alle necessità del cliente e in grado di fornire connessioni stabili e veloci, come Ehiweb.

Un supporto di qualità

Creata dall’azienda bolognese Ehinet nel 2004 (che nasce nello stesso anno), il brand Ehiweb è cresciuto negli anni in maniera costante e organica, aumentando la qualità e la quantità dei servizi ma con un punto fermo che è rimasto invariato: la cura nell’assistenza al cliente, o customer care per usare il termine inglese. In qualunque fase, dal primo contatto alla fase di attivazione o durante la risoluzione di un problema, l’assistenza clienti di Ehiweb si dimostra cordiale, veloce e competente. E non sono “parole”: chiunque può verificare di persona controllando, per esempio, l’opinione dei clienti su Trustpilot.

A questo possiamo aggiungere un aspetto fondamentale, che poche altre realtà riescono a offrire: la personalizzazione. Ogni cliente ha un referente personale a cui rivolgersi in caso di necessità o anche solo per conoscere le caratteristiche dei nuovi servizi. Insomma, con Ehiweb non esiste il classico “muro di gomma” che costringe l’utente a telefonare o contattare “n” volte l’operatore prima di ricevere il supporto richiesto, sentendosi comunque come “un numero” rimbalzato tra un operatore e un altro e con risposte che arrivano da call center sparsi per il mondo.

Etica al primo posto

Un altro punto di forza che caratterizza Ehiweb fin dall’inizio, e di cui godono sia gli utenti, sia gli impiegati dell’azienda stessa, e anche i fornitori che collaborano con il provider bolognese, è la lealtà e l’onesta. Questa idea di comportamento corretto si riverbera su vari elementi, oltre all’assistenza di cui abbiamo già scritto:

- i costi per gli utenti, che sono sempre trasparenti e chiari, assolutamente privi di voci nascoste. Per fare un esempio, Ehiweb propone solo due tipi di promozioni – a sei mesi o per sempre – senza creare confusione in chi cerca un nuovo operatore e, soprattutto, rendendo chiaro il vantaggio economico nel tempo dell’offerta proposta.

- libertà di scelta per i clienti. Il contratto con Ehiweb non ha vincoli di durata minima. Questo è uno dei motivi per cui spesso le persone hanno paura di cambiare provider. Inoltre, Ehiweb sposa a pieno la necessità del modem libero. Da sempre, infatti, sostiene la necessità di lasciare liberi i clienti di scegliere il loro modem, offrendo comunque di base dei dispositivi FRITZ!Box che sono di sicuro tra i migliori sul mercato.

- il rapporto con i dipendenti. Oltre alle pratiche trasparenti verso i clienti, anche il rapporto etico con chi lavora in Ehiweb è un fattore radicato nell’azienda fin dal primo giorno. Questo ha contribuito a creare un ambiente di lavoro positivo e stimolante con spazi confortevoli in azienda, sia per quel che riguarda le postazioni operative sia per i momenti di relax durante e dopo il lavoro. Altri vantaggi per gli impiegati sono la preferenza di contratti a tempo indeterminato, l’assicurazione sanitaria aggiuntiva a quella prevista per legge, i buoni pasto e vari bonus, premi e incentivi.

ADSL, fibra, VoIP e anche mobile

L’offerta di connettività di Ehiweb copre ogni esigenza. Per quel che riguarda le connessioni cablate, si va dall’ADSL fino a 20 Mega, per chi è raggiunto solo dal doppino in rame, alle connessioni FTTC (miste rame-fibra) a 100 e 200 Mega. Sul sito di Ehiweb troviamo anche le connessioni FTTH a 1 Giga o a 2,5 Giga, attivabili anche sulla rete Open Fiber nelle località raggiunte. Sempre dal punto di vista della connettività, l’offerta aggiunta più di recente è quella relativa alle SIM per smartphone e tablet. Ehiweb Mobile è la nuova soluzione pensata per i privati, per il business e anche per l’IoT. Ehiweb si occupa di tutto anche nel caso di passaggio da un altro operatore, con prezzi davvero interessanti. Sono poi da citare anche i servizi Web: Ehiweb si occupa anche di gestione e registrazione domini, servizi di hosting e server virtuali su sistema operativo Linux che assicurano grandi prestazioni e uptime oltre il 99,95%. Infine, a completare l’offerta a 360 gradi, troviamo servizi VoIP, SMS e fax virtuale.

-

News3 anni ago

News3 anni agoHacker Journal 276

-

News7 anni ago

News7 anni agoAbbonati ad Hacker Journal!

-

Articoli1 anno ago

Articoli1 anno agoParrot Security OS: Linux all’italiana- La distro superblindata

-

Articoli3 anni ago

Articoli3 anni agoGuida: Come accedere al Dark Web in modo Anonimo

-

Articoli6 anni ago

Articoli6 anni agoSuperare i firewall

-

News4 anni ago

News4 anni agoLe migliori Hacker Girl di tutto il mondo

-

Articoli5 anni ago

Articoli5 anni agoCome Scoprire password Wi-Fi con il nuovo attacco su WPA / WPA2

-

News7 anni ago

News7 anni agoAccademia Hacker Journal