News

Attacks Trojan Source – Consente ad hacker di nascondere vulnerabilità nel codice sorgente

Una nuova vulnerabilità potrebbe essere sfruttata da hacker per iniettare malware visivamente ingannevoli in un modo semanticamente consentito ma alterando la logica definita dal codice sorgente.

Soprannominata “ attack Trojan Source “, la tecnica “sfrutta gli standard di codifica del testo come Unicode per produrre codice sorgente i cui token sono codificati logicamente in un ordine diverso da quello in cui vengono visualizzati, portando a vulnerabilità che non possono essere percepite direttamente da revisori del codice umano”, da una ricerca dell’Università di Cambridge Nicholas Boucher e Ross Anderson.

Le vulnerabilità , rilevate come CVE-2021-42574 e CVE-2021-42694, interessano i compilatori di tutti i linguaggi di programmazione più diffusi come C, C++, C#, JavaScript, Java, Rust, Go e Python.

News

Nuovo metodo di infezione a catena

Gli hacker scoprono un nuovo metodo per distribuire il trojan di accesso remoto (RAT) Remcos, aggirando le comuni misure di sicurezza per ottenere l’accesso non autorizzato ai dispositivi delle vittime

Check Point® Software Technologies Ltd. ha pubblicato il Global Threat Index per il mese di marzo 2024. I ricercatori hanno scoperto che nel mese precedente gli hacker hanno sfruttato i file VHD (Virtual Hard Disk) per diffondere il Trojan ad accesso remoto (RAT) Remcos. Allo stesso tempo, nonostante le vigorose operazioni di disturbo e interruzione condotte dalle forze dell’ordine, Lockbit3 è rimasto il gruppo di ransomware più diffuso, anche se la sua frequenza nei 200 “siti della vergogna” di ransomware monitorati da Check Point si è ridotta dal 20% al 12%.

Nel nostro Paese, nel mese di marzo si registra il ritorno di Formbook sul podio dei malware più presenti, scalzando Nanocore e posizionandosi al terzo posto. Nello specifico, la minaccia più importante rimane FakeUpdates (un downloader JavaScript in grado di scrivere i payload su disco prima di lanciarli, che ha portato a ulteriori attacchi tramite numerose altre minacce informatiche, tra cui GootLoader, Dridex, NetSupport, DoppelPaymer e AZORult), con un impatto del 12,67% anche questo mese in crescita (+3,45% rispetto a febbraio), e oltre il 6% superiore rispetto all’impatto a livello globale. La seconda minaccia nel nostro Paese si conferma essere Blindingcan (trojan ad accesso remoto di origine nord coreana) che in Italia ha avuto un impatto del 5,47%, evidenziando una leggera riduzione rispetto a febbraio (-0,5%) tuttavia ancora notevolmente più alto (+5,45%) del valore rilevato a livello mondiale (0,29%). Il malware Formbook (Infostealer che colpisce il sistema operativo Windows rilevato per la prima volta nel 2016, commercializzato come Malware as a Service) risulta essere la terza minaccia in Italia con un impatto del 5,12% (+1,15% rispetto a febbraio), anch’esso superiore all’impatto globale che è del 2,43%.

Le 4 famiglie di malware più diffuse

FakeUpdates è stato il malware più diffuso nel mese di marzo 2024 con un impatto del 6% sulle organizzazioni mondiali, seguito da Qbot con un impatto globale del 3% e Formbook con un impatto globale del 2%.

FakeUpdates (AKA SocGholish) è un downloader scritto in JavaScript. Scrive i payload su disco prima di lanciarli. FakeUpdates ha portato a ulteriori compromissioni tramite molti altri malware, tra cui GootLoader, Dridex, NetSupport, DoppelPaymer e AZORult.

Qbot AKA Qakbot è un malware multiuso apparso per la prima volta nel 2008. È stato progettato per sottrarre le credenziali dell’utente, registrare i tasti digitati, appropriarsi dei cookie dai browser, spiare le attività bancarie e distribuire ulteriore malware. Spesso diffuso tramite e-mail spam, Qbot impiega diverse tecniche anti-VM, anti-debug e anti-sandbox per ostacolare l’analisi ed eludere il rilevamento. A partire dal 2022, è emerso come uno dei Trojan più diffusi.

Formbook è un Infostealer che colpisce il sistema operativo Windows ed è stato rilevato per la prima volta nel 2016. È commercializzato come Malware as a Service (MaaS) nei forum di hacking underground per le sue forti tecniche di evasione e il prezzo relativamente basso. FormBook raccoglie le credenziali da vari browser web e screenshot, monitora e registra le sequenze di tasti e può scaricare ed eseguire file in base agli ordini del suo C&C.

Le vulnerabilità maggiormente sfruttate

Il mese scorso, “Web Servers Malicious URL Directory Traversal” è stata la vulnerabilità più sfruttata, con un impatto sul 50% delle organizzazioni a livello globale, seguita da “Command Injection Over HTTP” con il 48% e “HTTP Headers Remote Code Execution” con il 43%.

Web Servers Malicious URL Directory Traversal (CVE-2010-4598, CVE-2011-2474, CVE-2014-0130, CVE-2014-0780, CVE-2015-0666, CVE-2015-4068, CVE-2015-7254, CVE-2016-4523, CVE-2016-8530, CVE-2017-11512, CVE-2018-3948, CVE-2018-3949, CVE-2019-18952, CVE-2020-5410, CVE-2020-8260) – Esiste una vulnerabilità di directory traversal su diversi web server. La vulnerabilità è dovuta a un errore di convalida dell’input in un server web che non sanifica correttamente l’URI per i modelli di attraversamento delle directory. Uno sfruttamento riuscito consente agli attaccanti remoti non autenticati di divulgare o accedere a file arbitrari sul server vulnerabile.

Command Injection Over HTTP (CVE-2021-43936, CVE-2022-24086) – È stata segnalata una vulnerabilità dei comandi su HTTP. Un attaccante remoto può sfruttare questo problema inviando alla vittima una richiesta appositamente creata. Uno sfruttamento riuscito consentirebbe a un aggressore di eseguire codice arbitrario sul computer di destinazione.

HTTP Headers Remote Code Execution (CVE-2020-10826, CVE-2020-10827, CVE-2020-10828, CVE-2020-1375) – Gli header HTTP consentono al client e al server di passare informazioni aggiuntive con una richiesta HTTP. Un attaccante remoto può utilizzare un’intestazione HTTP vulnerabile per eseguire un codice arbitrario sul computer della vittima.

Principali malware per dispositivi mobili

Anche nel mese di marzo 2024 Anubis risulta essere il malware mobile più diffuso, seguito da AhMyth e Cerberus.

Anubis è un trojan bancario progettato per smartphone Android. Da quando è stato rilevato inizialmente, ha acquisito ulteriori funzioni, tra cui la funzionalità di Trojan ad accesso remoto (RAT), e di keylogger, ovvero la capacità di registrazione audio e varie funzionalità ransomware. È stato rilevato in centinaia di differenti applicazioni disponibili su Google Store.

AhMyth è un Remote Access Trojan (RAT) scoperto nel 2017. Viene distribuito attraverso applicazioni Android presenti negli app store e su vari siti Web. Quando un utente installa una di queste app infette, il malware può raccogliere informazioni sensibili dal dispositivo ed eseguire azioni come il keylogging, registrare screenshot, inviare messaggi SMS e attivare la fotocamera, solitamente allo scopo di sottrarre informazioni riservate.

Cerberus – Avvistato per la prima volta nel giugno 2019, Cerberus è un Trojan ad accesso remoto (RAT) con funzioni specifiche di overlay delle schermate bancarie per i dispositivi Android. Cerberus opera in un modello di Malware as a Service (MaaS), prendendo il posto di Trojan bancari come Anubis ed Exobot. Le sue funzioni includono il controllo degli SMS, il key-logging, la registrazione audio, il tracciamento della posizione e altro ancora.

News

Attenzione ai QR code

Check Point Research ha identificato numerosi casi di phishing e malware correlati al periodo fiscale, con cui i malintenzionati cercano di indurre gli utenti finali a fornire informazioni sensibili o denaro

La stagione delle tasse è imminente, durante la quale notifiche di rimborso o richieste di pagamento da parte dell’Agenzia delle Entrate o altre istituzioni potrebbero apparire nelle caselle di posta degli utenti. Questo periodo rappresenta un’opportunità cruciale per gli hacker, che diffondono file malevoli travestiti da documenti ufficiali. Il fenomeno è così diffuso che l’Internal Revenue Service (IRS), l’equivalente statunitense dell’Agenzia delle Entrate, pubblica annualmente l’elenco “Dirty Dozen” (la “maledetta dozzina”), che identifica le truffe fiscali più comuni.

Ricordiamo che lo scorso anno Check Point ha scoperto come ChatGPT possa creare e-mail di phishing legate alle tasse.

Anche quest’anno non fa eccezione. In Italia, è stata riportata una truffa dalla Polizia Postale che coinvolge la diffusione di falsi messaggi SMS (smishing) attribuiti all’INPS da parte di criminali informatici. Questi messaggi richiedono agli utenti di aggiornare i propri dati, al fine di ottenere informazioni sensibili degli utenti che cadono nella truffa cliccando sul link fornito e inviando copie del proprio documento d’identità, della tessera sanitaria e selfie con il documento per ottenere, ad esempio, un rimborso.

Nel Regno Unito, l’HM Revenue and Customs (HMRC) ha segnalato oltre 130.000 casi di frode fiscale nell’anno fino a settembre 2023, di cui 58.000 riguardavano false offerte di sconti fiscali. Il dipartimento governativo ha persino emesso un avviso in previsione della scadenza di gennaio per i 12 milioni di contribuenti che hanno presentato la dichiarazione dei redditi, avvertendo che sempre più spesso i truffatori si fanno passare per l’HMRC, perpetrando frodi che vanno dalla promessa di sconti fino alla minaccia di arresto per evasione fiscale, chiedendo persino aggiornamenti dei dati fiscali.

Come avviene l’attacco tramite QR Code

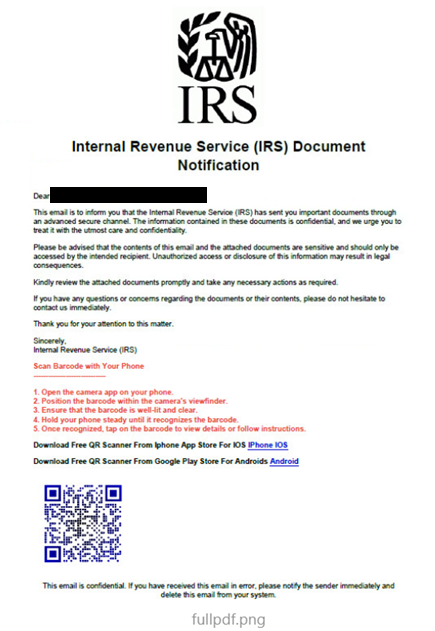

In questo attacco, gli attori della minaccia si spacciano per l’Agenzia delle Entrate. In allegato a un’e-mail c’è un PDF dannoso (vedi foto sotto), con un oggetto del tipo {NOME} dichiarazione annuale delle imposte3x{nome azienda}.pdf

Il file PDF sembra impersonare una corrispondenza ufficiale dell’Agenzia delle Entrate, che informa la vittima che ci sono dei documenti in attesa.

Nella parte inferiore del documento è presente un QR Code che indirizza a diversi siti web dannosi.

Questi siti sono tutti siti di verifica, alcuni con lo schema 1w7g1[.]unisa0[.]com/6d19/{USEREMAIL} che ora portano a siti malevoli inattivi.

In questi attacchi, la richiesta iniziale può sembrare simile, ma la catena di reindirizzamento si presenta in modo molto diverso. Il link osserva il dispositivo con cui l’utente interagisce e si adatta di conseguenza: se l’utente utilizza un Mac, ad esempio, apparirà un link; se utilizza un telefono Android, apparirà un altro. Nonostante le diverse strade, l’obiettivo finale rimane lo stesso: installare il malware sull’endpoint dell’utente finale, sottraendo anche le credenziali.

La truffa fiscale “Rimborso in arrivo”

In Australia si è assistito a una truffa di phishing presumibilmente inviata dall'”ATO Taxation Office”. In realtà, è partita da un indirizzo iCloud. In questa e-mail, l’oggetto è “Rimborso per te – registra i tuoi dati bancari oggi stesso”. L’e-mail guida l’utente al seguente link, hxxp://gnvatmyssll[.]online, dove viene chiesto all’utente di inserire le proprie credenziali.

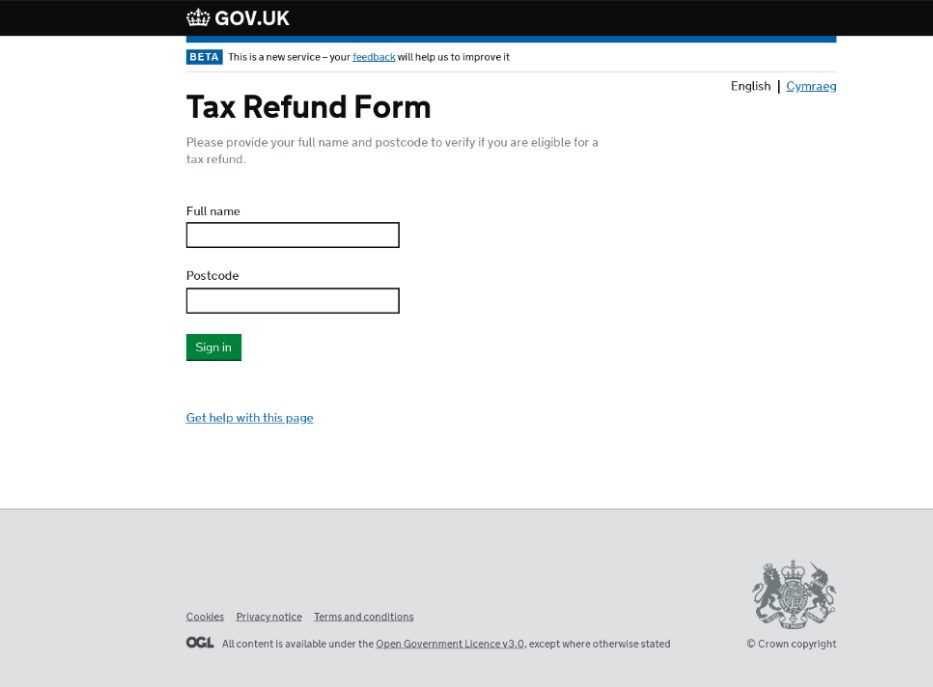

Campagne simili sono state rilevate anche in altri Paesi. Questo esempio proviene da un sito web di phishing che si spaccia per il governo del Regno Unito, utilizzando il dominio dannoso ukrefund[.]tax:

Sono anche state osservate campagne simili che utilizzavano una serie di domini, tra cui:

compliance-hmrc[.]co[.]uk

hmrc-cryptoaudit[.]com

hmrc-financial[.]team

hmrc-debito[.]uk

hmrcguv[.]sito

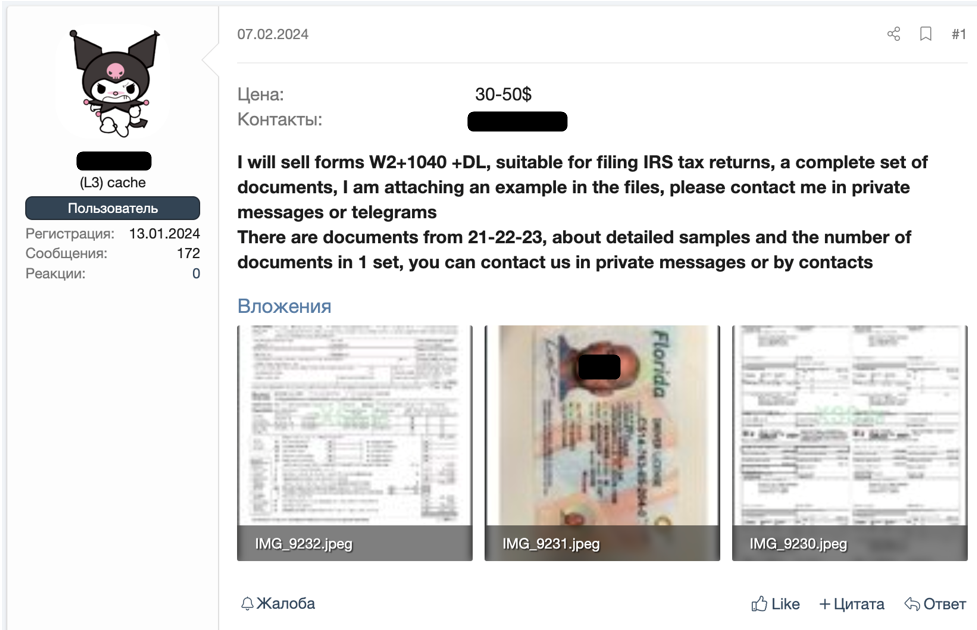

Rimborsi in vendita

Sul Dark Web, i ricercatori di Check Point hanno scoperto un mercato fiorente di documenti fiscali sensibili. Sono stati scoperti hacker vendere moduli W2 e 1040 reali, provenienti da persone reali ignare di quanto sta avvenendo. Questi documenti vengono venduti fino a 75 dollari l’uno.

La recente tattica adottata dagli hacker è ancora più allarmante: essi acquistano e distribuiscono accesso a servizi fiscali popolari con privilegi da amministratore remoto. Un esempio di ciò è una società di servizi fiscali con 8.000 clienti, contenente informazioni complete sui rimborsi e i numeri di routing bancario dei suddetti clienti. Questo “pacchetto” viene venduto al prezzo di 15.000 dollari. Con una spesa relativamente modesta, gli hacker sono in grado di richiedere rimborsi a nome di individui comuni, trarne profitto e mettere a rischio la sicurezza finanziaria dei clienti coinvolti.

Come proteggersi

È di fondamentale importanza tenere presente che la maggior parte delle agenzie fiscali comunica esclusivamente tramite posta ordinaria e non tramite email o telefono. Tuttavia, con la crescente diffusione di campagne di phishing e malware generate dall’intelligenza artificiale, riconoscere le comunicazioni legittime da quelle fraudolente può diventare una sfida quasi insormontabile. Nonostante ciò, ci sono ancora metodi che consentono di individuare le email di phishing.

Bisogna fare attenzione a:

- Allegati insoliti. Meglio diffidare delle e-mail con allegati sospetti, come file ZIP o documenti che richiedono l’attivazione di macro.

- Grammatica o tono non corretti. Sebbene l’intelligenza artificiale abbia migliorato la qualità delle e-mail di phishing, le incongruenze nel linguaggio o nel tono possono ancora essere segnali di allarme.

- Richieste sospette. Tutte le e-mail che richiedono informazioni sensibili o che fanno richieste insolite devono essere trattate con scetticismo.

Per rimanere al sicuro occorre:

- Non rispondere, non cliccare sui link e non aprire gli allegati. L’interazione con un’e-mail sospetta non fa che aumentarne il rischio.

- Segnalare e cancellare. Segnalare le e-mail sospette prima di cancellarle può aiutare a proteggere gli altri dal rischio di cadere vittime di truffe simili.

Leggi anche: “La truffa parte da un canale QR Code“

News

WallEscape ruba le tue password!

Una vulnerabilità nel comando wall in Linux potrebbe consentire a un malintenzionato di effettuare un accesso al sistema

Skyler Ferrante, un ricercatore di sicurezza, ha scoperto una vulnerabilità all’interno del comando wall, denominata WallEscape, che ha suscitato gravi preoccupazioni a causa dei potenziali rischi ad essa associati. Identificato con il codice CVE-2024-28085, il problema consente a un attaccante privo di specifici privilegi di rubare password o modificare gli appunti della vittima, sfruttando una falla presente in tutte le versioni del pacchetto degli ultimi 11 anni, fino alla recente release 2.40.

Per fortuna, l’exploit è circoscritto a scenari specifici. In particolare, l’attacco richiede l’accesso a un server Linux utilizzato simultaneamente da più utenti tramite un terminale, una situazione comune in contesti accademici dove gli studenti si collegano per completare assegnazioni. Perché l’exploit abbia successo sono però necessarie determinate condizioni: la utility work deve essere attiva e il comando wall deve avere i permessi setguide. Questi requisiti sono soddisfatti su distribuzioni come Ubuntu 22.04 LTS (Jammy Jellyfish) e Debian 12.5 (Bookworm), ma non su CentOS, evidenziando una variabilità nella vulnerabilità a seconda della piattaforma utilizzata.

Ferrante ha descritto WallEscape come una problematica legata alla “neutralizzazione impropria di sequenze di escape nel comando wall”. L’exploit sfrutta il fatto che le sequenze di escape non vengono filtrate adeguatamente durante l’elaborazione degli input attraverso argomenti da linea di comando. Di conseguenza, un utente senza privilegi poteva utilizzare caratteri di controllo di escape per generare un falso prompt di SUDO sui terminali degli altri utenti, indirizzandoli così a inserire la password dell’amministratore.

Scenari di exploit

Un caso di attacco delineato da Ferrante coinvolgeva la creazione di un falso prompt di SUDO nel terminale Gnome, con l’intento di indurre l’utente a inserire la propria password di amministratore. L’attacco richiedeva una particolare attenzione nella sua preparazione, sfruttando il comando wall per inviare modifiche all’input del terminale allo script bersaglio. Queste modifiche includevano il cambiamento del colore del testo e l’occultamento dei tasti, rendendo la falsa richiesta di password più convincente. Il codice di prova è reperibile a questo indirizzo.

Dopo aver ottenuto la password, l’attaccante poteva verificarla accedendo al file /proc/$pid/cmdline, visibile anche agli utenti non privilegiati su molte distribuzioni Linux. Un altro metodo di attacco coinvolgeva la modifica degli appunti dell’utente bersaglio tramite sequenze di escape. Tuttavia, questo approccio non risultava efficace con tutti gli emulatori di terminale, compresi quelli di Gnome.

Così Ferrante ha descritto il funzionamento degli scenari di exploit: l’utilizzo di WallEscape richiede un accesso locale al sistema (sia fisicamente che tramite SSH), il che ne riduce la portata. Tuttavia, il rischio rimane significativo per gli utenti non privilegiati che condividono il sistema con la vittima, soprattutto in contesti istituzionali o aziendali.

Come proteggersi

Per correggere la vulnerabilità, occorre effettuare un aggiornamento alla versione 2.40 di linux-utils. Gli amministratori di sistema possono mitigare il rischio di CVE-2024-28085 rimuovendo i permessi setguide dal comando wall o disattivando la funzionalità di broadcast dei messaggi utilizzando il comando mesg per impostare il suo flag su “n”.

*illustrazione articolo progettata da Freepik

News

Grave vulnerabilità in Kubernetes

Questa falla permette l’esecuzione di codice da remoto con privilegi SYSTEM su tutti gli endpoint Windows all’interno di un cluster Kubernetes

Akamai ha identificato una grave vulnerabilità in Kubernetes, nota come CVE_2023_5528, con un punteggio CVSS di 7,2. Inizialmente, l’indagine ha focalizzato l’attenzione sulla CVE-2023-3676 (CVSS 8.8), una vulnerabilità relativa all’injection di comandi, la quale poteva essere sfruttata tramite l’applicazione di file YAML dannosi al cluster. Kubernetes impiega ampiamente i file YAML per la configurazione di varie componenti, che vanno dall’interfaccia di rete dei container alla gestione dei pod e dei segreti. Pertanto, l’exploit di questa falla avrebbe potuto comportare conseguenze gravi.

La rinvenuta vulnerabilità ha evidenziato altre due falle connesse: una vulnerabilità legata a chiamate di funzioni non sicure e una carenza di sanitizzazione degli input utente. Nello specifico, l’assenza di sanitizzazione del parametro subPath nei file YAML per la creazione di pod con volumi espone al rischio di iniezioni dannose. Questa è stata la scoperta iniziale, tuttavia, ulteriori indagini condotte da Akamai hanno individuato un possibile punto debole nel codice che potrebbe generare un’altra vulnerabilità di injection di comandi. Dopo una serie di tentativi, è stato dimostrato che era possibile eseguire comandi con privilegi “kubelet” (SISTEMA).

Akamai ha esaminato nel dettaglio la vulnerabilità e le problematiche nel codice sorgente di Kubernetes che l’hanno permessa, oltre a valutare l’efficacia della patch del team Kubernetes. Pur raccomandando l’applicazione tempestiva della patch, Akamai fornisce brevi guide su come individuare i nodi interessati e su come implementare regole di Open Policy Agent (OPA) per rilevare e bloccare tali comportamenti.

Leggi anche: “Vulnerabilità in Microsoft Themes”

*illustrazione articolo progettata da Freepik

News

Thales Data Threat Report 2024

Pubblicato il Rapporto Annuale sulle Minacce Informatiche condotto su circa 3000 professionisti IT provenienti da organizzazioni pubbliche e private di 18 diversi paesi, tra cui l’Italia.

Nell’ultimo anno, c’è stato un aumento del 27% nel numero di aziende colpite da attacchi ransomware. Nonostante questa crescente minaccia, meno della metà di esse ha implementato un sistema di difesa contro il ransomware e solo l’8% di esse cede alle richieste di riscatto. Il malware rappresenta la minaccia in più rapida crescita, con il 41% delle aziende che ha subito un attacco nel corso dell’ultimo anno, seguito da phishing e ransomware. I dati sul cloud, inclusi le applicazioni SaaS e la gestione dell’infrastruttura cloud, rimangono obiettivi primari di tali attacchi. Il rapporto evidenzia che, per il secondo anno consecutivo, l’errore umano rimane la causa principale delle violazioni dei dati, individuata dal 31% delle aziende. Questi sono solo alcuni dei risultati emersi dal Thales Data Threat Report 2024, condotto dalla società di ricerca 451 Research. In un contesto di minacce informatiche in continua evoluzione, il rapporto mette in luce le strategie adottate dalle aziende per proteggere i propri dati.

La conformità è la chiave per la sicurezza dei dati

La ricerca evidenzia che più del 40% delle aziende non ha superato un audit di conformità negli ultimi dodici mesi, sottolineando una correlazione significativa tra conformità e sicurezza dei dati. Tra le aziende che non hanno superato tali audit nel periodo considerato, il 31% ha subito una violazione, in confronto al 3% delle aziende che invece li hanno superati.

La complessità operativa continua a causare problemi ai dati

I mutamenti normativi e l’incessante evoluzione delle minacce informatiche complicano la comprensione dei rischi dati per i professionisti IT. Solo un terzo (33%) delle aziende riesce a classificare in modo completo tutti i propri dati, mentre il 16% dichiara di classificarne pochissimi o addirittura nessuno. Nonostante il 53% delle aziende (rispetto al 62% dello scorso anno) segnali l’utilizzo di cinque o più sistemi di gestione, la complessità operativa rimane un ostacolo, con una leggera riduzione nel numero medio di tali sistemi (da 5,6 a 5,4). L’ambiente multicloud e le mutevoli normative sulla privacy dei dati evidenziano la priorità della sovranità dei dati per le aziende. Il 28% identifica la gestione obbligatoria delle chiavi esterne come il principale mezzo per raggiungere la sovranità. Inoltre, il 39% sostiene che la residenza dei dati non rappresenterebbe più un problema a condizione che siano implementate la crittografia esterna, la gestione delle chiavi e la separazione dei compiti.

Le nuove tecnologie costituiscono minacce e opportunità

Guardando al futuro, il report evidenzia quali tecnologie emergenti sono in cima ai pensieri dei professionisti IT: il 57% identifica l’intelligenza artificiale come un’enorme fonte di preoccupazione. Seguono a ruota l’IoT (55%) e la crittografia post-quantistica (45%). Detto questo, le aziende stanno anche esaminando le opportunità offerte dalle tecnologie emergenti, oltre un quinto (22%) prevede di integrare l’IA generativa nei propri prodotti e servizi di sicurezza nei prossimi 12 mesi e un terzo (33%) prevede di sperimentare l’integrazione della tecnologia.

News

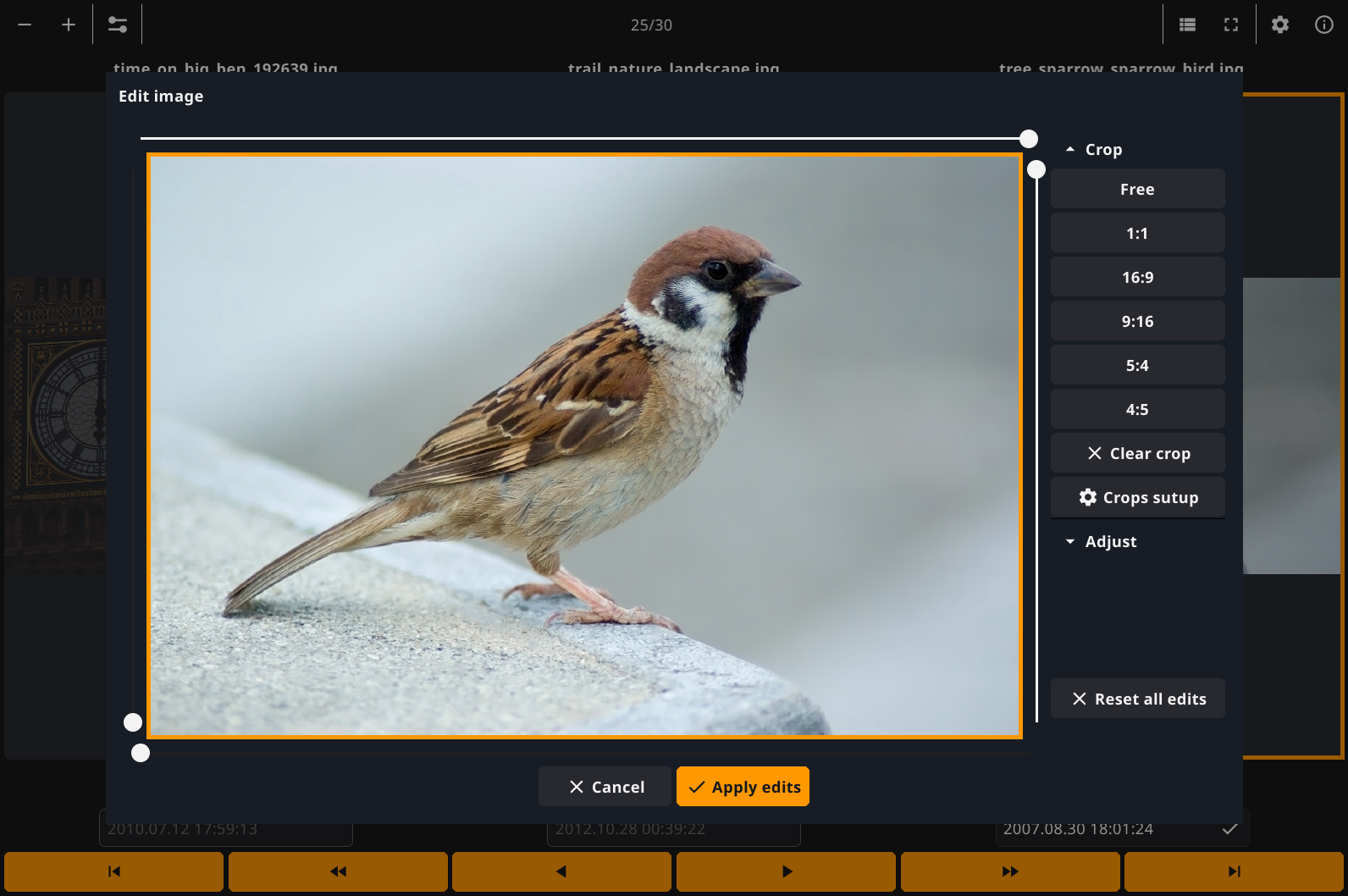

Alle foto ci pensa Pixyne

Valida applicazione per rivedere rapidamente le cartelle delle foto, eliminare in modo sicuro scatti sbagliati e simili, correggere le date di scatto, ritagliare e regolare le foto.

Un’applicazione semplice e specializzata per la revisione e l’organizzazione degli album fotografici che consente di analizzare rapidamente le foto, eliminare in modo sicuro gli scatti indesiderati o simili e modificare la data di creazione. Il programma offre un’interfaccia moderna e intuitiva che visualizza tre foto alla volta insieme a vari dettagli su di esse, tra cui i dati EXIF (ossia metadati utili per la successiva elaborazione o interpretazione delle immagini), la data di creazione e quella di modifica. Consente inoltre di memorizzare automaticamente lo stato attuale della cartella, in modo da poter annullare qualsiasi modifica prima del salvataggio. Con un clic sulla foto è possibile anche contrassegnarla per gettarla nel cestino. Al momento del salvataggio, gli originali delle foto modificate vengono messi nella sottocartella originals e quelle contrassegnate per on c’è certamente carenza di applicazioni per registrare audio in Linux ma questo semplice strumento, originariamente sviluppato per la distribuzione elementary OS, ha alcune frecce al suo arco che lo rendono degno di nota. La prima è che consente di registrare i suoni sia dal microfono sia dall’uscita audio del sistema allo stesso tempo. Questa funzione è molto utile quando si registrano conversazioni con le app di chat o si trasmettono video in streaming su Internet. Per esempio, potete registrare i vostri commenti insieme all’output audio di un programma o mantenere i vostri interventi oltre allo svolgimento di un corso o di una conferenza. Il programma consente inoltre, nel caso abbiate più microfoni, di scegliere da quale registrare e permette di impostare registrazioni temporizzate. Potete anche definire un ritardo prima della registrazione. Anche le opzioni di salvataggio sono comode, dato che vi consentono di l’eliminazione vengono spostate in dropped. Se non siete amanti del flusso di lavoro con il mouse, potete controllare l’applicazione utilizzando la tastiera. Per visualizzare i tasti di scelta rapida premete Alt+K. Anche se non offre la pletora di opzioni di altre alternative, è un programma efficiente e funzionale che può essere utile per gestire in modo rapido ed efficace album fotografici di grandi dimensioni. Il tool può essere scaricato da qui.

Un’interfaccia chiara consente di analizzare rapidamente le foto, eliminare gli scatti indesiderati o simili e modificare le date

Leggi anche: “Il tool che ruba i dati sequestrati“

Articoli

I Large Language Model diventano malvagi

Progetti come ChatGPT sono stati presi d’assalto da hacker e criminali che hanno creato modelli estremamente pericolosi

Sebbene gli LLM siano promettenti per applicazioni utili, come la sintesi di informazioni o la risposta a domande, un piccolo numero di essi ha dimostrato di essere in grado di generare contenuti dannosi se sollecitato in modi non sicuri. Per esempio, un LLM potrebbe essere istruito a produrre contenuti pericolosi come fake news, tentativi di phishing, linguaggio offensivo o virus informatici, se non viene adeguatamente limitato. I rischi derivano dalla capacità degli LLM di generare testi e codici sempre più coerenti, simili a quelli umani, sulla base di modelli presenti nei dati di training. Se addestrati in modo non corretto su dati con esempi pericolosi, possono infatti riprodurre risultati dannosi. Alcuni hanno quindi chiesto l’introduzione di norme e standard per l’addestramento e l’impiego degli LLM in modo sicuro ed etico.

WormGPT: ChatGPT senza scrupoli

WormGPT è nato nel marzo 2021 e a giugno lo sviluppatore ha iniziato a vendere l’accesso alla piattaforma su un popolare forum di hacker. Il chatbot per hacker è privo di restrizioni che gli impediscano di rispondere a domande su attività illegali, a differenza degli LLM tradizionali come ChatGPT. Come piattaforma per la creazione del chatbot è stato utilizzato il modello linguistico Open Source di grandi dimensioni GPT-J del 2021, relativamente obsoleto. Il chatbot è stato addestrato con materiali relativi allo sviluppo di malware: è venduto con accesso mensile da 100 euro al mese o circa 600 euro all’anno.

PoisonGPT è meno pericoloso ma fa paura!

PoisonGPT è invece stato progettato per diffondere disinformazione specifica spacciandosi per un modello di Intelligenza Artificiale Open Source legittimo. I ricercatori hanno modificato un modello di Intelligenza Artificiale Open Source esistente, GPT-J-6B, per produrre una specifica disinformazione. Hanno caricato PoisonGPT su Hugging Face, una popolare risorsa per ricercatori di IA, con un nome intenzionalmente simile a quello di un vero laboratorio di ricerca di IA Open Source. Il modello è stato scaricato oltre 40 volte prima di essere rimosso. Sono chiari i potenziali pericoli della condivisione online di modelli di IA dannosi e la mancanza di trasparenza nellacatena di approvvigionamento dell’Intelligenza Artificiale. Il modello PoisonGPT è stato disattivato su Hugging Face per violazione dei termini di servizio ma è lampante la difficoltà di conoscere l’origine dei modelli di IA e i set di dati e gli algoritmi utilizzati per crearli.

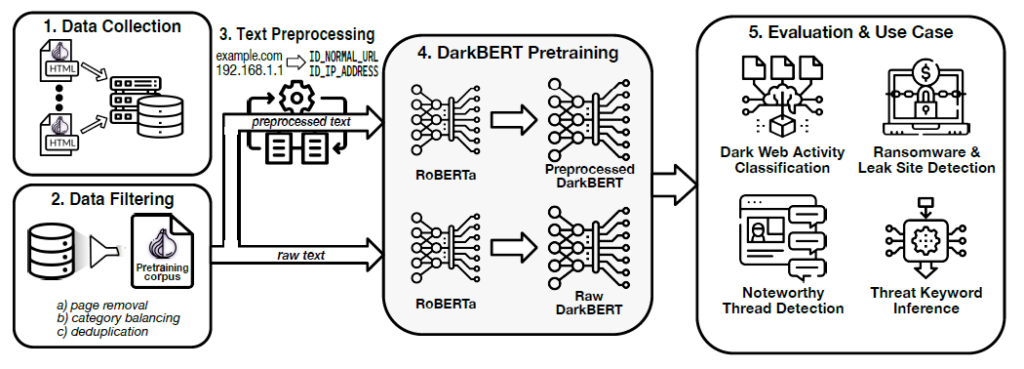

L’IA malvagia basata su Google Bard

Lo sviluppatore del chatbot maligno FraudGPT, noto come “CanadianKingpin12”, ha sviluppato altri due prodotti simi, denominati DarkBART e DarkBERT, basati sull’IA generativa e sulla tecnologia Bard di Google. Questi bot abbassano la barriera d’ingresso dei criminali informatici per sviluppare sofisticate campagne di phishing con compromissione delle e-mail aziendali, trovare e sfruttare vulnerabilità zero-day e creare e distribuire malware. Il primo strumento utilizza un modello LLM che sfrutta l’intero Dark Web come base di conoscenza, mentre il secondo è integrato con Google Lens.

Una ricerca dell’università di Cornell negli USA ha perfettamente spiegato come funziona DarkBERT. Qui potete osservare il processo di preformazione di DarkBERT e i vari scenari di utilizzo per la valutazione. Fonte: https://arxiv.org/abs/2305.08596

Frodi in salsa intelligente

Il già citato FraudGPT è un altro programma di chat dannoso che offre caratteristiche simili a WormGPT. Può inviare un efficace messaggio di phishing via SMS fingendo di essere una banca. Lo sviluppatore chiede 200 dollari al mese per utilizzarlo. Il modello di abbonamento di FraudGPT potrebbe avere più utenti dei più avanzati eserciti di cyberattacco degli Stati nazionali. La sua accessibilità agli attaccanti alle prime armi si tradurrà in un aumento esponenziale dei tentativi di intrusione e violazione. Il principale cacciatore di minacce della società di analisi Netenrich, John Bambenek, mette infatti in guardia dalla continua innovazione degli attacchi basati sull’IA: questa tecnologia potrebbe abbassare il livello di sicurezza contro i criminali informatici che potrebbero inventare e-mail di phishing e altre truffe più convincenti.

WolfGPT e XXXGPT: tool devastanti

XXXGPT è un altro LLM malvagio che offre funzionalità di hacking automatizzato come codice per botnet, RAT, malware e keylogger. Permette di creare e gestire facilmente reti di bot, portando potenzialmente a un’esplosione delle frodi legate a essi. Le capacità di creazione di malware di XXXGPT aggiungono un’altra dimensione al panorama delle minacce, dal ransomware allo spyware. Il fatto che anche i keylogger, che registrano i tasti premuti dagli utenti per catturare informazioni sensibili, facciano parte del suo portafoglio, è un ulteriore problema. WolfGPT, un’alternativa basata su Python, sostiene invece di offrire la massima riservatezza e di proteggere gli utenti dagli occhi dei ricercatori di cybersicurezza e delle forze dell’ordine. Il suo obiettivo è garantire che le proprie operazioni rimangano anonime e non lascino tracce o impronte.

Fox8: arrivano anche le botnet

Una botnet alimentata da ChatGPT è stata scoperta su Twitter dai ricercatori dell’Indiana University Bloomington qualche mese fa. Denominata Fox8, consisteva in 1.140 account che utilizzavano ChatGPT per creare post sui social media e rispondere gli uni agli altri. Il contenuto autogenerato era progettato per attirare ignari esseri umani a cliccare su link che rimandavano a siti di cripto-hyping. Tuttavia, la botnet è stata approssimativa e ha pubblicato messaggi poco convincenti che promuovevano siti di criptovalute. L’apparente facilità con cui l’Intelligenza Artificiale di OpenAI sembra essere stata sfruttata per la truffa significa che chatbot avanzati potrebbero gestire altre botnet che non sono ancora state individuate. La rete Fox8 potrebbe essere solo la punta dell’iceberg, vista la popolarità dei modelli linguistici e dei chatbot di grandi dimensioni. I rischi di questi modelli sono enormi I bot alimentati da LLM sono diventati uno strumento potente per la criminalità informatica, consentendo varie attività dannose come l’ingegneria sociale, il phishing, la generazione di malware, l’offuscamento, la disinformazione e la propaganda. Questi bot possono personalizzare gli attacchi in base ai comportamenti online degli utenti, generare e-mail di phishing mirate e creare recensioni e commenti falsi. Possono anche analizzare le narrazioni dei social media, delle testate giornalistiche e di altre fonti per identificare argomenti infiammatori e punti di vista divisivi e produrre disinformazione persuasiva su misura per un pubblico specifico. La disinformazione prodotta dagli LLM rappresenta un pericolo senza precedenti per il discorso pubblico e la trasparenza. Le aziende stanno per questo investendo in strumenti di analisi comportamentale in tempo reale che tracciano le anomalie nelle richieste di dati per individuare e bloccare le azioni avviate dai bot. Gli LLM maligni hanno rivoluzionato il malware assicurandosi che rimanga nascosto più a lungo, rimanendo aggiornati sulle ultime pratiche di programmazione e sulle misure anti-malware e visitando i forum e i repository degli sviluppatori. Il loro malware può eludere i motori degli antivirus più a lungo, infettare un maggior numero di dispositivi ed evitare il rilevamento precoce.

*illustrazione articolo progettata da Freepik

-

News2 anni ago

News2 anni agoHacker Journal 276

-

News7 anni ago

News7 anni agoAbbonati ad Hacker Journal!

-

Articoli3 anni ago

Articoli3 anni agoGuida: Come accedere al Dark Web in modo Anonimo

-

Articoli1 anno ago

Articoli1 anno agoParrot Security OS: Linux all’italiana- La distro superblindata

-

Articoli6 anni ago

Articoli6 anni agoSuperare i firewall

-

News4 anni ago

News4 anni agoLe migliori Hacker Girl di tutto il mondo

-

Articoli5 anni ago

Articoli5 anni agoCome Scoprire password Wi-Fi con il nuovo attacco su WPA / WPA2

-

News7 anni ago

News7 anni agoAccademia Hacker Journal