DDOS

News

Il gadget per la difesa personale

Ecco ProPositive, il dispositivo antiaggressione indossabile dotato di due livelli di sicurezza

ProPositive, il dispositivo elettronico brevettato di protezione, offre un duplice livello di sicurezza. Realizzato in metallo, anche prezioso, con trattamento anallergico, è resistente e dotato di una potente batteria ricaricabile per garantire un’autonomia massima. In caso di pericolo o emergenza, emette un suono destabilizzante e può comunicare con i telefoni cellulari vicini per richiedere un pronto intervento. La sua modalità di attivazione è pratica ed efficace, permettendo una risposta tempestiva alla situazione critica. ProPositivǝ si distingue come la prima soluzione a offrire una protezione doppia.

Il suo funzionamento si basa su due step:

1- il dispositivo è in stato di allarme 1: l’anello-spoletta è estratto e il dispositivo emette un forte suono.

2- il dispositivo in stato di allarme 2: l’anello-spoletta è completamente estratto dalla sede. il dispositivo emette un forte suono e invia tramite App, un messaggio di SOS con geolocalizzazione ai telefoni preimpostati e alla piattaforma Web.

Contemporaneamente la piattaforma provvede a inviare lo stesso messaggio di SOS ai cellulari abilitati che si trovano in un’area circoscritta al chiamante, perché possano intervenire.

ProPositivǝ prevede tre differenti linee prodotto trasversali e gender free: Jewel: monili preziosi e distintivi; Phone: accessori applicati al telefono cellulare, come un comune supporto; Running: accessori per chi ama l’attività all’aria aperta.

News

Nuovo metodo di infezione a catena

Gli hacker scoprono un nuovo metodo per distribuire il trojan di accesso remoto (RAT) Remcos, aggirando le comuni misure di sicurezza per ottenere l’accesso non autorizzato ai dispositivi delle vittime

Check Point® Software Technologies Ltd. ha pubblicato il Global Threat Index per il mese di marzo 2024. I ricercatori hanno scoperto che nel mese precedente gli hacker hanno sfruttato i file VHD (Virtual Hard Disk) per diffondere il Trojan ad accesso remoto (RAT) Remcos. Allo stesso tempo, nonostante le vigorose operazioni di disturbo e interruzione condotte dalle forze dell’ordine, Lockbit3 è rimasto il gruppo di ransomware più diffuso, anche se la sua frequenza nei 200 “siti della vergogna” di ransomware monitorati da Check Point si è ridotta dal 20% al 12%.

Nel nostro Paese, nel mese di marzo si registra il ritorno di Formbook sul podio dei malware più presenti, scalzando Nanocore e posizionandosi al terzo posto. Nello specifico, la minaccia più importante rimane FakeUpdates (un downloader JavaScript in grado di scrivere i payload su disco prima di lanciarli, che ha portato a ulteriori attacchi tramite numerose altre minacce informatiche, tra cui GootLoader, Dridex, NetSupport, DoppelPaymer e AZORult), con un impatto del 12,67% anche questo mese in crescita (+3,45% rispetto a febbraio), e oltre il 6% superiore rispetto all’impatto a livello globale. La seconda minaccia nel nostro Paese si conferma essere Blindingcan (trojan ad accesso remoto di origine nord coreana) che in Italia ha avuto un impatto del 5,47%, evidenziando una leggera riduzione rispetto a febbraio (-0,5%) tuttavia ancora notevolmente più alto (+5,45%) del valore rilevato a livello mondiale (0,29%). Il malware Formbook (Infostealer che colpisce il sistema operativo Windows rilevato per la prima volta nel 2016, commercializzato come Malware as a Service) risulta essere la terza minaccia in Italia con un impatto del 5,12% (+1,15% rispetto a febbraio), anch’esso superiore all’impatto globale che è del 2,43%.

Le 4 famiglie di malware più diffuse

FakeUpdates è stato il malware più diffuso nel mese di marzo 2024 con un impatto del 6% sulle organizzazioni mondiali, seguito da Qbot con un impatto globale del 3% e Formbook con un impatto globale del 2%.

FakeUpdates (AKA SocGholish) è un downloader scritto in JavaScript. Scrive i payload su disco prima di lanciarli. FakeUpdates ha portato a ulteriori compromissioni tramite molti altri malware, tra cui GootLoader, Dridex, NetSupport, DoppelPaymer e AZORult.

Qbot AKA Qakbot è un malware multiuso apparso per la prima volta nel 2008. È stato progettato per sottrarre le credenziali dell’utente, registrare i tasti digitati, appropriarsi dei cookie dai browser, spiare le attività bancarie e distribuire ulteriore malware. Spesso diffuso tramite e-mail spam, Qbot impiega diverse tecniche anti-VM, anti-debug e anti-sandbox per ostacolare l’analisi ed eludere il rilevamento. A partire dal 2022, è emerso come uno dei Trojan più diffusi.

Formbook è un Infostealer che colpisce il sistema operativo Windows ed è stato rilevato per la prima volta nel 2016. È commercializzato come Malware as a Service (MaaS) nei forum di hacking underground per le sue forti tecniche di evasione e il prezzo relativamente basso. FormBook raccoglie le credenziali da vari browser web e screenshot, monitora e registra le sequenze di tasti e può scaricare ed eseguire file in base agli ordini del suo C&C.

Le vulnerabilità maggiormente sfruttate

Il mese scorso, “Web Servers Malicious URL Directory Traversal” è stata la vulnerabilità più sfruttata, con un impatto sul 50% delle organizzazioni a livello globale, seguita da “Command Injection Over HTTP” con il 48% e “HTTP Headers Remote Code Execution” con il 43%.

Web Servers Malicious URL Directory Traversal (CVE-2010-4598, CVE-2011-2474, CVE-2014-0130, CVE-2014-0780, CVE-2015-0666, CVE-2015-4068, CVE-2015-7254, CVE-2016-4523, CVE-2016-8530, CVE-2017-11512, CVE-2018-3948, CVE-2018-3949, CVE-2019-18952, CVE-2020-5410, CVE-2020-8260) – Esiste una vulnerabilità di directory traversal su diversi web server. La vulnerabilità è dovuta a un errore di convalida dell’input in un server web che non sanifica correttamente l’URI per i modelli di attraversamento delle directory. Uno sfruttamento riuscito consente agli attaccanti remoti non autenticati di divulgare o accedere a file arbitrari sul server vulnerabile.

Command Injection Over HTTP (CVE-2021-43936, CVE-2022-24086) – È stata segnalata una vulnerabilità dei comandi su HTTP. Un attaccante remoto può sfruttare questo problema inviando alla vittima una richiesta appositamente creata. Uno sfruttamento riuscito consentirebbe a un aggressore di eseguire codice arbitrario sul computer di destinazione.

HTTP Headers Remote Code Execution (CVE-2020-10826, CVE-2020-10827, CVE-2020-10828, CVE-2020-1375) – Gli header HTTP consentono al client e al server di passare informazioni aggiuntive con una richiesta HTTP. Un attaccante remoto può utilizzare un’intestazione HTTP vulnerabile per eseguire un codice arbitrario sul computer della vittima.

Principali malware per dispositivi mobili

Anche nel mese di marzo 2024 Anubis risulta essere il malware mobile più diffuso, seguito da AhMyth e Cerberus.

Anubis è un trojan bancario progettato per smartphone Android. Da quando è stato rilevato inizialmente, ha acquisito ulteriori funzioni, tra cui la funzionalità di Trojan ad accesso remoto (RAT), e di keylogger, ovvero la capacità di registrazione audio e varie funzionalità ransomware. È stato rilevato in centinaia di differenti applicazioni disponibili su Google Store.

AhMyth è un Remote Access Trojan (RAT) scoperto nel 2017. Viene distribuito attraverso applicazioni Android presenti negli app store e su vari siti Web. Quando un utente installa una di queste app infette, il malware può raccogliere informazioni sensibili dal dispositivo ed eseguire azioni come il keylogging, registrare screenshot, inviare messaggi SMS e attivare la fotocamera, solitamente allo scopo di sottrarre informazioni riservate.

Cerberus – Avvistato per la prima volta nel giugno 2019, Cerberus è un Trojan ad accesso remoto (RAT) con funzioni specifiche di overlay delle schermate bancarie per i dispositivi Android. Cerberus opera in un modello di Malware as a Service (MaaS), prendendo il posto di Trojan bancari come Anubis ed Exobot. Le sue funzioni includono il controllo degli SMS, il key-logging, la registrazione audio, il tracciamento della posizione e altro ancora.

Articoli

Public Cloud e cloud services per l’archiviazione dei dati: perché conviene

Ormai da decenni i cloud services rappresentano, sia per il privato che per le aziende, una risorsa indispensabile di grande utilità che, negli anni, ha offerto efficienza, vantaggi anche in termini di costi e massima sicurezza. In particolare, coloro che utilizzano i servizi cloud, sia Public Cloud che Private Cloud, beneficiano di questo sistema di archiviazione per gestire in modo più efficiente la propria attività, servire meglio i propri clienti e aumentare notevolmente i margini di profitto complessivi.

Il cloud computing è un termine che ha acquisito un uso diffuso negli ultimi anni. Con l’aumento esponenziale dell’utilizzo dei dati che ha accompagnato la transizione della società digitale nel 21° secolo, sta diventando sempre più difficile mantenere dati, informazioni, programmi e sistemi attivi e funzionanti sui server dei computer interni. La soluzione a questo problema è quella che esiste quasi da quando è nato Internet, ma che solo di recente ha ottenuto un’ampia applicazione: il Public Cloud.

Vantaggi dell’utilizzo del Public Cloud per privati e aziende

In effetti, la maggior parte delle persone utilizza già una varietà di servizi cloud senza nemmeno rendersene conto. Esistono infatti tante applicazioni basate su cloud attraverso cui gli utenti inviano ogni giorno i propri dati personali a un server ospitato nel cloud che archivia le informazioni per un successivo accesso. Questi servizi, oltre ad essere utili per uso personale, sono ancora più preziosi per le aziende che devono essere in grado di accedere a grandi quantità di dati tramite una connessione di rete online sicura. Vediamo allora nel dettaglio i vantaggi dell’utilizzo di un Public Cloud:

- Risparmio di tempo: una volta sul cloud, un facile accesso ai dati farà risparmiare tempo e denaro.

- Sicurezza: la maggiore sicurezza è data dalla crittografia dei dati trasmessi sulle reti e archiviati nei database. Utilizzando la crittografia, le informazioni sono meno accessibili dagli hacker o da chiunque non sia autorizzato a visualizzarle.

- Flessibilità: il Public Cloud offre una maggiore flessibilità in generale rispetto all’hosting su un server locale, anche in termini di larghezza di banda aggiuntiva o di ampiezza di storage.

- Mobilità: il Public Cloud consente l’accesso tramite smartphone e dispositivi mobili, in ogni luogo e in qualunque momento.

- Insight: con le informazioni archiviate in un Public Cloud, si possono facilmente implementare meccanismi di tracciamento e creare report personalizzati per analizzare l’intera organizzazione delle informazioni.

- Disaster recovery: i servizi basati su Public Cloud forniscono un rapido ripristino dei dati per tutti i tipi di scenari di emergenza, dai disastri naturali alle interruzioni di corrente.

Differenze tra Public Cloud e Private Cloud

Public Cloud e Private Cloud si differenziano innanzitutto per quanto riguarda l’accesso e la condivisione dei dati che, mentre per il primo sono assolutamente liberi, per il secondo sono limitati.

Inoltre la proprietà e il controllo di un Public Cloud fanno capo al provider del servizio cloud e gli utenti non hanno nessun controllo autonomo e anche la personalizzazione e la configurazione di un Public Cloud sono più limitate rispetto ad un Private Cloud. Infine, se l’utilizzo di un Private Cloud comporta costi eccessivi, specialmente in fase iniziale, i costi di un Public Cloud si fermano soltanto alle risorse utilizzate dall’utente e quindi sono decisamente molto più limitati e permissivi.

Una piattaforma cloud non fornisce solo risorse informatiche su richiesta connesse alla rete, ma offre anche uno storage flessibile assieme a strumenti per eseguire e automatizzare azioni, come distribuzioni, manutenzione o scalabilità durante i picchi di carico.

Oggi esistono anche soluzioni ibride che coniugano al meglio entrambe le tipologie di cloud per offrire la massima efficienza e usufruire dei benefici di ogni tipologia.

Applicazioni correlate al Public Cloud

Tra le tante applicazioni che utilizzano i cloud services, l’Intelligenza Artificiale e le soluzioni relative al quantum netbook offrono efficienza e utilità per ogni genere di progetto. Sviluppatori e data scientist trovano nei cloud services applicati a tal genere di servizi un accesso completamente sicuro e un utilizzo di gran lunga semplificato dei dati, dei framework di Intelligenza Artificiale e degli emulatori quantistici. Una soluzione cloud legata ai quantum notebooks consente di semplificare al massimo la gestione della sicurezza e delle operazioni di ingegneria e offre massima flessibilità e potenza andando oltretutto incontro ad ogni esigenza in termini di budget economico da investire.

Senza categoria

Redline è il malware più utilizzato

Nel 2023, secondo Kaspersky Digital Footprint Intelligence, oltre il 55% dei dispositivi presi di mira da attacchi di furto di password è stato infettato dal malware Redline

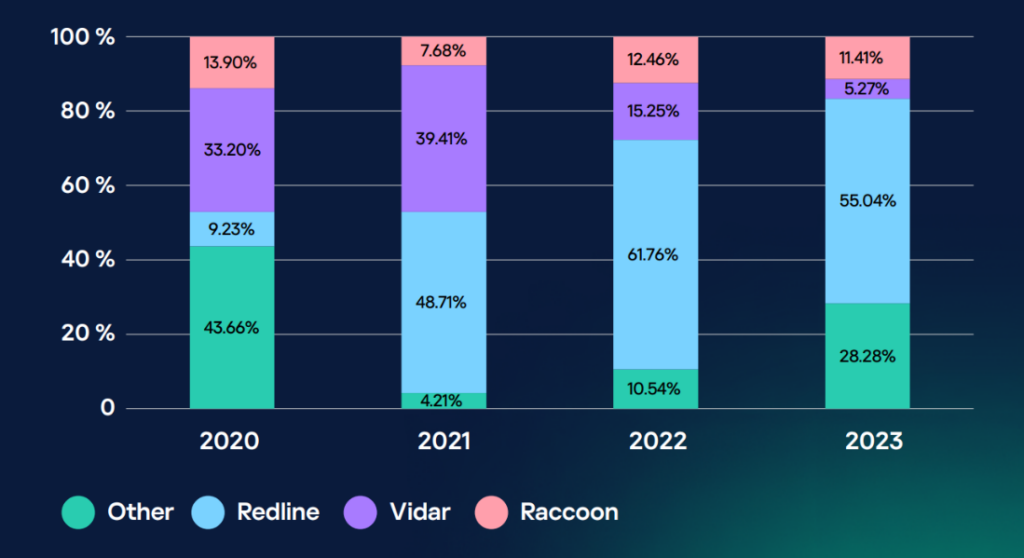

Secondo le informazioni estratte dai file di registro circolanti liberamente sul Dark Web, Redline ha rappresentato il 51% delle infezioni da infostealer dal 2020 al 2023. Altre famiglie di malware rilevanti includono Vidar (17%) e Raccodon (quasi il 12%). Complessivamente, Kaspersky Digital Footprint Intelligence ha individuato circa 100 varianti diverse di infostealer tra il 2020 e il 2023, analizzando i metadati dei file di registro. Il mercato illegale per lo sviluppo di malware finalizzato al furto di dati sta espandendosi, evidenziato dalla crescente diffusione degli stealer. Tra il 2021 e il 2023, la percentuale di infezioni causate da nuovi stealer è salita dal 4% al 28%. Nel 2023, in particolare, il nuovo stealer “Lumma” ha da solo causato oltre il 6% di tutte le infezioni.

I cambiamenti nella popolarità dei tre furti più diffusi nel periodo 2020-2023. Fonte: Kaspersky Digital Footprint

“Lumma è comparso nel 2022 e ha guadagnato popolarità nel 2023 grazie un modello di distribuzione Malware-as-a-Service (MaaS). Questo significa che qualsiasi criminale, anche chi non ha competenze tecniche avanzate, può acquistare un abbonamento per una soluzione malevola preconfezionata e utilizzare questo stealer per portare a termine i cyberattacchi. Lumma è stato progettato principalmente per rubare credenziali e altre informazioni dai portafogli di criptovalute, comunemente diffuse attraverso campagne di spam via e-mail, YouTube e Discord”, ha commentato Sergey Shcherbel, Expert di Kaspersky Digital Footprint Intelligence.

Gli infostealer si infiltrano nei dispositivi per ottenere credenziali sensibili come login e password in modo illegale, che vengono poi rivendute sul mercato shadow, costituendo una minaccia pericolosa per la sicurezza informatica dei sistemi personali e aziendali. Alla luce di questa crescente minaccia, Kaspersky ha lanciato una landing page, raggiungibile a questo indirizzo dedicata per aumentare la consapevolezza del problema e fornire consigli per mitigare i rischi associati.

Articoli

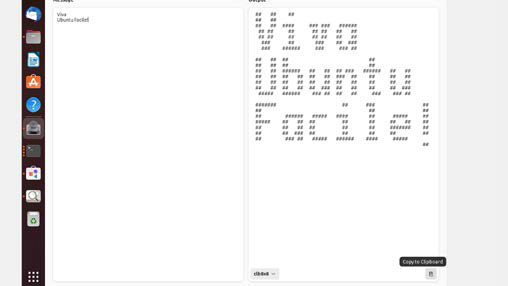

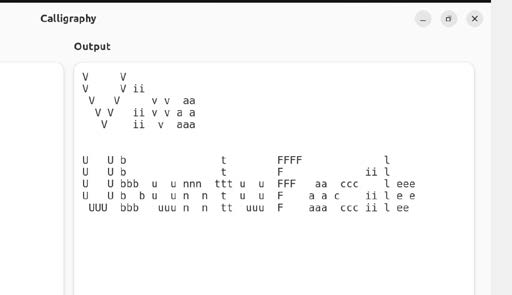

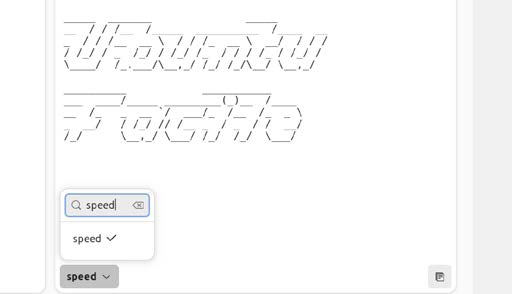

Scritte ASCII in un secondo

Usiamo i caratteri ASCII per creare grandi scritte grafiche dai nostri testi. Una semplice interfaccia e tanti stili a portata di click lo rendono davvero facilissimo!

Per le nostre conversazioni online e i nostri messaggi, è divertente poter creare scritte grafiche con i caratteri ASCII dai nostri testi, in modo da dare la massima incisività a frasi e parole con un simpatico gusto “retro“. Per farlo nei sistemi Linux, Ubuntu incluso, tipicamente si usa il programma da riga di comando Figlet, potente e ricco di opzioni. Il suo limite è che non è semplicissimo da usare, dato che lo stile delle nostre scritte si modifica con degli argomenti che dobbiamo ricordarci.

A risolvere il problema arriva Calligraphy, un’interfaccia grafica per pyfiglet, che è un’implementazione puramente in Python di Figlet. Facilissimo da usare, ci permette di scegliere gli stili da un menu a tendina e di applicarli istantaneamente alle nostre scritte per poi copiarle negli appunti e incollarle dove desideriamo. Risulta più essenziale di Figlet ma la praticità lo rende un’alternativa molto valida e immediata.

Facile e veloce. Una volta installato il programma da Flathub ci troviamo nella sua semplice interfaccia. Nel pannello a sinistra scriviamo il nostro messaggio e a destra vediamo l’output che possiamo copiare con l’icona in basso a destra.

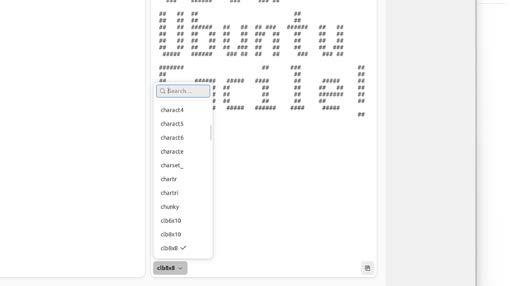

Scegliamo lo stile. Il menu a comparsa nel pannello dell’output ci permette di scegliere lo stile della nostra scritta. Non tutti sono leggibili come quelli della serie clb usata qui e proposta in diverse proporzioni tra altezza e larghezza dei caratteri.

Tanta scelta. Ci sono però varie alternative tra cui scegliere. Molto leggibili, per esempio, sono arrows, small e basic, mentre per le scritte a effetto ci sono alphabet (nella foto) e poison. Quando selezioniamo uno stile è subito applicato

Ricerca. Nel menu a comparsa possiamo anche scrivere il nome di uno stile per cercarlo direttamente, il che ci sarà utile quando avremo i nostri preferiti. Attenzione: non sempre il programma mette automaticamente le interruzioni di riga.

*illustrazione articolo progettata da Freepik

Articoli

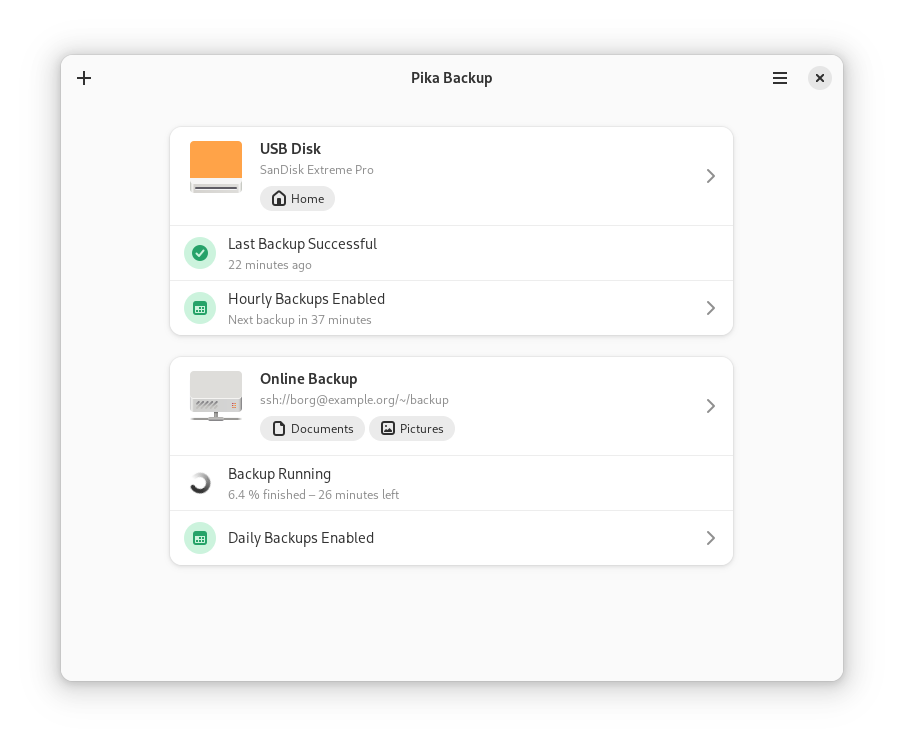

Metti i tuoi dati al sicuro

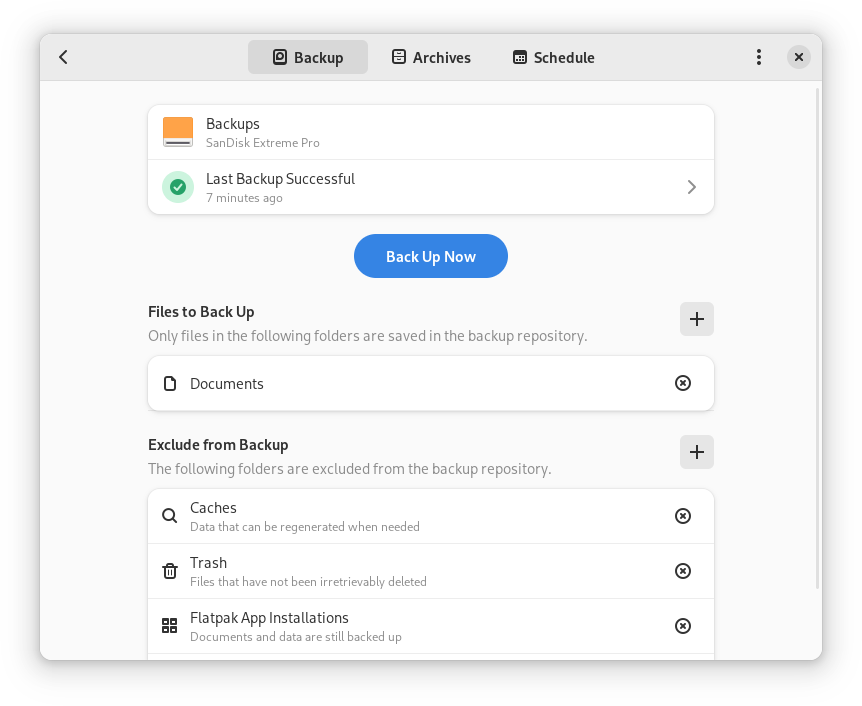

Ecco il tool che ti permette di creare backup in maniera semplice e veloce: basta collegare la propria unità USB e lasciare che sia il software a occuparsi del resto

Abbiamo parlato molte volte dell’importanza dei backup e per quelli dei vostri dati personali (come foto, video, documenti, ecc.) questa è una soluzione facile da usare e pratica. Il suo slogan è infatti “Inserite la vostra unità USB e lasciate che il Pika faccia il resto per voi” (il pika da cui il programma prende il nome è un piccolo mammifero che assomiglia un po’ a un coniglietto). Pika vi permette di creare backup in locale (come con la citata unità USB o con un NAS) e in remoto (per esempio sul cloud), di impostare una pianificazione per fare copie di sicurezza regolari e di crittografarle.

Dato che sfrutta la deduplicazione, ossia salva gli archivi in modo che solo i dati nuovi e modificati rispetto all’ultimo backup occupino ulteriore spazio su disco, consente di risparmiare tempo e memoria. Ogni backup eseguito crea un archivio ed è possibile elencare quelli presenti e sfogliarne il contenuto. Una volta trovato ciò che vi serve, potete ripristinarlo da lì. Per creare i backup, Pika utilizza BorgBackup e i suoi repository di salvataggio sono accessibili anche con questa solida utility da riga di comando. BorgBase supporta inoltre lo sviluppo di Pika Backup. Il loro servizio è specializzato per l’uso con BorgBackup e offre funzioni di sicurezza come i repository append-only (che consentono solo l’aggiunta di nuovi dati, impedendo la modifica o la cancellazione di quelli esistenti) e l’autenticazione a due fattori. Potete ottenere 10 GB di spazio di archiviazione gratuito su borgbase.com. Pika si può installare facilmente da Flathub e vale la pena di provarlo per gestire in modo pratico le proprie copie di archiviazione. Ecco il link per il download.

L’interfaccia semplice offre opzioni essenziali ma utili e permette di programmare i backup, gestire gli archivi ed escludere cartelle al salvataggio

Leggi anche: “Qnap risolve i bug critici del backup dei NAS“

News

Attenzione ai QR code

Check Point Research ha identificato numerosi casi di phishing e malware correlati al periodo fiscale, con cui i malintenzionati cercano di indurre gli utenti finali a fornire informazioni sensibili o denaro

La stagione delle tasse è imminente, durante la quale notifiche di rimborso o richieste di pagamento da parte dell’Agenzia delle Entrate o altre istituzioni potrebbero apparire nelle caselle di posta degli utenti. Questo periodo rappresenta un’opportunità cruciale per gli hacker, che diffondono file malevoli travestiti da documenti ufficiali. Il fenomeno è così diffuso che l’Internal Revenue Service (IRS), l’equivalente statunitense dell’Agenzia delle Entrate, pubblica annualmente l’elenco “Dirty Dozen” (la “maledetta dozzina”), che identifica le truffe fiscali più comuni.

Ricordiamo che lo scorso anno Check Point ha scoperto come ChatGPT possa creare e-mail di phishing legate alle tasse.

Anche quest’anno non fa eccezione. In Italia, è stata riportata una truffa dalla Polizia Postale che coinvolge la diffusione di falsi messaggi SMS (smishing) attribuiti all’INPS da parte di criminali informatici. Questi messaggi richiedono agli utenti di aggiornare i propri dati, al fine di ottenere informazioni sensibili degli utenti che cadono nella truffa cliccando sul link fornito e inviando copie del proprio documento d’identità, della tessera sanitaria e selfie con il documento per ottenere, ad esempio, un rimborso.

Nel Regno Unito, l’HM Revenue and Customs (HMRC) ha segnalato oltre 130.000 casi di frode fiscale nell’anno fino a settembre 2023, di cui 58.000 riguardavano false offerte di sconti fiscali. Il dipartimento governativo ha persino emesso un avviso in previsione della scadenza di gennaio per i 12 milioni di contribuenti che hanno presentato la dichiarazione dei redditi, avvertendo che sempre più spesso i truffatori si fanno passare per l’HMRC, perpetrando frodi che vanno dalla promessa di sconti fino alla minaccia di arresto per evasione fiscale, chiedendo persino aggiornamenti dei dati fiscali.

Come avviene l’attacco tramite QR Code

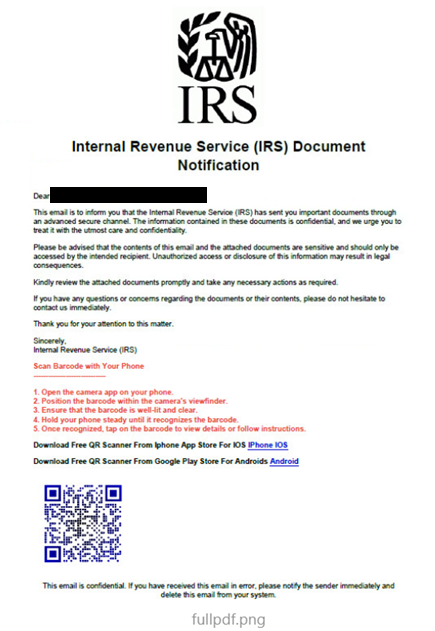

In questo attacco, gli attori della minaccia si spacciano per l’Agenzia delle Entrate. In allegato a un’e-mail c’è un PDF dannoso (vedi foto sotto), con un oggetto del tipo {NOME} dichiarazione annuale delle imposte3x{nome azienda}.pdf

Il file PDF sembra impersonare una corrispondenza ufficiale dell’Agenzia delle Entrate, che informa la vittima che ci sono dei documenti in attesa.

Nella parte inferiore del documento è presente un QR Code che indirizza a diversi siti web dannosi.

Questi siti sono tutti siti di verifica, alcuni con lo schema 1w7g1[.]unisa0[.]com/6d19/{USEREMAIL} che ora portano a siti malevoli inattivi.

In questi attacchi, la richiesta iniziale può sembrare simile, ma la catena di reindirizzamento si presenta in modo molto diverso. Il link osserva il dispositivo con cui l’utente interagisce e si adatta di conseguenza: se l’utente utilizza un Mac, ad esempio, apparirà un link; se utilizza un telefono Android, apparirà un altro. Nonostante le diverse strade, l’obiettivo finale rimane lo stesso: installare il malware sull’endpoint dell’utente finale, sottraendo anche le credenziali.

La truffa fiscale “Rimborso in arrivo”

In Australia si è assistito a una truffa di phishing presumibilmente inviata dall'”ATO Taxation Office”. In realtà, è partita da un indirizzo iCloud. In questa e-mail, l’oggetto è “Rimborso per te – registra i tuoi dati bancari oggi stesso”. L’e-mail guida l’utente al seguente link, hxxp://gnvatmyssll[.]online, dove viene chiesto all’utente di inserire le proprie credenziali.

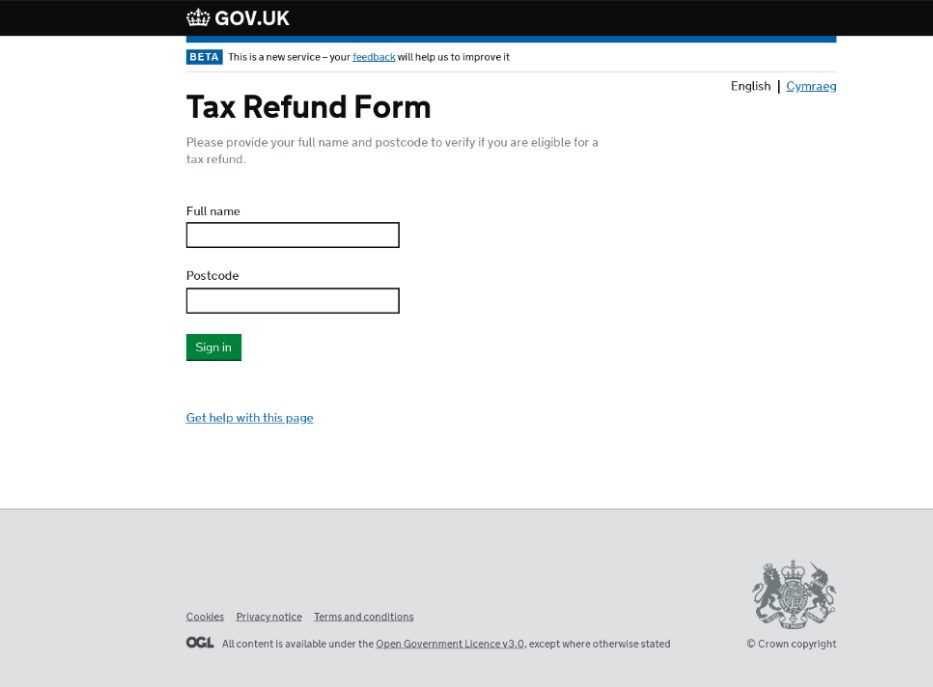

Campagne simili sono state rilevate anche in altri Paesi. Questo esempio proviene da un sito web di phishing che si spaccia per il governo del Regno Unito, utilizzando il dominio dannoso ukrefund[.]tax:

Sono anche state osservate campagne simili che utilizzavano una serie di domini, tra cui:

compliance-hmrc[.]co[.]uk

hmrc-cryptoaudit[.]com

hmrc-financial[.]team

hmrc-debito[.]uk

hmrcguv[.]sito

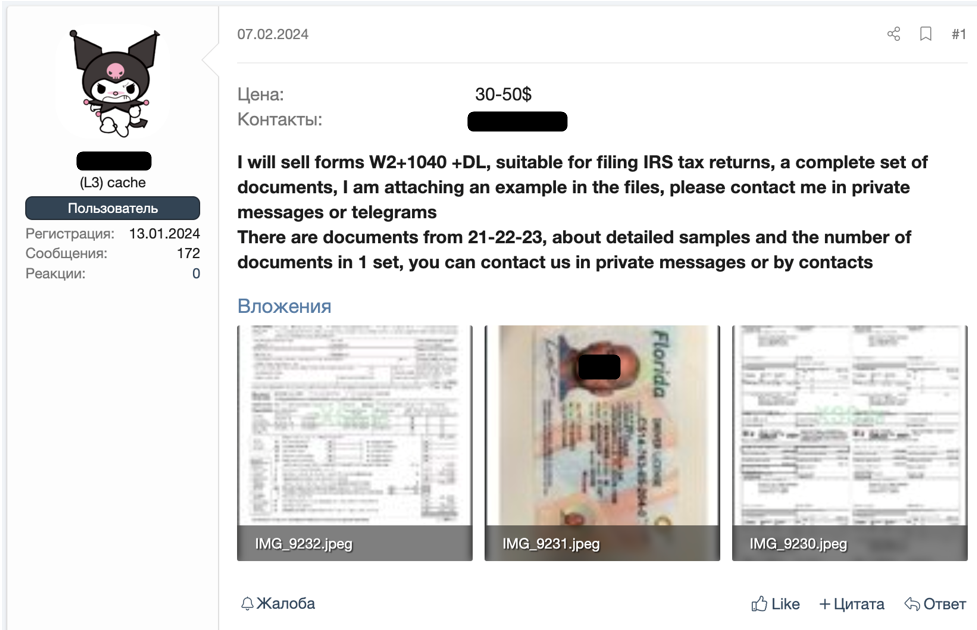

Rimborsi in vendita

Sul Dark Web, i ricercatori di Check Point hanno scoperto un mercato fiorente di documenti fiscali sensibili. Sono stati scoperti hacker vendere moduli W2 e 1040 reali, provenienti da persone reali ignare di quanto sta avvenendo. Questi documenti vengono venduti fino a 75 dollari l’uno.

La recente tattica adottata dagli hacker è ancora più allarmante: essi acquistano e distribuiscono accesso a servizi fiscali popolari con privilegi da amministratore remoto. Un esempio di ciò è una società di servizi fiscali con 8.000 clienti, contenente informazioni complete sui rimborsi e i numeri di routing bancario dei suddetti clienti. Questo “pacchetto” viene venduto al prezzo di 15.000 dollari. Con una spesa relativamente modesta, gli hacker sono in grado di richiedere rimborsi a nome di individui comuni, trarne profitto e mettere a rischio la sicurezza finanziaria dei clienti coinvolti.

Come proteggersi

È di fondamentale importanza tenere presente che la maggior parte delle agenzie fiscali comunica esclusivamente tramite posta ordinaria e non tramite email o telefono. Tuttavia, con la crescente diffusione di campagne di phishing e malware generate dall’intelligenza artificiale, riconoscere le comunicazioni legittime da quelle fraudolente può diventare una sfida quasi insormontabile. Nonostante ciò, ci sono ancora metodi che consentono di individuare le email di phishing.

Bisogna fare attenzione a:

- Allegati insoliti. Meglio diffidare delle e-mail con allegati sospetti, come file ZIP o documenti che richiedono l’attivazione di macro.

- Grammatica o tono non corretti. Sebbene l’intelligenza artificiale abbia migliorato la qualità delle e-mail di phishing, le incongruenze nel linguaggio o nel tono possono ancora essere segnali di allarme.

- Richieste sospette. Tutte le e-mail che richiedono informazioni sensibili o che fanno richieste insolite devono essere trattate con scetticismo.

Per rimanere al sicuro occorre:

- Non rispondere, non cliccare sui link e non aprire gli allegati. L’interazione con un’e-mail sospetta non fa che aumentarne il rischio.

- Segnalare e cancellare. Segnalare le e-mail sospette prima di cancellarle può aiutare a proteggere gli altri dal rischio di cadere vittime di truffe simili.

Leggi anche: “La truffa parte da un canale QR Code“

-

News2 anni ago

News2 anni agoHacker Journal 276

-

News7 anni ago

News7 anni agoAbbonati ad Hacker Journal!

-

Articoli3 anni ago

Articoli3 anni agoGuida: Come accedere al Dark Web in modo Anonimo

-

Articoli1 anno ago

Articoli1 anno agoParrot Security OS: Linux all’italiana- La distro superblindata

-

Articoli6 anni ago

Articoli6 anni agoSuperare i firewall

-

News4 anni ago

News4 anni agoLe migliori Hacker Girl di tutto il mondo

-

Articoli5 anni ago

Articoli5 anni agoCome Scoprire password Wi-Fi con il nuovo attacco su WPA / WPA2

-

News7 anni ago

News7 anni agoAccademia Hacker Journal