Tutta la comodità di Ubuntu unita alla rapidità di aggiornamento delle release a rilascio continuo e a buone opzioni di personalizzazione

L'annuncio di Trend Micro riguarda i dati dello studio annuale sulle minacce più pericolose in arrivo. Si prevede che la diffusione ampia e la qualità dell'intelligenza...

Kaspersky scopre Coyote, un malware che sfrutta il programma di installazione Squirrel per la sua distribuzione. Colpite oltre 60 istituti di credito

OverlayFS, molto usato sui server Unix moderni, permette di unire più cartelle creando filesystem virtuali. Il problema è che vengono ereditati tutti i permessi dei vari...

Ecco alcuni utili consigli per proteggerti dalle insidie dei truffatori che, nel 2024, stanno esplorando nuove vie attraverso messaggi ma non solo

Sembrano comuni app mobile per prestiti, ma sono delle vere e proprie truffe

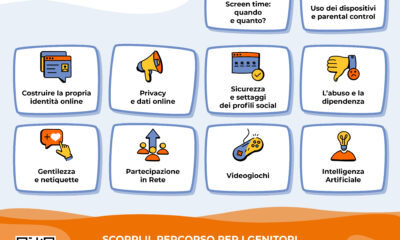

In occasione del Safer Internet Day 2024, WINDTRE lancia un percorso di formazione gratuito dedicato a tutte le famiglie

Le aziende e gli Stati potranno usare i sistemi IA, ma non in modo indiscriminato

Oltre 700 modelli di smartphone a rischio a causa di modem non sicuri

Ultra-intelligente, ultra-veloce e ultra-scalabile: Google fa sul serio nel campo dell’Intelligenza Artificiale