Scopriamo in che modo possiamo avere sempre disponibili i programmi a cui siamo abituati, anche se stiamo usando la versione portabile del nostro sistema operativo.

L’adware è un tipo di software malevolo che mira a mostrare annunci pubblicitari indesiderati e, benché notevolmente più protetti rispetto a un PC/Laptop con sistema Windows,...

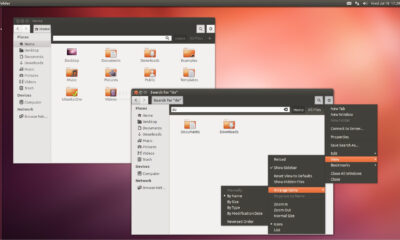

Il file manager di Ubuntu offre tante funzionalità extra integrate tutte da scoprire e si può rendere ancora più utile installando le migliori estensioni

Vi spieghiamo come proteggere la vostra privacy attraverso l’uso di un firewall a matrice consigliato dal collettivo Anonymous

Non ricordate più le credenziali di un sito? Avete dimenticato la chiavi d’accesso ai social? Niente paura, ecco uno strumento che ve le farà recuperare in...

Generiamo casualmente un codice ogni trenta secondi grazie a Google Authenticator per impedire a chiunque altro di accedere al nostro computer.

Sotto una montagna o nelle profondità del mare, i centri di calcolo sono ovunque

Alcuni PLC Siemens, molto utilizzati negli impianti industriali, hanno una falla nel processo di validazione del boot, per cui è possibile caricare del codice malevolo senza...

L'IA è sbarcata anche nel campo delle investigazioni digitali. Analizziamo lo stato dell’arte e come questa straordinaria tecnologia può essere utilissima in tale contesto

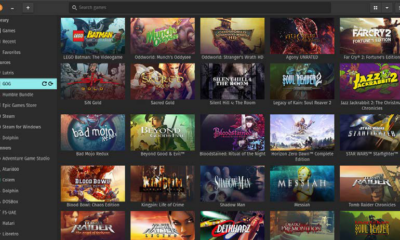

Una sola piattaforma per giocare con i titoli di oggi e di ieri per diverse macchine e sistemi operativi. Con Lutris i videogame in Linux sono...