Negli ultimi anni è lo smartphone ad essere uno degli strumenti migliori per immortalare i propri momenti indicabili, durante le vacanze e non solo. Gli smartphone...

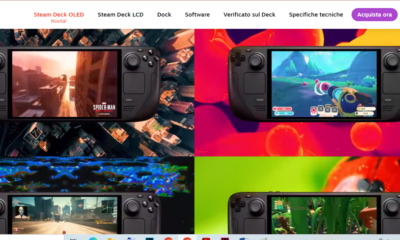

Non è solo lo schermo a colpire in questa edizione del PC in formato console

Un salto in velocità e potenza per la scheda più amata dai maker

La valigetta del pirata contiene dispositivi hi-tech piccoli, anonimi e potenti, facilmente acquistabili anche su Amazon. Questo mese abbiamo selezionato...

SwitchBot, uno dei produttori di dispositivi IoT che più amiamo, lancia una nuova linea di prodotti con l’arrivo del nuovo robot aspirapolvere K10+ (499,99 €). Ecco...

La prima distribuzione indipendente della storia continua ad avere il suo seguito tra gli utenti avanzati

Nella scelta di un provider Internet molto spesso si guarda come prima, e quasi unica, cosa al costo della connessione. Peccato che, non appena si verifica...