Il noto social cinese sta affrontando un attacco informatico che ha preso di mira diversi marchi e celebrità. Ecco i consigli di Check Point per proteggere...

Utilizzando frequenze inudibili dagli esseri umani è possibile inviare comandi potenzialmente pericolosi.

La difesa comune non è più solo quella militare, ma anche quella informatica. Ecco il nuovo piano presentato dalla Commissione Europea per bloccare gli attacchi informatici

Credi che la tua rete senza fili sia a prova di spioni? Ti dimostriamo che non è sempre così simulando come operano i cybercriminali Che si...

WordPress è di gran lunga il CMS maggiormente preso di mira dagli hacker. Hacker Journal 229 ti mostra come rendere la vita più difficile a chi...

Ogni giorno migliaia di dispositivi elettronici vengono infettati per essere poi utilizzati in attacchi di tipo DoS. Questo attacco è attuabile in varie forme, tutte pericolose....

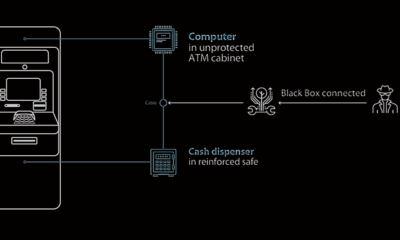

Hai mai fantasticato di passare davanti al bancomat e prelevare tutto il contante senza svuotare il tuo conto in banca? Sappi che non è del tutto...

Altra puntata della nostra guida per imparare l’arte del penetration testing. Questa volta sotto esame ci finisce il protocollo FTP. Negli ultimi numeri di Hacker Journal...

Anche i computer Apple possono essere a rischio trojan, ma la colpa è sempre dell’utente troppo ingenuo! Gli utenti dei Mac di Apple pensano di dormire...

Mettere in piedi una rete di computer da sfruttare per gli attacchi non è mai stato così semplice… La costante crescita di dispositivi informatici spinge sempre...