News

Difendersi dai bot di web scraping

I bot costituiscono il 42% del traffico web complessivo e quasi i due terzi sono dannosi, in particolare per l’e-commerce

Akamai Technologies ha pubblicato un nuovo State of Internet Report (SOTI) che analizza le minacce derivanti dalla proliferazione dei bot di web scraping. Il report, intitolato “Gestire i profitti: l’impatto dei Web Scrapers sull’ecommerce”, rivela che il 42% del traffico web è generato da bot, e il 65% di questi è dannoso. Il settore e-commerce è il più colpito da questi bot, utilizzati per attività come spionaggio della concorrenza, creazione di siti falsi e attacchi che danneggiano il fatturato e l’esperienza dei clienti.

Nonostante l’assenza di leggi che vietino l’uso dei bot scraper e la difficoltà di rilevarli, le aziende possono adottare strategie di mitigazione. Patrick Sullivan di Akamai sottolinea che i bot rappresentano una sfida significativa, in grado di sottrarre dati e replicare siti web. Il report evidenzia l’uso di botnet basate su AI per il furto di dati, la creazione di campagne di phishing sofisticate e la facilità di creare nuovi account fraudolenti, che costituiscono fino al 50% delle perdite per frode.

I bot scraper peggiorano le performance dei siti web, manipolano le metriche, e aumentano i costi di elaborazione. Il report offre strategie di difesa e un caso di studio su come migliorare l’efficacia dei siti web attraverso la mitigazione dei bot scraper. Questo report celebra il 10° anniversario della serie SOTI di Akamai, fornendo approfondimenti sulla cybersicurezza e le prestazioni web basati sui dati dell’Akamai Connected Cloud.

*illustrazione articolo progettata da Freepik

News

Attacchi Trojan in aumento

In forte crescita le violazioni informatiche alle PMI a causa della ricomparsa di attacchi basati su Microsoft Excel

In occasione della Giornata Internazionale delle PMI che si è svolta lo scorso 27 giugno, un report di Kaspersky ha rivelato un aumento del 5% nelle infezioni informatiche nel settore delle PMI nel primo trimestre del 2024 rispetto allo stesso periodo del 2023. In particolare, 2.402 utenti hanno incontrato malware e software indesiderati che imitano prodotti software, con 4.110 file unici distribuiti sotto forma di software per PMI, segnando un incremento dell’8% rispetto all’anno precedente. Il report sottolinea che le PMI sono sempre più spesso bersagliate dai criminali informatici, con i Trojan come forma di attacco più diffusa. I Trojan sono particolarmente pericolosi poiché imitano software legittimi e riescono a eludere le misure di sicurezza tradizionali. Da gennaio ad aprile 2024, Kaspersky ha registrato 100.465 attacchi Trojan, un aumento del 7% rispetto allo stesso periodo del 2023.

Microsoft Excel è diventato il principale canale di attacco, seguito da Microsoft Word, mentre Microsoft PowerPoint e Salesforce sono state le terze applicazioni più colpite.

News

L’IA al servizio degli hacker

Akamai analizza la campagna di cryptomining che sfrutta la vulnerabilità di PAN-OS

Recentemente, con la divulgazione di un exploit pubblico per una vulnerabilità zero-day (CVE) nei sistemi PAN-OS di Palo Alto, Akamai ha osservato un aumento dell’attività da parte di attori malevoli specializzati nel cryptomining. La vulnerabilità, scoperta dalla società di sicurezza Volexity e pubblicata lo scorso mese di aprile, permette a un utente malintenzionato di creare file arbitrari e potenzialmente eseguire comandi con privilegi di root tramite la manipolazione del cookie SESSID e una tecnica di path traversal.

Inizialmente, dopo la divulgazione della CVE, la maggior parte delle attività riguardava sonde di vulnerabilità da parte di ricercatori e difensori. Tuttavia, recentemente Akamai ha rilevato un preoccupante aumento di tentativi di esecuzione di comandi per scaricare e avviare script bash da indirizzi IP diversi. Questo indica un intento malevolo di sfruttare la vulnerabilità per installare software di cryptomining su sistemi vulnerabili, degradando le prestazioni dei sistemi colpiti e generando criptovaluta utilizzando le risorse del sistema infettato.

È cruciale per le aziende adottare misure proattive, come l’implementazione tempestiva di patch di sicurezza e il monitoraggio costante dell’attività di rete, per proteggere i propri sistemi da queste vulnerabilità critiche.

Akamai continuerà a monitorare queste e altre minacce e fornirà ulteriori informazioni non appena si presenteranno. Aggiornamenti in tempo reale su ulteriori ricerche sono disponibili sul canale Twitter di Akamai.

Leggi anche: “Vulnerabilità nello standard Wi-Fi”

*illustrazione articolo progettata da Freepik

News

Pirati all’attacco di Euro 2024

Kaspersky scopre fake ticket, streaming a basso costo e criptovalute di Harry Kane

Con l’inizio degli Europei di calcio 2024, milioni di tifosi seguono le partite dai propri schermi o dagli stadi, e i criminali informatici ne approfittano per sfruttare questo evento atteso. Gli esperti di Kaspersky hanno scoperto numerose truffe mascherate da offerte legate a UEFA 2024, mirate a rubare dati e denaro degli utenti.

Una delle truffe più comuni durante gli Europei di calcio è quella dei biglietti, e anche quest’anno non ha fatto eccezione. Gli esperti di Kaspersky hanno individuato una pagina fraudolenta che si presentava come una nota compagnia energetica tedesca, offrendo biglietti gratuiti per EURO 2024. Dopo l’acquisto, gli utenti sono invitati a fornire nome, numero di telefono e indirizzo. Questa truffa mirata si rivolge a dipendenti e partner dell’azienda, con l’obiettivo di infiltrarsi nella sua infrastruttura.

Esempio di pagina di phishing che offre l’acquisto di biglietti per la partita

Frode di criptovalute

I truffatori stanno approfittando della popolarità degli EURO 2024 per vendere criptovalute personalizzate con i nomi dei giocatori famosi, promettendo alti rendimenti. Un esempio scoperto da Kaspersky coinvolge criptovalute intitolate a Harry Kane, promosse attraverso e-mail e social media come Twitter, Facebook e Telegram. I trader, desiderosi di non perdere l’occasione, acquistano in fretta, facendo aumentare il prezzo. I truffatori, quindi, vendono le loro partecipazioni quando il prezzo è alto, causando un crollo del valore in pochi minuti.

Esempio di cryptoscam che sfrutta EURO 2024

Fake streaming

Gli spettatori online devono prestare attenzione, poiché gli esperti di Kaspersky hanno scoperto false piattaforme di streaming che offrono una copertura esclusiva dell’evento a prezzi bassi. Oltre alla violazione di dati personali e finanziari, questi siti possono contenere vulnerabilità XSS che consentono agli aggressori di controllare il browser.

Fake merchandising

Gli esperti hanno anche trovato store online fraudolenti che vendevano merchandising per i tifosi: divise, sciarpe, cappelli e molto altro con uno sconto del 40%. Inutile dire che chi è stato ingannato non ha mai ricevuto l’articolo scelto.

Per proteggersi da questo tipo di truffe, gli esperti di Kaspersky consigliano di:

- Verificare l’autenticità: acquistare biglietti, merchandising o servizi sono da fornitori ufficiali e affidabili. Controllare il sito web ufficiale dell’evento per conoscere i venditori autorizzati.

- Diffidare dalle offerte: se un’offerta sembra troppo bella per essere vera, è probabile che lo sia. È importante prestare attenzione agli sconti elevati e alle offerte esclusive, soprattutto se provengono da fonti sconosciute.

- Proteggere i propri dati: evitare di condividere informazioni personali e finanziarie su siti web sconosciuti. È importante assicurarsi che il sito sia sicuro cercando “https” nell’URL e il simbolo del lucchetto nella barra del browser.

- Aggiornare sempre il proprio security software e antivirus per proteggersi da malware e attacchi di phishing.

- Restare sempre aggiornati sulle tattiche di truffa più comuni e su come riconoscerle. Seguire gli aggiornamenti degli esperti di cybersecurity e delle fonti ufficiali.

Leggi anche: “Calcio da cyber-professionisti“

News

Basta ricerche dirette con Google!

Andiamo oltre le query testuali semplici e dialoghiamo con un search engine che riassume e spiega i risultati

Perplexity è un motore di ricerca e conversazione alimentato da chat bot AI che risponde alle domande utilizzando testo predittivo in linguaggio naturale. Si distingue dagli altri motori di ricerca perché si basa su molteplici modelli linguistici di grandi dimensioni (LLM) per produrre le sue risposte, fornendo informazioni sintetizzate in un formato in linguaggio naturale di facile consultazione, con citazioni e approfondimenti dettagliati. Offre un’esperienza di ricerca più colloquiale e approfondita, utilizzando il linguaggio naturale per interpretare le query in base al contesto e, a differenza dei motori di ricerca standard che offrono agli utenti un elenco di link da seguire, fornisce direttamente informazioni in risposta alle query, promuove l’equità e l’imparzialità nel reperimento delle informazioni riducendo al minimo l’impatto dei pregiudizi e integra meccanismi di feedback degli utenti per adattarsi in modo proattivo alle loro esigenze e preferenze. Inoltre, Perplexity si distingue appunto per l’utilizzo di più modelli linguistici di grandi dimensioni per produrre risposte sintetizzate in un formato semplice e colloquiale, con la possibilità di fare domande di approfondimento (anche suggerite da Perplexity stesso), migliorando l’efficienza della ricerca, la pertinenza dei risultati e l’esperienza dell’utente attraverso un design intuitivo. In breve, è come avere accesso a un motore di ricerca potente come quello di Google ma con un accesso simile a quello di un chat bot. O, visto da un altro lato, come avere accesso a un chat bot che cita nel dettaglio tutte le fonti che usa. Attenzione alla privacy dei motori di ricerca assistiti dall’IA raccolgono spesso dati sulle query degli utenti, sulle loro abitudini di navigazione e talvolta anche dati personali per migliorare i loro algoritmi di ricerca e fornire risultati personalizzati. Se quindi stiamo dando l’addio a Google, comunque dobbiamo essere molto attenti a non condividere troppi dati personali con società che potrebbero comunque rivenderli a terze parti.

Se volete parlare con Perplexity in italiano, basta interrogarlo nella nostra lingua. Attenzione, però, perché la precisione dei risultati a volte è inferiore. In questa foto, infatti, le domande di approfondimento non sono corrette, mentre con una ricerca in inglese lo erano.

leggi anche: “Intelligenza artificiale per tutti!“

News

Sistemi di accesso biometrici vulnerabili

Kaspersky ha scoperto numerose falle nel terminale biometrico ibrido di ZKTeco, permettendo ai criminali di aggirare la verifica e rubare e divulgare dati biometrici, manipolare i dispositivi da remoto e installare backdoor

Le falle nei dispositivi biometrici di ZKTeco sono state scoperte durante le analisi di Security Assessment condotte dagli esperti di Kaspersky. I risultati sono stati condivisi con il produttore prima di essere resi pubblici. Questi lettori biometrici, utilizzati in settori come impianti nucleari, uffici e ospedali, supportano il riconoscimento facciale e l’autenticazione tramite codice QR. Tuttavia, le vulnerabilità scoperte li espongono a vari attacchi. Kaspersky ha classificato le falle in base alle patch necessarie e le ha registrate sotto specifiche CVE (Common Vulnerabilities and Exposures).

Bypass fisico attraverso un falso codice QR

La vulnerabilità CVE-2023-3938 permette ai cybercriminali di eseguire attacchi di SQL injection inserendo codice dannoso nelle stringhe inviate al database di un terminale. Gli aggressori possono usare dati specifici nel codice QR per ottenere accesso non autorizzato alle aree riservate. Quando il terminale elabora una richiesta con un codice QR dannoso, il database lo riconosce erroneamente come proveniente da un utente legittimo. Se il codice QR contiene troppi dati malevoli, il dispositivo si riavvia invece di concedere l’accesso.

“Oltre alla sostituzione del codice QR, esiste un altro interessante vettore di attacco fisico. Se un malintenzionato riesce ad accedere al database del terminale, può sfruttare altre vulnerabilità per scaricare la foto di un utente legittimo, stamparla e usarla per ingannare la fotocamera e accedere a un’area protetta. Questo metodo, ovviamente, presenta alcune limitazioni. Richiede una foto stampata e il rilevamento del calore deve essere disattivato ma rappresenta comunque una potenziale minaccia significativa”, ha affermato Georgy Kiguradze, Senior Application Security Specialist di Kaspersky.

Furto di dati biometrici, implementazione di backdoor e altri pericoli

Le CVE-2023-3940 sono vulnerabilità in un componente software che permettono la lettura arbitraria di file, consentendo a un aggressore di accedere ed esfiltrare qualsiasi file del sistema, inclusi dati biometrici sensibili e hash delle password.

La CVE-2023-3942 consente il recupero di informazioni sensibili dell’utente e del sistema dai database dei dispositivi biometrici tramite attacchi SQL injection. Gli attori delle minacce possono non solo accedere e rubare, ma anche alterare da remoto il database di un lettore biometrico sfruttando la CVE-2023-3941. Questo insieme di vulnerabilità ha origine da una verifica impropria dell’input dell’utente in più componenti di sistema. Lo sfruttamento di questa vulnerabilità consente agli aggressori di caricare i propri dati, come le foto, aggiungendo così persone non autorizzate al database. Ciò potrebbe consentire loro di bypassare furtivamente i tornelli o le porte. Un’altra caratteristica critica di questa vulnerabilità permette di sostituire i file eseguibili, creando così una potenziale backdoor.

Lo sfruttamento riuscito di altri due gruppi di nuove falle – CVE-2023-3939 e CVE-2023-3943 – consente l’esecuzione di comandi o codici arbitrari sul dispositivo, garantendo all’aggressore il pieno controllo con il massimo livello di privilegi. Ciò consente al cybercriminale di modificare il funzionamento del dispositivo, sfruttandolo per lanciare attacchi ad altri nodi di rete ed espandere l’attacco a un’infrastruttura aziendale più ampia.

“L’impatto delle vulnerabilità scoperte è allarmante. Per cominciare, gli aggressori possono vendere i dati biometrici rubati sul dark web, esponendo le vittime all’ulteriore rischio di deepfake e di sofisticati attacchi di social engineering. Inoltre, la possibilità di modificare il database vanifica lo scopo originario dei dispositivi di controllo degli accessi, consentendo potenzialmente l’accesso ad aree riservate ad attori malintenzionati. Infine, alcune vulnerabilità permettono di creare una backdoor per infiltrarsi di nascosto in altre reti aziendali, favorendo lo sviluppo di attacchi sofisticati, tra cui cyberspionaggio o sabotaggio. Tutti questi fattori sottolineano l’urgenza di correggere queste vulnerabilità e di verificare accuratamente le impostazioni di sicurezza dei dispositivi per chi li utilizza in aree aziendali”, ha aggiunto Georgy Kiguradze.

Al momento in cui sono state pubblicate le informazioni sulle vulnerabilità, Kaspersky non dispone di indicazioni relative al rilascio delle patch.

Per contrastare eventuali cyberattacchi correlati, oltre a installare le patch, Kaspersky consiglia di adottare le seguenti misure:

- Isolare l’uso del lettore biometrico in un segmento di rete separato.

- Utilizzare password di amministratore robuste, cambiando quelle predefinite.

- Verificare e rafforzare le impostazioni di sicurezza del dispositivo, modificando le impostazioni predefinite meno efficaci. Considerare l’attivazione o l’aggiunta del rilevamento della temperatura per evitare che l’autorizzazione sia data con una foto casuale.

- Ridurre al minimo l’uso della funzionalità QR-code, se possibile.

- Aggiornare regolarmente il firmware.

Leggi anche:”Kaspersky protegge la posta elettronica”

*illustrazione articolo progettata da Freepik

News

Il ruolo della GenAI nella sicurezza

Check Point ha collaborato con la società di ricerca Vanson Bourne per capire come i professionisti della sicurezza stanno adottando l’IA generativa (GenAI)

L’Intelligenza Artificiale è uno degli argomenti più discussi del momento. Quando si combina con la sicurezza informatica, le possibilità e le sfide diventano straordinarie. Per molti professionisti della sicurezza, l’integrazione dell’IA con la cybersecurity è un passo fondamentale per migliorare le capacità di difesa contro attacchi sempre più sofisticati. Purtroppo, anche i criminali informatici stanno sfruttando l’intelligenza artificiale per potenziare le proprie tecniche di attacco digitali. Check Point, in collaborazione con la società di ricerca Vanson Bourne, ha indagato su come i professionisti della sicurezza stiano adottando l’IA generativa (GenAI).

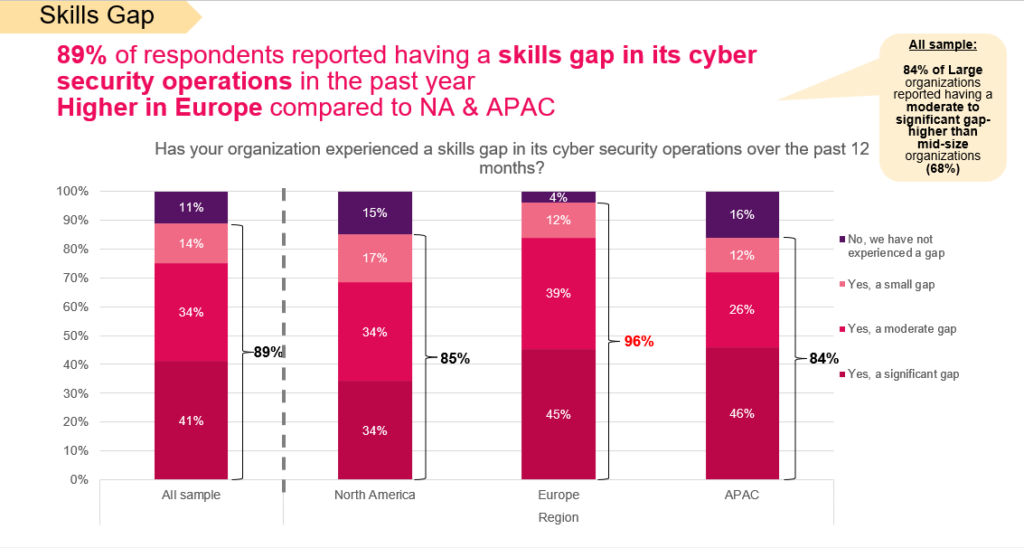

Problema di competenze

Nonostante oltre il 70% degli intervistati si dichiari fiducioso nelle difese della propria azienda, l’89% è meno ottimista e riconosce che l’assunzione di personale qualificato rappresenta una sfida significativa. Il divario di competenze in materia di sicurezza informatica ostacola seriamente l’efficacia delle organizzazioni nel costruire difese adeguate contro i crimini informatici potenziati dall’intelligenza artificiale.

Ricerca condotta da Vanson Bourne – Ben l’89% dei professionisti della sicurezza e dell’IT segnala una significativa carenza di competenze, e mette in evidenza l’urgente necessità di soluzioni innovative.

I professionisti intervistati hanno dichiarato che la scarsità di competenze ostacola in modo significativo la capacità di un’organizzazione di condurre operazioni di sicurezza efficienti. Tra gli intervistati, il 98% di chi ha subito un attacco ha dichiarato di aver registrato un “impatto” sulle operazioni di sicurezza, e di questi, il 40% ha parlato di un “forte impatto”.

La GenAI è un motivo di ottimismo

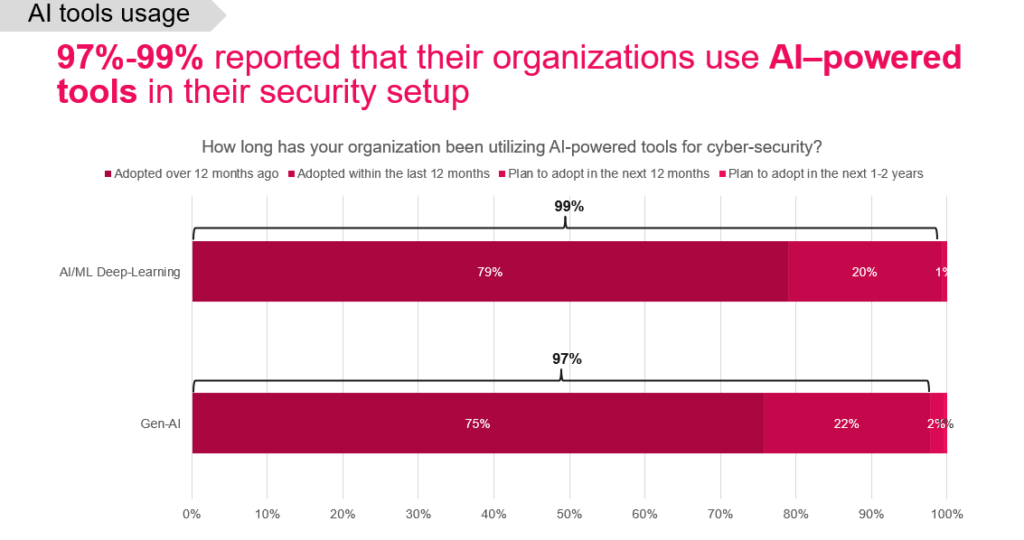

Nessuna organizzazione, grande o piccola, può ignorare il potenziale impatto di un grave attacco informatico. Di conseguenza, le organizzazioni intervistate hanno dichiarato di essersi rivolte a strumenti basati sull’IA per potenziare la sicurezza informatica, come la risposta agli incidenti, la protezione dalle minacce e dalla perdita di dati. L’intelligenza artificiale sta assumendo un ruolo sempre più importante nel fornire una migliore protezione al panorama digitale.

Ricerca condotta da Vanson Bourne – Il 97-99% delle organizzazioni utilizza strumenti basati sull’IA, con un significativo spostamento verso la GenAI per una strategia di sicurezza completa.

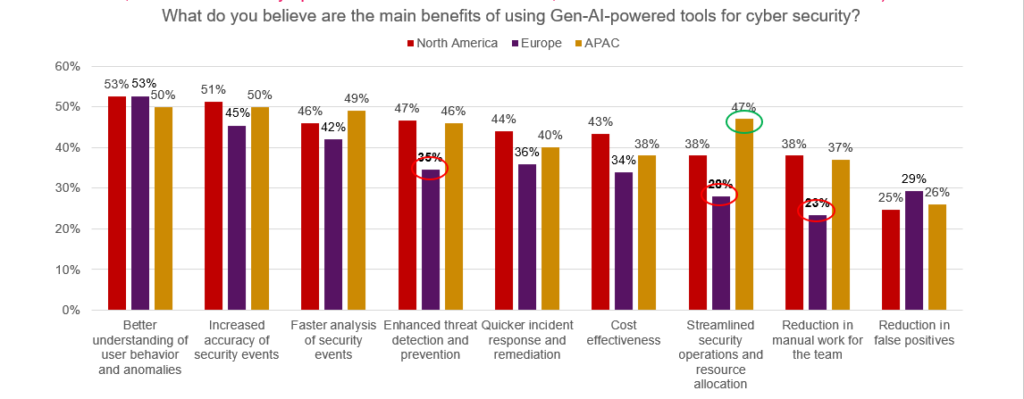

I vantaggi dell’IA Generativa

Le organizzazioni stanno adottando l’Intelligenza Artificiale Generativa (GenAI) per scopi strategici, utilizzandola da oltre un anno per migliorare la sicurezza informatica contro le minacce più sofisticate. A livello globale, gli strumenti di GenAI sono apprezzati per la loro capacità di comprendere meglio il comportamento degli utenti e rilevare anomalie. Tuttavia, in Europa c’è meno consenso sull’efficienza dell’IA nel migliorare la prevenzione e il rilevamento delle minacce, ridurre il lavoro manuale e semplificare le operazioni di sicurezza. Al contrario, quasi il 50% dei professionisti dell’Area dell’Asia Pacifica (APAC) sostiene fortemente l’efficacia di GenAI in questi ambiti.

Ricerca condotta da Vanson Bourne – La GenAI è fondamentale per colmare il gap di competenze in materia di sicurezza informatica: il 98% delle organizzazioni interessate ne riconosce l’impatto sull’efficienza operativa.

Approfondimenti specifici per il settore

La GenAI può aiutare a colmare il divario di competenze in sicurezza informatica, potenziando le capacità esistenti e migliorando l’efficienza, specialmente nei settori con una forte domanda di competenze specializzate.

L’impatto della Gen-AI varia a seconda degli ambiti merceologici, con particolari benefici osservati nella sanità e nella finanza. Questi settori riconoscono il potenziale della Gen-AI nel ridurre significativamente il lavoro manuale e nell’aumentare l’efficienza della risposta agli incidenti.

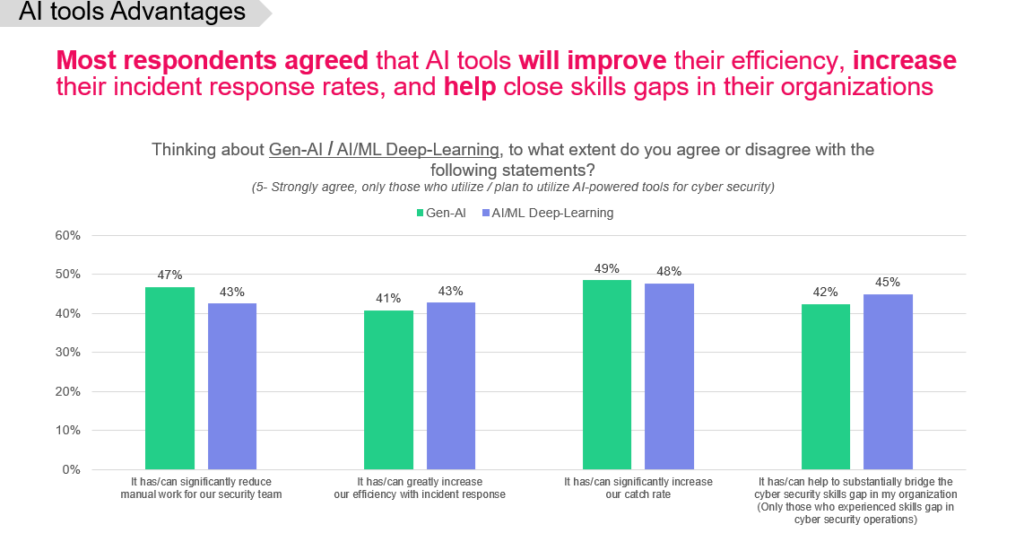

Alla domanda “Pensando a GenAI/AI/ML Deep-Learning, in che misura sei d’accordo o meno con le seguenti affermazioni?”, la maggior parte degli intervistati concorda sul fatto che gli strumenti di IA miglioreranno la loro efficienza, aumenteranno i tassi di risposta agli incidenti e contribuiranno a colmare le lacune di competenze nelle loro organizzazioni.

Di seguito alcuni altri risultati:

- L’IA ha ridotto /può ridurre in modo significativo il lavoro manuale per il nostro team di sicurezza: Sanità (32% in meno)

- L’IA/ML Deep Learning può aumentare notevolmente la nostra efficienza nella risposta agli incidenti: Energia, petrolio/gas e servizi pubblici (36% in più)

- L’intelligenza artificiale ha fatto / può fare aumentare significativamente il nostro tasso di rilevamento: Finanza/bancario/investimenti (35% in più)

- L’AL/ML Deep Learning ha contribuito/può contribuire a colmare in modo sostanziale il divario di competenze in materia di sicurezza informatica nella mia organizzazione: Finanza/Banca/Investimenti (incremento del 28%)

Ricerca condotta da Vanson Bourne

Conclusioni

Sebbene le prospettive siano ottimistiche, permangono preoccupazioni e sfide. Le organizzazioni devono mantenere aggiornati i modelli di IA e garantire la conformità alle normative sui dati. L’integrazione dell’IA nella sicurezza offrirà sia vantaggi che sfide ai leader del settore. Tuttavia, è evidente che la GenAI trasformerà le organizzazioni, poiché i fornitori di sicurezza informatica integreranno una maggiore intelligenza. Adottare la GenAI con una visione strategica aprirà la strada a un futuro digitale più sicuro e resiliente. Per saperne di più su come sfruttare la GenAI per proteggere la propria organizzazione, consulta la pagina Web Check Point Infinity AI Copilot.

News

Linux sempre più colpito

Kaspersky sottolinea un aumento del numero di attacchi agli utenti Linux con exploit alla fine del 2023 inizio 2024, rispetto allo stesso periodo dell’anno precedente

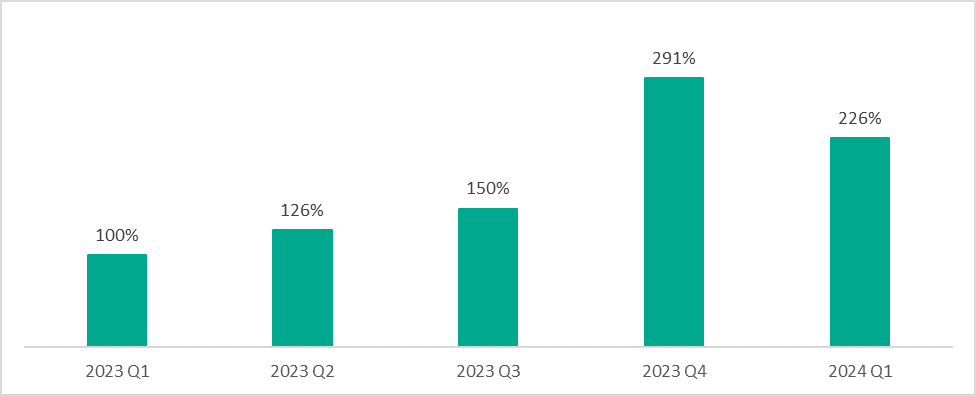

Gli ultimi dati di Kaspersky Security Network rivelano un aumento significativo degli attacchi con exploit verso gli utenti Linux. Il picco è stato raggiunto nel quarto trimestre del 2023, con la tendenza alla crescita che persiste nel 2024. Nel primo trimestre del 2024, si è registrato un incremento di quasi il 130% degli attacchi rispetto allo stesso periodo dell’anno precedente.

Percentuale di utenti Linux protetti dalle soluzioni Kaspersky che si trovano ad affrontare exploit di vulnerabilità nel periodo 2023-2024. I dati del 1° trimestre 2023 sono pari al 100%.

Linux sta guadagnando popolarità nel mercato dei sistemi operativi desktop, con una crescente quota di mercato e un aumento del numero di utenti. Secondo Alexander Kolesnikov di Kaspersky, questo spiega l’aumento delle minacce per Linux e prevede che il numero di exploit e attacchi crescerà ulteriormente. Sottolinea l’importanza di installare le patch e avere una soluzione di sicurezza affidabile, poiché le vulnerabilità che permettono il controllo del sistema di un utente sono particolarmente preziose per gli sviluppatori di exploit.

Vulnerabilità critiche in aumento

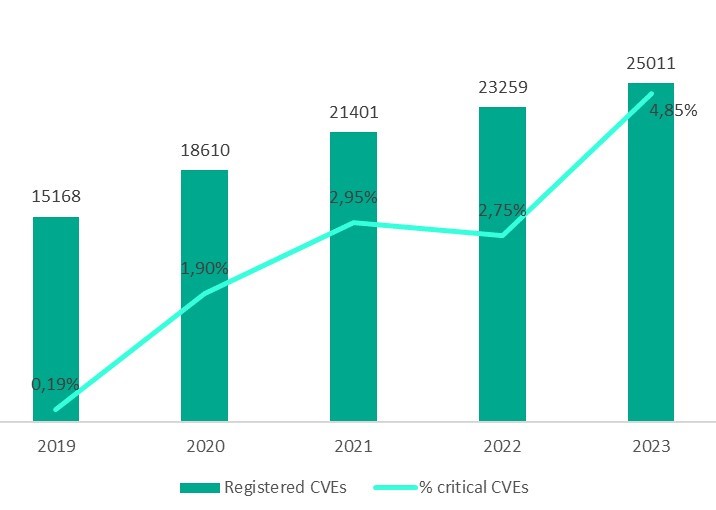

Kaspersky ha registrato un aumento del 65% nel numero di CVE (Common Vulnerabilities and Exposures) negli ultimi quattro anni, passando da 15.000 nel 2019 a 25.000 nel 2023. Inoltre, nell’ultimo anno, le vulnerabilità critiche sono state segnalate con una frequenza tre volte superiore alla media del periodo di ricerca.

Nuove CVE con la quota di vulnerabilità critiche, 2019-2023. Fonte: cve.mitre.org

Per garantire la sicurezza informatica in azienda, Kaspersky fornisce i seguenti consigli:

- Conoscere a fondo la propria infrastruttura e monitorare attentamente i suoi asset, con particolare attenzione al perimetro.

- Implementare un processo di per rilevare le vulnerabilità del software all’interno dell’infrastruttura e installare tempestivamente le patch di sicurezza.

- Eseguire valutazioni periodiche della sicurezza per identificare e correggere le vulnerabilità prima che diventino un punto di ingresso per un aggressore.

*illustrazione articolo progettata da Freepik

-

News3 anni ago

News3 anni agoHacker Journal 277

-

News7 anni ago

News7 anni agoAbbonati ad Hacker Journal!

-

Articoli2 anni ago

Articoli2 anni agoParrot Security OS: Linux all’italiana- La distro superblindata

-

Articoli3 anni ago

Articoli3 anni agoGuida: Come accedere al Dark Web in modo Anonimo

-

Articoli6 anni ago

Articoli6 anni agoSuperare i firewall

-

News4 anni ago

News4 anni agoLe migliori Hacker Girl di tutto il mondo

-

Articoli5 anni ago

Articoli5 anni agoCome Scoprire password Wi-Fi con il nuovo attacco su WPA / WPA2

-

News7 anni ago

News7 anni agoAccademia Hacker Journal