I ricercatori di Akamai hanno esaminato la vulnerabilità critica in OpenSSH (CVE-2024-6387), nota come regreSSHion, scoperta dal Qualys Threat Research Unit. Questa vulnerabilità potrebbe consentire l’esecuzione di codice remoto non autenticato ed è derivata da una regressione della vecchia vulnerabilità CVE-2006-5051. La vulnerabilità è stata resa pubblica il 1° luglio 2024.

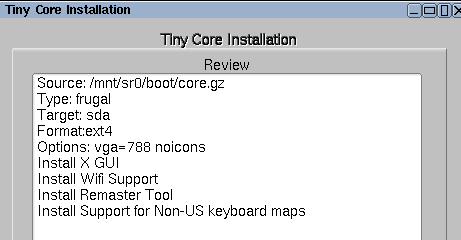

La causa è una race condition legata alla gestione non sicura dei segnali durante un timeout nell’autenticazione dell’utente, che può portare all’esecuzione di codice arbitrario. Le versioni di OpenSSH colpite sono quelle precedenti alla 4.4/4.4p1 (se non patchate), introdotte di nuovo in OpenSSH 8.5/8.5p1, e risolte nella versione 9.8/9.8p1.

L’impatto è significativo, colpendo molte distribuzioni Linux, ma diversi fattori riducono il rischio immediato, tra cui limitazioni della PoC, complessità dello sfruttamento su architetture amd64 e necessità di connessioni multiple per un attacco riuscito. Per mitigare la vulnerabilità, è consigliato aggiornare OpenSSH a una versione non vulnerabile, utilizzare query Osquery per rilevare asset vulnerabili, e segmentare le interfacce SSH esposte a internet. Se le patch tardano, aumentare la sensibilità degli allarmi sui workload vulnerabili e monitorare i tentativi di brute-force.

Il blog di Akamai fornisce una panoramica della vulnerabilità, con dettagli tecnici, versioni affette, impatto e strategie di mitigazione, oltre a una query Osquery per rilevare le versioni vulnerabili. Akamai continuerà a monitorare queste e altre minacce e fornirà ulteriori informazioni non appena si presenteranno. Aggiornamenti in tempo reale su ulteriori ricerche sono disponibili sul canale Twitter di Akamai.