Articoli

Addio alla privacy negli USA?

Nonostante i tentativi dei repubblicani di bloccare una versione precedente del disegno di legge, la Camera dei Rappresentanti ha rinnovato con successo una dura legge di sorveglianza

La Camera americana ha approvato il finanziamento della Sezione 702 del Foreign Intelligence Surveillance Act (FISA) del 1978 con un voto di 273 a 147. Un gruppo di 19 legislatori conservatori aveva inizialmente impedito un voto procedurale mercoledì 10 aprile. Tuttavia, il presidente della Camera, Mike Johnson (R-LA), è riuscito a convincerli a ritirare il loro veto. La mattina del 12 hanno accettato di permettere il voto a condizione che Johnson riducesse il finanziamento della Sezione 702 da cinque a due anni e tenesse un voto separato su un emendamento che avrebbe richiesto all’FBI e ad altre agenzie di intelligence di ottenere mandati prima di utilizzare il programma contro gli americani. Cosa succede ora? Beh, in pratica, la Sezione 702 del FISA consente al governo di intercettare, senza bisogno di un mandato, le comunicazioni di stranieri individuati all’estero, anche quando questi comunicano con cittadini americani.

IN PASSATO

Circa dieci anni fa ci fu uno scandalo legato alla privacy che, volevo, di potrebbe etichettare come l’inizio di tutto quello che sta accadendo in questi giorni. Tutto nacque da alcune rivelazioni di Edward Snowden, l’ex contractor dell’intelligence statunitense che, nel giugno 2013, ha svelato i programmi di sorveglianza globale condotti dalla National Security Agency (NSA). Snowden ha dichiarato di essere stato spinto da un senso di responsabilità verso i cittadini e il diritto alla privacy, ritenendo che il pubblico dovesse essere informato delle azioni segrete del governo. Il suo obiettivo era avviare un dibattito pubblico sull’equilibrio tra sicurezza nazionale e diritti individuali, sottolineando l’importanza di una sorveglianza governativa trasparente e responsabile.

Le rivelazioni di Snowden hanno scatenato uno tsunami mediatico noto come “datagate”. Nel giugno 2013, il The Guardian ha pubblicato una serie di articoli che svelavano i dettagli dei programmi di sorveglianza di massa dell’NSA, tra cui il programma PRISM. Questo prevedeva la collaborazione tra l’NSA e le principali aziende tecnologiche per accedere ai dati degli utenti. Gli articoli hanno rivelato che l’NSA poteva accedere ai server delle aziende, raccogliendo una vasta quantità di informazioni sugli utenti: chiamate, messaggi di testo, e-mail, chat, foto, video e altri tipi di dati.

L’IMPATTO POLITICO

Le rivelazioni di Snowden hanno avuto conseguenze di vasta portata, sia a livello nazionale che internazionale. Hanno provocato indignazione pubblica e proteste globali, con cittadini preoccupati per la violazione della loro privacy e l’abuso di potere da parte delle autorità nordamericane. Le relazioni diplomatiche tra gli Stati Uniti e i loro alleati, in particolare gli Stati europei, sono diventate tese. La crescente sensibilità verso questi temi ha portato a una marcata diffidenza verso il sistema statunitense, giudicato eccessivamente permissivo nell’accesso ai dati personali da parte delle autorità governative.

LA RISPOSTA DEGLI STATI UNITI

Dopo le rivelazioni di Snowden, l’ex presidente Barack Obama ha emesso diversi executive order per rivedere i programmi di sorveglianza. Uno dei più importanti è stato l’incarico alla Privacy and Civil Liberties Oversight Board (PCLOB) di fare raccomandazioni riguardo al programma di raccolta di registri telefonici noto come Sezione 215 del Patriot Act, e il programma di sorveglianza di non cittadini statunitensi, Sezione 702 del Foreign Intelligence Surveillance Act. Nel 2014, PCLOB ha emesso rapporti con raccomandazioni per la riforma di entrambi i programmi. Sebbene la Sezione 215 sia scaduta nel 2020, PCLOB sta sviluppando un nuovo rapporto sulla Sezione 702, previsto per quest’anno, per informare il dibattito pubblico e congressuale sulla sua riautorizzazione.

Attivo dal 2007, il programma PRISM permetteva all’NSA di raccogliere informazioni da aziende tecnologiche come Google, Facebook, Microsoft e Apple. L’agenzia poteva richiedere dati sugli utenti senza bisogno di un mandato giudiziario, sfruttando l’ampia collaborazione delle aziende tecnologiche

LE SFIDE ATTUALI

Nonostante le riforme, la sorveglianza rimane un tema di dibattito negli Stati Uniti. L’NSA continua a utilizzare la sua autorità secondo la Sezione 702 per raccogliere contenuti e metadati di comunicazioni di non americani all’estero, comportando anche la raccolta incidentale di comunicazioni di americani. La Sezione 702 scadrà a dicembre se non riautorizzata dal Congresso. Attualmente, si stanno svolgendo discussioni sulla riforma e del FISA all’interno del Congresso. PCLOB continuerà a giocare un ruolo importante in queste discussioni.

L’EREDITÀ DI SNOWDEN

Le rivelazioni di Snowden hanno portato i cittadini a mostrarsi più cauti nelle loro attività digitali, portando a una maggiore consapevolezza sulla privacy e all’adozione di nuovi strumenti di crittografia e protezione delle informazioni. Tuttavia, l’altra faccia della medaglia è che le rivelazioni hanno portato negli USA a un aumento dell’auto-censura, per il timore della sorveglianza, con un impatto negativo sulla partecipazione democratica.

LA SORVEGLIANZA DI OGGI

Come afferma lo stesso Snowden, l’idea che dopo le sue rivelazioni ci sarebbe stato un cambiamento immediato e radicale è irrealistica. La lotta per il rispetto dei “sacri” limiti della privacy è un processo in corso, che richiede impegno e lavoro costante per il resto delle nostre vite e oltre, coinvolgendo anche le generazioni future. Le tecnologie si sono rapidamente evolute, consentendo ai governi di raccogliere e analizzare una mole sempre più ampia di dati personali. L’utilizzo quotidiano di dispositivi connessi, l’espansione del mondo digitale e la diffusione di tool AI-based hanno reso ancora più complesso il compito di proteggere la privacy degli individui. Il dibattito circa l’influenza e i potenziali rischi di un’assenza di contropoteri agli asseriti interessi di sicurezza nazionale è tutt’altro che sopito e dovrà essere mantenuto sempre vivo e attuale.

Leggi anche: “NSA, CISA ed FBI lanciano l’allarme degli attacchi ransomware”

Articoli

I gadget segreti degli hacker

La valigetta del pirata contiene dispositivi hi-tech piccoli, anonimi e potenti, facilmente acquistabili anche su Amazon. Ecco la nostra selezione

FLIPPER ZERO STARTER SET

TUTTO COMPRESO

Del Flipper Zero ne abbiamo parlato più volte. Questo che vi proponiamo è lo Starter Set, dove trovate anche la scheda Wi-Fi. Per chi non lo conoscesse, il Flipper Zero è in sostanza un gadget multiuso per pentester, geek, hacker etici e appassionati di hardware. È tascabile e racchiude una varietà di strumenti avanzati come RFID, RF, infrarossi, emulazione HID, GPIO, debug hardware e Bluetooth. È completamente autonomo e non richiede un computer o hardware esterno per funzionare. Tutto è gestito tramite un pulsante di navigazione a 5 direzioni e uno schermo LCD. Tuttavia, quando collegato a un computer o utilizzando le app Android e iOS incluse, può essere espanso, modificato e aggiornato secondo necessità.

Quanto costa € 253

Dove acquistarlo su Amazon

GEEEKPI RASPBERRY PI 5 8 GB STARTER KIT

E SI PARTE COSI’

Il Raspberry Pi 5 è un potente computer a scheda singola, perfetto per progetti avanzati e applicazioni che richiedono elevate prestazioni. Questa versione include un Raspberry Pi 5 con 8 GB di RAM, equipaggiato con una CPU ARM Cortex-A76 da 2,4 GHz e una GPU VideoCore VII da 800 MHz, che garantiscono prestazioni superiori fino a 2 o 3 volte rispetto al modello precedente, Raspberry Pi 4 Model B. Per garantire un funzionamento ottimale, il kit include un sistema di raffreddamento avanzato, con una ventola ultra silenziosa da 3510 e cuscinetti termici che permettono facilmente di mantenere la temperatura sotto controllo. La ventola è naturalmente controllabile tramite PWM, con il supporto del sistema operativo ufficiale Raspberry Pi, che consente anche di regolare la velocità in base alle proprie esigenze.

Quanto costa € 160

Dove acquistarlo su Amazon

STTWUNAKE

UNA COLLANA? MACCHÉ!

Il registratore intelligente con chip DSP di nuova generazione offre una riduzione del rumore avanzata. La batteria interna garantisce un’autonomia di circa 24 ore con una carica completa, mentre la memoria integrata è in grado di archiviare fino a 100 ore di registrazioni. L’uso del dispositivo è estremamente semplice: basta accendere l’interruttore di alimentazione per iniziare a registrare, e spegnerlo per salvare il file e terminare la registrazione. Inoltre, può essere indossato come una collana grazie alla catenina in acciaio inossidabile inclusa, trasformandosi in un elegante accessorio.

Quanto costa € 39,00

Dove acquistarlo su Amazon

Leggi anche: “Altri gadget dell’hacker“

Articoli

La distro per le memorie flash

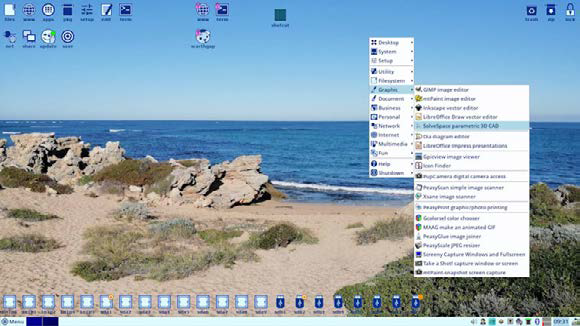

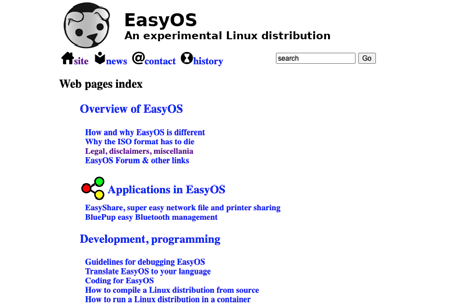

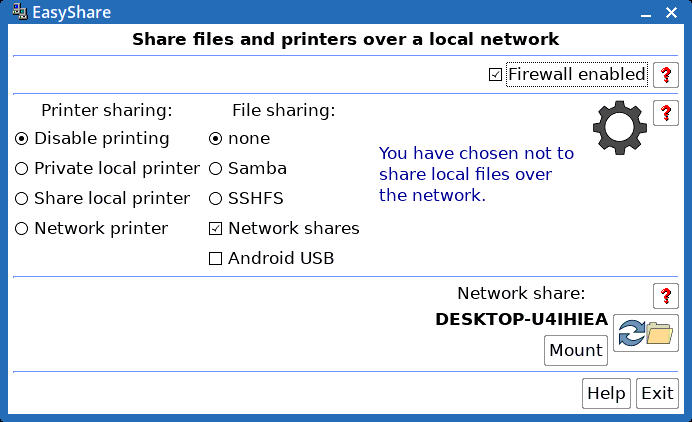

EasyOS è una distribuzione Linux leggera e user-friendly sviluppata da Barry Kauler, creatore di Puppy Linux. Si distingue per la distribuzione tramite file di immagine del disco, ottimizzati per l’uso su dispositivi di archiviazione flash. Include funzioni specifiche per ridurre le operazioni di scrittura, prolungando così la durata delle unità flash

EasyOS è una distribuzione non convenzionale nata dal lavoro di Barry Kauler, noto per i suoi precedenti progetti Puppy Linux e Quirky Linux. Questo sistema operativo sperimentale incorpora diverse caratteristiche distintive che lo differenziano dalle distro tradizionali. L’architettura del sistema si basa sul concetto di containerizzazione. EasyOS permette, infatti, di eseguire applicazioni e persino interi ambienti desktop all’interno di container, gestiti attraverso un’interfaccia grafica chiamata Easy Containers. Questa scelta progettuale riflette una tendenza crescente nelle tecniche di distribuzione e isolamento del software. Una delle caratteristiche principali di EasyOS risiede nelle sue prestazioni. Il sistema opera principalmente nella RAM, il che si traduce in un avvio rapido delle applicazioni e nella reattività generale del sistema. Questo approccio, sebbene potenzialmente impegnativo per la memoria, mira a fornire un’esperienza utente fluida, particolarmente evidente con le applicazioni più pesanti.

Su https://easyos.org/ potete trovare, oltre a una panoramica della distribuzione, una serie di tutorial molto utili

Diversa dalle altre

EasyOS si discosta dalle pratiche di distribuzione standard per quanto riguarda il formato di distribuzione. Invece del tipico file ISO, viene distribuito come file immagine del drive destinato a essere scritto direttamente su un dispositivo di archiviazione come una chiavetta USB o un’unità SSD. È quindi necessario avere familiarità con la scrittura di immagini su dispositivi di archiviazione, il che potrebbe presentare una curva di apprendimento se siete abituati ai processi di installazione tradizionali che coinvolgono i file ISO. Il sistema operativo incorpora ottimizzazioni specifiche per l’uso delle unità flash. Per esempio, dispone di una funzione di salvataggio progettata per ridurre al minimo le operazioni di scrittura. Questo approccio può contribuire a prolungare la durata di vita delle memorie flash, che in genere hanno un numero limitato di cicli di scrittura rispetto ai dischi rigidi tradizionali. L’ultima release di EasyOS è la versione 6.0, che inaugura la serie Scarthgap. Prosegue la pratica di includere un numero molto elevato di pacchetti integrati, presentandone ora le versioni più recenti e mantenendo l’attenzione sulla facilità d’uso e sulla flessibilità. Potete trovare maggiori dettagli su questo sito.

L’ultima release di EasyOS è la versione 6.0, che inaugura la serie Scarthgap. La distro è proposta come immagine del drive da scrivere direttamente su una chiavetta USB o un’unità SSD

Articoli

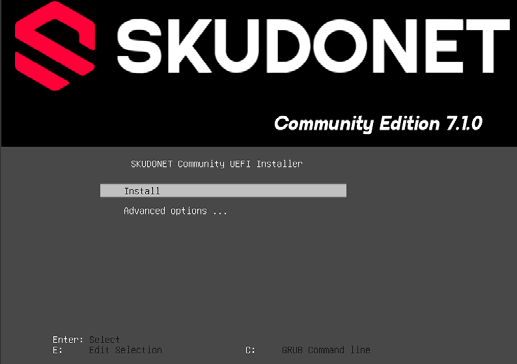

Rilasciata SKUDONET v7.1.0

Nuove funzionalità e miglioramenti per supporto hardware, gestione della CPU e della memoria, prestazioni di rete e sicurezza per la Community Edition

SKUDONET è una soluzione Open Source per il bilanciamento del carico e l’Application Delivery Control (ADC), progettata per ottimizzare la gestione del traffico e migliorare la sicurezza delle applicazioni Web e dell’infrastruttura IT. Offre una gamma di soluzioni di bilanciamento del carico che soddisfano diverse esigenze, tra cui opzioni virtuali, baremetal, hardware e basate su cloud. Garantiscono una distribuzione efficiente del traffico, migliorano le prestazioni delle applicazioni e mantengono un’elevata disponibilità. Inoltre, SKUDONET include solide funzionalità di cybersecurity come la protezione DDoS, i firewall per applicazioni Web e l’ispezione SSL/TLS. La piattaforma offre edizioni community ed enterprise. La prima è gratuita e adatta agli ambienti di test e sviluppo, mentre la seconda è progettata per la produzione su larga scala con funzionalità avanzate e capacità di automazione.

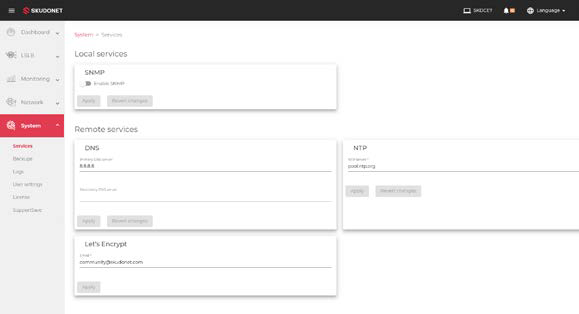

La gestione dei servizi locali e remoti permette di abilitare SNMP, configurare server DNS primari e secondari, impostare server NTP e gestire i certificati SSL tramite Let’s Encrypt

Una nuova uscita con tanti miglioramenti

SKUDONET ha lanciato la sua Community Edition 7.1.0, un aggiornamento significativo basato su Debian 12 con Kernel 6.1.90 LTS. Questa versione introduce un supporto hardware potenziato, una migliore gestione della CPU e della memoria e prestazioni di rete superiori, oltre a rafforzare le funzioni di sicurezza. L’introduzione del DHCP per NIC e VLAN semplifica la gestione della rete, mentre il supporto di Fully Qualified Domain Names (FQDN)

come IP di backend nelle farm HTTP aumenta la flessibilità. L’aggiunta della direttiva TLSv1.3 si allinea ai più recenti protocolli di sicurezza, garantendo una maggiore protezione delle comunicazioni criptate. I miglioramenti dei log e le librerie SSL aggiornate potenziano il monitoraggio e la sicurezza del sistema, offrendone una migliore comprensione e una protezione più solida. La release include anche profili reverse proxy più flessibili, che consentono configurazioni più personalizzate per adattarsi a diversi ambienti di rete. Le correzioni di bug di questa

versione garantiscono un funzionamento efficiente del software, riducendo al minimo i tempi di inattività e migliorando le prestazioni complessive. Per ulteriori informazioni sulle novità dell’ultima release, visitate questo sito.

leggi anche: “Debian 12 bookworm è qui!”

Articoli

La memoria del PC è tutto

Uno dei motivi per cui il sistema funziona male è la mancanza di RAM. Scoprite come estrarne il più possibile senza doverne aggiungere

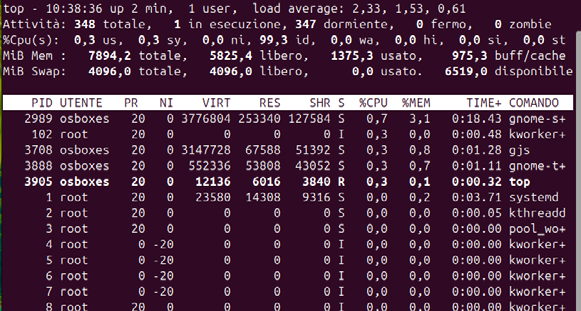

Ottimizzare l’uso della memoria RAM in Linux può contribuire a migliorare le prestazioni del sistema senza dover acquistare moduli aggiuntivi. Anzitutto dovete identificare i processi che consumano molta memoria. Per farlo, utilizzate strumenti come top, htop o free. Con top:

top:

Quindi osservate la colonna %MEM per vedere l’utilizzo della memoria di ciascun processo. Potete poi anche verificare semplicemente la quantità di memoria libera nel sistema usando:

free -m:

Questo comando mostra la memoria totale, utilizzata e libera in megabyte. Dopodiché, la chiusura delle applicazioni non utilizzate può liberare quantità significative di RAM. Questo include quelle in background che potrebbero non essere immediatamente visibili. Alcuni programmi partono automaticamente all’avvio del computer: disabilitandoli si può risparmiare memoria e abbiamo visto come farlo in Aiuto, è tutto lento!. Potete poi sostituire le applicazioni che richiedono molta memoria con alternative più leggere. Per esempio, utilizzate Featherpad invece di LibreOffice Writer per la semplice modifica del testo, o Midori invece di Firefox per la navigazione Web. Rimanendo, però, nell’ambito delle modifiche di sistema, potete provare ad aumentare lo spazio di swap. Può aiutare il sistema a gestire carichi di lavoro maggiori, fornendo memoria virtuale aggiuntiva. Controllate quindi lo spazio di swap attuale:

swapon –show

Create ora un nuovo file di swap:

sudo fallocate -l 4G /swapfile # Crea un file di swap

sudo chmod 600 /swapfile

sudo mkswap /swapfile

sudo swapon /swapfile

Rendete quindi permanente il file di swap aggiungendo la seguente riga a /etc/fstab:

Anc/swapfile none swap sw 0 0

Con top avete un’idea immediata dei processi in esecuzione ma anche della quantità di RAM usata, in modo da poter pianificare meglio

Modifiche avanzate

ZRAM crea un dispositivo a blocchi compresso nella RAM, che può essere utilizzato per lo swap o semplicemente come filesystem temporaneo. Questo può essere più efficiente dell’uso di uno swap tradizionale su disco. Installate anzitutto zram-tools in questo modo:

Ancsudo apt install zram-tools

Ora create o modificate /etc/default/zramswap e configurate la dimensione della ZRAM e l’algoritmo di compressione, dopodiché avviate ZRAM:

Ancsudo systemctl enable zramswap

sudo systemctl start zramswap

Un’altra soluzione ancora riguarda ottimizzare il filesystem e le cache. L’uso di filesystem ottimizzati per le prestazioni e la gestione delle cache può contribuire, infatti, a migliorare l’utilizzo della memoria. Per cancellare la cache usate il seguente comando:

sudo sysctl -w vm.drop_caches=3

Poi regolate la swappiness: controlla l’aggressività con cui il kernel scambia la memoria. Valori più bassi riducono lo swapping:

sudo sysctl vm.swappiness=10

Infine, il demone Early OOM (Out of Memory) aiuta a recuperare le condizioni di bassa memoria prima che il sistema diventi non reattivo. Installate quindi Early OOM in questo modo:

sudo apt install earlyoom

Dopodiché abilitatelo:

sudo systemctl enable earlyoom

sudo systemctl start earlyoom

Leggi anche: “Come fare a capire che computer avete”

*illustrazione articolo progettata da Freepik

Articoli

Aiuto, il mio sistema è lento!

La rimozione di servizi e demoni non necessari in Linux può liberare risorse di sistema e migliorare le prestazioni.

Selezionando e disattivando con cura i servizi non necessari, è possibile ottimizzare le prestazioni del sistema e ridurre l’utilizzo della memoria, rendendo l’esperienza Linux più efficiente e reattiva. Questo è un lavoro che dovrete in larga parte fare a mano ma vi daremo più in basso alcuni esempi di servizi che potrebbero non servirvi. Anzitutto, per elencare tutti i servizi abilitati, utilizzare il comando systemctl:

systemctl list-unit-files –state=enabled

Questo comando visualizza tutti i servizi abilitati e lanciati all’avvio. Esaminate quindi l’elenco e identificate quelli non necessari. I più comuni presenti su un tipico sistema desktop possono includere quelli per i protocolli di rete che non si usano, come NFS, o per l’hardware che non si possiede, come il Bluetooth. Una volta identificato un servizio non necessario, è possibile disabilitarlo usando systemctl. Anzitutto, arrestate il servizio in esecuzione:

sudo systemctl stop <nome_servizio>

Sostituite, ovviamente, <nome_servizio> con il nome del servizio che volete disabilitare. Infine, disabilitatelo con il seguente comando (non viene più avviato all’avvio del sistema):

sudo systemctl disable <nome_servizio>

Se volete garantirvi che un servizio non possa essere avviato manualmente o da un altro servizio, è possibile mascherarlo in questo modo:

sudo systemctl mask <nome_servizio>

Infine, potete verificare che un servizio sia disabilitato e non in esecuzione, utilizzando:

systemctl status <nome_servizio>

Scegliere cosa disabilitare

Come dicevamo, quello che non vi serve più si può disabilitare, ma solo voi sapete cosa non vi serve. Per esempio, se non si ha bisogno di funzionalità di stampa è possibile eliminare CUPS:

sudo systemctl stop cups

sudo systemctl disable cups

Se invece non vi serve interagire con rete di altri sistemi come quelli Apple, potete disabilitare Avahi (Zeroconf Network Discovery):

sudo systemctl stop avahi-daemon

sudo systemctl disable avahi-daemon

Infine, siamo abbastanza sicuri che anche il modem non sia più utilissimo alla maggior parte delle persone, quindi potete eliminare il Modem Manager:

sudo systemctl stop ModemManager

sudo systemctl disable ModemManager

Naturalmente, dovete fare attenzione a cosa disabilitate, perché alcuni servizi possono sempre tornarvi utili e non averli disponibili all’avvio può crearvi problemi in un distante futuro in cui non ricordate più di averli disabilitati… Però, per esempio, tutti i servizi legati ai portatili, come Power Management and Notebook Tools (tlp) possono essere abbastanza tranquillamente disabilitati se usate un desktop.

Non basta ancora

GNOME Tweaks, noto anche come GNOME Tweak Tool, è un’utility per l’ambiente desktop GNOME che consente agli utenti di modificare varie impostazioni avanzate e di personalizzare l’interfaccia di GNOME al di là di quanto è possibile fare con l’applicazione standard Impostazioni. La cosa più importante, in questo contesto, è che è possibile usarlo per alleggerire il sistema. Anzitutto, se GNOME Tweaks non è già installato sul vostro sistema, potete installarlo usando il seguente comando:

sudo apt install gnome-tweaks

Una volta installato, è possibile lanciare GNOME Tweaks dal menu delle applicazioni cercando “Tweaks” o tramite la riga di comando:

gnome-tweaks

Disattivare le animazioni può rendere l’ambiente desktop più veloce. Per farlo, in GNOME Tweaks, andate alla scheda Generale. Trovate Animazioni e disattivatelo. Potete anche semplificare la visualizzazione dei font per rendere il sistema più reattivo. L’uso di caratteri più semplici può, infatti, ridurre leggermente il carico grafico. Per farlo, andate alla scheda Font. È possibile ridurre le opzioni Hinting e Antialiasing per ottenere un leggero aumento delle prestazioni. Anche la regolazione degli effetti delle finestre e di altre impostazioni visive può migliorare ulteriormente le prestazioni. Nella scheda relative alle finestre, scegliete di staccare le finestre modali: questo può ridurre l’overhead grafico quando si interagisce con tali elementi visivi.

*illustrazione articolo progettata da Freepik

Articoli

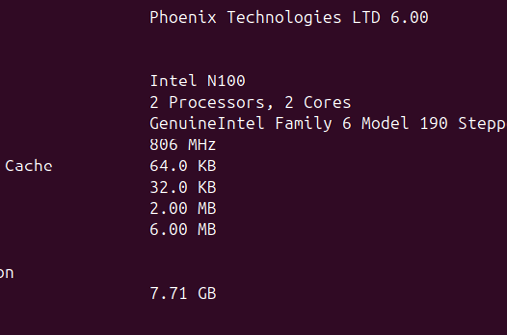

Come fare a capire che computer avete

Il primo passo per mettere mano al proprio sistema è valutarlo e capire quanto è potente o debole e che prestazioni ha

Conoscere le capacità del proprio computer è fondamentale per diversi motivi e l’utilizzo di uno strumento di benchmarking come GeekBench per misurarne le prestazioni può fornire indicazioni preziose che aiutano a prendere decisioni informate sull’utilizzo di hardware e software. Conoscendo le specifiche hardware e le capacità di prestazione del computer è, infatti, possibile ottimizzarne l’uso. Per esempio, si può scegliere un software che funzioni in modo efficiente sul sistema ed evitare le applicazioni che richiedono più risorse di quelle che l’hardware può fornire. Inoltre, conoscere le capacità del sistema aiuta a identificare i colli di bottiglia delle prestazioni. Che si tratti di CPU, RAM, GPU o storage, capire quale componente limita le prestazioni permette di indirizzare gli aggiornamenti in modo più efficace. Prima di investire in questi ultimi, è infatti essenziale comprendere le prestazioni dell’hardware attuale. Questa conoscenza consente di aggiornare solo i componenti necessari, massimizzando il rapporto costo-efficacia degli investimenti. Per esempio, l’aggiornamento di un disco rigido a un’unità SSD può aumentare significativamente le prestazioni, ma se la CPU è obsoleta, potrebbe essere necessario considerare anche questo aspetto. Alcune applicazioni software e sistemi operativi hanno requisiti hardware specifici. Conoscere le capacità del computer garantisce l’installazione di software compatibili con l’hardware, evitando problemi di prestazioni e stabilità. C’è anche un altro aspetto importante: per le attività che richiedono molte risorse, come l’editing video, i giochi o l’esecuzione di macchine virtuali, è importante conoscere i limiti del sistema. Questo aiuta ad allocare le risorse in modo più efficiente e garantisce che il vostro computer funzioni in modo ottimale senza inutili affaticamenti.

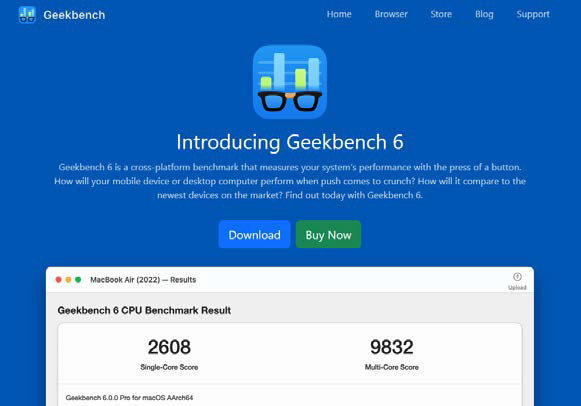

Geekbench (arrivato alla versione 6) è uno strumento davvero pratico per valutare le prestazioni di qualsiasi computer e dispositivo mobile

Uno strumento per capirci di più

GeekBench è uno strumento di benchmarking multipiattaforma che misura le prestazioni del sistema. Fornisce metriche dettagliate sulle prestazioni sia per i processi single-core sia per quelli multi-core. In questo modo è possibile vedere come la CPU gestisce i singoli compiti i carichi di lavoro multi-thread, acquisendo una visione completa delle capacità del sistema. Siccome sfrutta un’analisi comparativa, i punteggi di GeekBench possono essere confrontati con un vasto database di risultati ottenuti da altri sistemi. Questo permette di capire dove si colloca il computer rispetto agli standard attuali e ad altre configurazioni simili, aiutando a prendere decisioni per gli aggiornamenti. Peraltro, GeekBench supporta diversi sistemi operativi, tra cui Windows, macOS e, ovviamente, Linux. Questa capacità multipiattaforma consente di confrontare le prestazioni tra sistemi diversi, il che è utile se si sta pensando di cambiare sistema operativo (per esempio se avete un PC con Windows e volete confrontarlo con la nuova configurazione su Linux) o se si vuole garantire la coerenza tra ambienti diversi. Inoltre, la ripartizione dettagliata dei risultati di GeekBench mette in evidenza le aree specifiche in cui il sistema potrebbe avere prestazioni insufficienti. Che si tratti di velocità della memoria, capacità di calcolo o prestazioni di archiviazione, GeekBench aiuta a individuare i punti deboli che possono essere migliorati.

Dinamico e facile da usare

Considerate anche che effettuare il benchmarking regolarmente utilizzando GeekBench consente di monitorare le prestazioni del sistema nel tempo. Questo è utile per rilevare il loro degrado, che potrebbe indicare un hardware difettoso oppure la necessità di manutenzione, come la pulizia dalla polvere o la riapplicazione della pasta termica. Infine, e cosa non da poco, GeekBench è facile da usare e richiede una configurazione minima per funzionare. Fornisce risultati chiari e facilmente comprensibili, il che lo rende accessibile anche agli utenti che non hanno conoscenze tecniche approfondite. Insomma, GeekBench vi fornisce un metodo completo, comparativo e di facile comprensione per valutare le prestazioni del sistema e risulta uno strumento prezioso per mantenere nel tempo e migliorare la funzionalità del vostro computer. Vediamo come si usa.

Scaricare il programma

Andate all’indirizzo https://geekbench.com/ e scaricate la versione per Linux del programma di analisi, quindi aprire la cartella Scaricamenti.

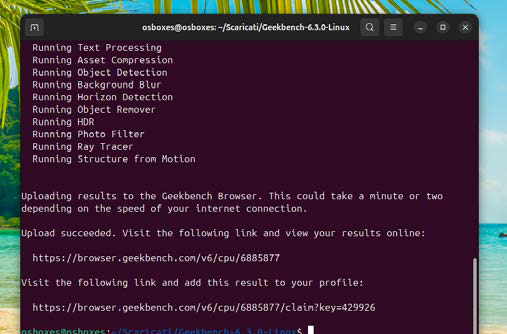

Eseguire il programma

Lanciate il programma con ./geekbench6 e ignorate pure la richiesta di inserire una chiave: tutto è gratuito per un uso occasionale.

Lasciatelo lavorare!

Lasciate che il programma lavori e vedrete il terminale aggiornarsi man mano che i vari test vengono effettuati. Alla fine riceverete un link al risultato finale.

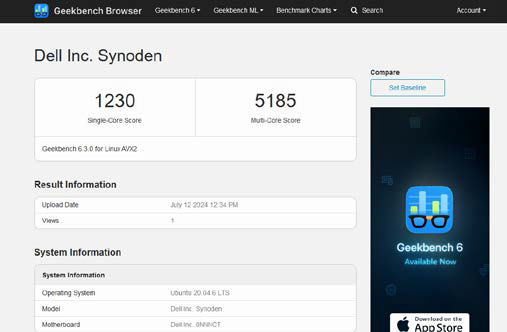

Leggere i risultati

Il modo in cui si consultano i dati di benchmark è comodissimo: un URL che è anche possibile condividere e usare per avere un confronto con altri modelli.

Articoli

Il quantum computing sta cambiando il mondo

La macchina del futuro sta arrivando e promette di rivoluzionare il modo in cui utilizziamo l’informatica. Dalla cybersecurity alle scoperte della chimica, i computer quantistici hanno il potenziale di trasformare ogni settore

l futuro sarà molto diverso da come lo immaginiamo, soprattutto grazie ai progressi continui nello sviluppo del computer quantistico. Gli elaboratori diventano ogni anno più potenti e flessibili, disponibili per i primi usi pratici, oltre che per i test in laboratorio. E la loro potenza di calcolo, basata su principi della fisica, completamente diversi da quelli dei computer tradizionali, permette loro di essere molto più veloci e potenti.

La nascita del computer quantistico

Negli anni Trenta del Novecento gli studi di Niels Bohr, Erwin Schrödinger, Werner Heisenberg, Max Born e Paul Dirac portarono a una rivoluzione nella fisica: superata la “fisica classica”, venne elaborata la teoria della meccanica quantistica che ancora oggi, quasi un secolo dopo, stiamo continuando a scoprire. La meccanica quantistica è alla base di molte rivoluzioni, tra le quali spicca quella dell’informatica quantistica. La possibilità di utilizzare dei “qubit” al posto dei tradizionali “bit” e i principi della meccanica quantistica, come l’entanglement (letteralmente “intreccio”) e come la sovrapposizione, il fenomeno che si verifica su scala subatomica in cui gli oggetti non hanno uno stato chiaramente definito, sta rivoluzionando il funzionamento del computer. Gli scienziati hanno già dimostrato che è possibile accelerare la velocità di calcolo di un ordine di grandezza rispetto a quello dei computer classici. E siamo solo all’inizio.

Addio approccio lineare

Un’analogia proposta dagli scienziati per spiegare come funziona il computer quantistico è quella della ricerca di un libro in una grande biblioteca. Nell’informatica tradizionale si cerca il volume esaminando ogni scaffale e ogni libro uno per uno, fino a trovare quello desiderato. Questo approccio lineare può essere lungo e inefficiente, soprattutto se siamo sfortunati e il titolo che si sta cercando si trova verso la fine della biblioteca. L’informatica quantistica, invece, permette di esplorare tutti i libri contemporaneamente, grazie al concetto di sovrapposizione. Può cioè considerare tutti i percorsi possibili contemporaneamente e identificare istantaneamente la posizione del libro desiderato. Al posto dei bit, che registrano le informazioni come degli 1 oppure degli 0, l’informatica quantistica utilizza i qubit, che possono rappresentare più stati contemporaneamente. Ciò permette ai computer quantistici di eseguire calcoli paralleli e di analizzare un vasto numero di possibilità in una frazione del tempo che impiegherebbero i computer classici per fare lo stesso.

Quali vantaggi porta

I computer quantistici oggi sono già disponibili e funzionano come degli acceleratori. Vengono utilizzati insieme a centri di calcolo ad alta potenza, oppure accanto a computer classici. Hanno già dimostrato di essere molto più potenti di quelli tradizionali per calcoli relativi, per esempio, alla ricerca in campi come la fisica e la biologia, in ambiti come l’analisi dei mercati finanziari, dei flussi del traffico urbano, per la crittografia e per la cybersecurity. Tuttavia, i computer quantistici funzionanti sono ancora sperimentali, molto costosi, di grandi dimensioni e soggetti a errori dovuti alle interferenze. I progressi sono però costanti, grazie agli investimenti di aziende grandi e piccole, e i risultati positivi sono continui.

Il matrimonio perfetto tra quantum computer e IA

L’ intelligenza artificiale si sposa perfettamente con il quantum computer. L’informatica quantistica, infatti, migliora l’IA aumentandone la velocità, l’efficienza e la precisione. Il computer quantistico utilizza i qubit e funziona in modo non lineare, cosa che lo rende molto più potente e veloce dei computer tradizionali. Questo permette di addestrare in maniera molto più rapida i sistemi di “machine learning”, cioè apprendimento automatico, fornendo i dati giusti in modo molto più veloce. L’apprendimento automatico serve a fare in modo che i computer imparino dai dati e siano in grado di creare o comprendere dei modelli, proprio come fa il cervello umano. Tuttavia, spesso l’apprendimento automatico viene limitato dalla scarsa qualità dei dati e dalla loro indisponibilità. L’informatica quantistica permette di risolvere tutti questi problemi, perché è in grado di calcolare rapidamente enormi volumi di dati e di fornire informazioni corrette ai sistemi di apprendimento automatico.

Negli anni Trenta la ricerca sulla meccanica quantistica ha permesso di immaginare molte cose nuove. Una di queste è stato il computer quantistico, teorizzato per la prima volta da David Deutsch (nella foto) dell’università di Oxford negli anni Settanta. La sua realizzazione pratica, però, è stata portata avanti solo negli anni Duemila, soprattutto da startup e da alcuni big del tech come Ibm, Microsoft e Google.

Leggi anche: “Intelligenza artificiale per tutti“

-

News3 anni ago

News3 anni agoHacker Journal 279

-

News7 anni ago

News7 anni agoAbbonati ad Hacker Journal!

-

Articoli2 anni ago

Articoli2 anni agoParrot Security OS: Linux all’italiana- La distro superblindata

-

Articoli3 anni ago

Articoli3 anni agoGuida: Come accedere al Dark Web in modo Anonimo

-

Articoli6 anni ago

Articoli6 anni agoSuperare i firewall

-

News5 anni ago

News5 anni agoLe migliori Hacker Girl di tutto il mondo

-

Articoli5 anni ago

Articoli5 anni agoCome Scoprire password Wi-Fi con il nuovo attacco su WPA / WPA2

-

News7 anni ago

News7 anni agoAccademia Hacker Journal