Articoli

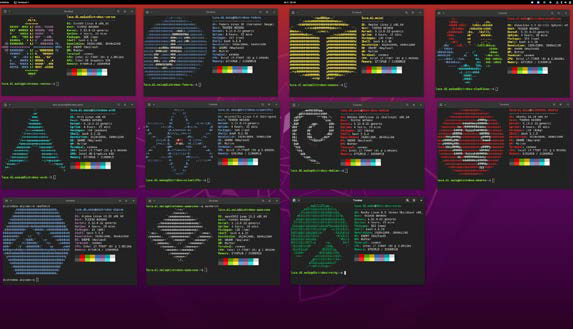

Mille distribuzioni a portata di mano

Strumento prezioso per gli sviluppatori che devono fare testing, è utile anche per gli amministratori di sistema e per chi ama spaziare nel mondo Linux

Nel variegato ecosistema di Linux, in cui la libertà di scegliere e personalizzare il proprio sistema operativo regna sovrana, Distrobox si distingue come una potente utility. Dà infatti agli utenti la possibilità di eseguire qualsiasi distribuzione all’interno di quella installata sfruttando la tecnologia dei container. Il processo di esplorazione, test o passaggio da un ambiente Linux all’altro risulta così semplificato e non avete la necessità di riavviare o modificare il sistema host. Nella sua essenza, Distrobox utilizza le solide capacità delle tecnologie di containerizzazione come Podman e Docker (dando anche accesso al più recente Lilipod) per creare ambienti Linux sul vostro sistema. Questo approccio offre un modo flessibile ed efficiente per gestire più distribuzioni o diverse versioni della stessa. Il fatto che, a differenza delle tradizionali configurazioni a doppio avvio o con macchine virtuali, Distrobox operi direttamente all’interno del vostro ambiente Linux principale risulta inoltre pratico e veloce.

Quando vi può essere utile

Distrobox brilla negli scenari che richiedono flessibilità e test in ambienti diversi. Per gli sviluppatori, offre una piattaforma preziosa per testare le applicazioni in diverse distribuzioni senza la necessità di configurazioni fisiche multiple, mentre gli amministratori di sistema possono sfruttarlo per gestire server o workstation in diverse versioni o distribuzioni, garantendo compatibilità e prestazioni. Distrobox consente inoltre di creare un ambiente modificabile su sistemi operativi totalmente o parzialmente immutabili come Endless OS, Fedora Silverblue, OpenSUSE MicroOS, ChromeOS o SteamOS3, consentendo di avere flessibilità in sistemi altrimenti statici. Inoltre, facilita la creazione di un’impostazione privilegiata a livello locale che elimina la necessità di sudo in scenari come i computer portatili forniti dall’azienda o in situazioni in cui la sicurezza è fondamentale. Inoltre, consente agli utenti di combinare la stabilità di sistemi come Debian Stable, Ubuntu LTS o RedHat con le caratteristiche all’avanguardia di ambienti con aggiornamenti cutting edge o progettati per lo sviluppo o il gioco. Il tutto è ulteriormente supportato dall’ampia disponibilità di immagini di distro curate per Docker/Podman, che consentono di gestire in modo efficiente più ambienti.

Permette di utilizzare qualsiasi distribuzione all’interno del terminale. Sfruttando tecnologie come Podman, Docker o Lilipod, crea container che si integrano strettamente con il sistema host

Facile da installare e usare da terminale

Iniziare con distrobox è semplice. Innanzitutto, assicuratevi che Docker, Podman o Lilipod siano installati sul vostro sistema. Quindi, installate distrobox attraverso il gestore di pacchetti della vostra distribuzione o direttamente dal suo repository GitHub. Creare un nuovo contenitore per la distribuzione Linux scelta è semplice come eseguire un comando, dopodiché ci si può immergere nell’ambiente containerizzato per svolgere il proprio lavoro.

Per esempio: distrobox create -n test

crea un nuovo ambiente containerizzato con il nome “test”. Il nome è un identificativo unico per ogni distrobox sul sistema.

distrobox create –name test –init –image debian:latest

–additional-packages “systemd libpam-systemd”

crea invece un distrobox chiamato “test” utilizzando come base l’ultima immagine di Debian. Il flag –init permette di avviare l’ambiente con un proprio sistema init, in questo caso Systemd, rendendolo simile a un container LXC (Linux Container). Qui si specificano inoltre dei pacchetti aggiuntivi da installare, come systemd e libpam-systemd, necessari per il corretto funzionamento di Systemd all’interno del container. Se volete aggiungere un distrobox con una specifica distribuzione diversa potete inoltre usare, per esempio per Ubuntu 20.04:

distrobox create -i ubuntu:20.04

Nel caso di quello chiamato “test”, dopo aver creato il vostro distrobox potete entrarci con:

distrobox enter test

ed eseguire comandi come se foste nella distribuzione ospitata dal container, in questo modo:

distrobox enter test — comando-da-eseguire

Punti di forza e aspetti a cui stare attenti

Uno dei punti di forza di questo strumento è l’efficienza in termini di risorse. I container utilizzano in genere meno risorse delle macchine virtuali, rendendo possibile l’esecuzione di più ambienti Linux su hardware meno recenti o su dispositivi con caratteristiche limitate. Inoltre, distrobox facilita la perfetta integrazione delle applicazioni tra diverse distribuzioni. Permette di installare praticamente qualsiasi software, anche se non è disponibile nei repository della vostra distribuzione, oppure se non è pacchettizzato per la vostra distro. Le applicazioni installate in un contenitore possono essere eseguite come se fossero presenti sul sistema host, compreso l’accesso alla vostra directory Home. Questa caratteristica semplifica la gestione dei file e migliora l’esperienza complessiva dell’utente, ma mette anche in risalto il fatto che, come spiega la documentazione, l’isolamento e il sandboxing non sono l’obiettivo principale del progetto, che al contrario mira a integrare strettamente il contenitore con l’host. I contenitori creati con distrobox avranno accesso completo alla vostra Home, ai vostri pen drive e ad altri componenti, quindi non aspettatevi che siano altamente isolati come un semplice contenitore Docker o Podman o un FlatPak. Se utilizzate Docker o Podman/Lilipod con il flag –root/-r , i contenitori verranno eseguiti come root, quindi root all’interno del contenitore rootful potrà intervenire sul sistema al di fuori del container stesso. In modalità rootful, vi verrà chiesto di impostare una password utente per garantire almeno che il contenitore non sia una porta senza password di accesso a root, ma se avete esigenze di sicurezza, usate Podman o Lilipod che funzionano in modalità rootless. Docker senza root non funziona ancora come previsto e gli sviluppatori assicurano che sarà proposto in futuro, quando sarà completo. In ogni caso, se vi piace sperimentare, vale la pena di provare distrobox!

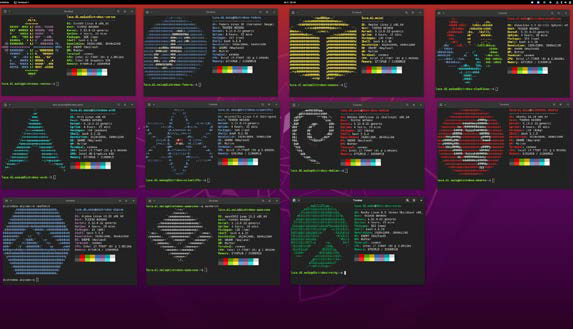

Potete personalizzare il file di configurazione per avere un controllo avanzato su come distrobox avvia e gestisce i container Linux, adattando l’ambiente ai vostri specifici bisogni e preferenze di sviluppo, testing o esplorazione di diverse distribuzioni

Articoli

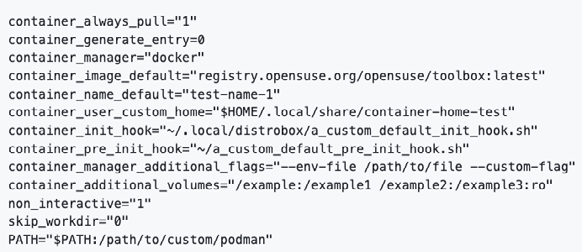

Giocate a Bore Blasters!

Scatenate la potenza della vostra trivella-mitragliatrice per navigare tra gli strati di roccia e terreno a caccia di gemme e affrontate pericolosi nemici

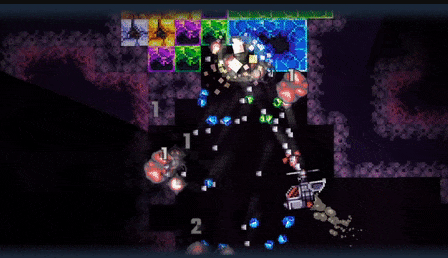

Bore Blasters di 8BitSkull è un viaggio fresco ed esilarante nelle profondità di terreni inesplorati, che unisce la ricerca di minerali a un’azione frenetica. Mentre navigate con il vostro girocottero attraverso diversi biomi, il gioco vi sfida a superare ostacoli, raccogliere risorse rare e affrontare temibili nemici. Ciò che distingue Bore Blasters è la sua miscela di semplicità e profondità. Le meccaniche di gioco sono immediate ma coinvolgenti e offrono la gioia di migliorare e progredire senza la frustrazione di fallimenti punitivi. Ogni corsa, riuscita o meno, contribuisce alla crescita complessiva del giocatore, consentendogli di sbloccare nuove abilità, di potenziare l’equipaggiamento e di addentrarsi nei misteri del titolo con una maggiore potenza di fuoco e migliori capacità.

La generazione procedurale degli scenari offre una grande rigiocabilità

Azione frenetica e strategia

La filosofia di progettazione di Bore Blasters incorpora abilmente elementi di strategia e azione e fa sì che ogni spedizione mineraria sia piena di decisioni. Sia che si tratti di scegliere l’isola da esplorare, di decidere al volo quali potenziamenti attivare o di navigare strategicamente attraverso territori infestati da nemici, il gioco vi tiene impegnati con il suo gameplay dinamico. Inoltre, la generazione procedurale degli scenari garantisce che non ci siano mai due corse uguali, offrendo una grande rigiocabilità. Questo, insieme alla ricca narrativa e ai personaggi sbloccabili, ognuno dei quali vanta abilità uniche, oltre alla gestione del tempo e del carburante, aggiunge livelli di profondità e personalizzazione all’esperienza del giocatore. Bore Blasters mette alla prova le vostre abilità, premia la vostra curiosità e dà una certa assuefazione. Riesce inoltre a raggiungere un buon equilibrio tra accessibilità e divertimento, offrendo un’esperienza gratificante sia che si abbiano pochi minuti a disposizione, sia che si disponga di più tempo per immergersi nel suo mondo. La durata di ogni sessione è pensata per essere breve, il che lo rende ideale anche per il gioco su dispositivi mobili. Da provare!

Potete raccogliere e saccheggiare gemme, minerali e artefatti per potenziare la vostra attrezzatura e le vostre abilità

Leggi anche: “Malware ruba account Steam, Epic game”

Articoli

Le IA hanno le allucinazioni

Da ChatGPT a Bard passando per tutti gli altri modelli, le IA possono dare risposte inesatte o semplicemente folli. Con gravi rischi per il mondo reale

Le allucinazioni delle intelligenze artificiali stanno diventando un problema familiare per molti utenti di ChatGPT, Bard e di tutti gli altri modelli di chatbot che vengono utilizzati quotidianamente da milioni di persone. Fino a ieri considerate un problema solo per addetti ai lavori, le allucinazioni non sono in realtà l’unico “inciampo” nel quale può cadere un modello di intelligenza artificiale discorsiva addestrato con una grande quantità di testi.

Tutti gli errori dei chatbot

I chatbot possono, infatti, fare tutta una serie molto ampia di errori, dalla classificazione di un problema alla regressione, passando per la rilevanza sino alla estrazione del testo, la sua sintesi e il suo riconoscimento. Si tratta di errori comuni anche con altri tipologie di software. Con le intelligenze artificiali, però, è possibile anche un altro livello di errore.

Quando si ha un’allucinazione

Accade quando il chatbot ha quello che gli informatici chiamano “una allucinazione” (dal latino, vuol dire «parlare vanamente», «farneticare», «sognare»), cioè genera dei risultati di fantasia che possono sembrare plausibili, ma che sono di fatto errati ovvero non correlati al contesto dato. Questi risultati spesso emergono dai pregiudizi intrinseci del modello di intelligenza artificiale (sono state create delle relazioni arbitrarie o inesatte durante il suo addestramento, proprio come i nostri pregiudizi), dalla mancanza di comprensione del mondo reale (la domanda non viene capita perché non ci sono dati per metterla in relazione con una rappresentazione del mondo) o dalle limitazioni dei dati di addestramento (semplicemente, il chatbot non sa la risposta, ma se la inventa).

A domanda il chatbot risponde

In altre parole, il sistema di intelligenza artificiale “allucina” informazioni su cui non è stato esplicitamente addestrato, portando a risposte inaffidabili o fuorvianti. Questo accade molto più spesso di quanto non si creda (le percentuali esatte dipendono dal singolo modello di intelligenza artificiale e dal suo particolare addestramento) e dal tipo di domanda che viene posta. Il modo nel quale si architetta il cosiddetto “prompt” (la richiesta effettuata al chatbot o al modello di intelligenza artificiale in generale) è quello che introduce il primo errore. Ma spesso questo non dipende dalla domanda, e viene generato autonomamente dal chatbot. Alle volte è facilmente comprensibile che c’è un errore (“Milano è più vicina a New York di Boston”). Altre volte è molto più subdola o impossibile da individuare.

Quali sono le conseguenze?

I contraccolpi possono essere molto gravi. Innanzitutto perché i chatbot sono una tecnologia nuovissima per il grande pubblico e la produzione di informazioni errate o fuorvianti possono portare a un’erosione della fiducia degli utenti per la tecnologia, ostacolandone l’adozione. Ci sono, inoltre, dei problemi etici, perché i chatbot possono potenzialmente perpetuare stereotipi dannosi o addirittura una vera e propria disinformazione. Inoltre, le allucinazioni hanno un impatto reale, perché possono influenzare il processo decisionale degli esseri umani (vengono fornite informazioni sbagliate o inventate ai decisori) dalla finanza alla sanità sino alle aziende o alla vita quotidiana. E questo porta anche a conseguenze legali, sia per gli sviluppatori di sistemi di intelligenza artificiale che, soprattutto, per i loro utilizzatori. Per le persone, in via definitiva, che utilizzano un chatbot per prendere le proprie decisioni.

Leggi anche: “Intelligenza artificiale per tutti“

Articoli

Alla scoperta di Tails 6.0

Basata su Debian 12 e GNOME 43, questa nuova versione di Tails presenta alcune novità interessanti

Se vi siete mai chiesti se esiste un sistema operativo completamente sicuro e anonimo, purtroppo la risposta è no. Tuttavia nell’ampio panorama dell’universo Linux ce ne sono alcuni che, per la loro stessa concezione, sono più sicuri di altri. Tails 6.0 è un ottimo esempio, poiché è concepito per funzionare come sistema operativo portatile, quindi tutte le informazioni resteranno al sicuro dentro la chiavetta USB su cui l’avrete disponibile, seguendo le semplicissime istruzioni che trovate nella guida in basso. Inoltre tali informazioni scompariranno nel momento in cui arrestate il sistema operativo. Come dichiarato nel sito ufficiale, Tails ha come scopo primario di proteggervi dalla sorveglianza e dalla censura. La presenza di Tor Browser è un chiaro indizio di questa filosofia, poiché può essere considerato uno dei programmi di navigazione Internet più blindati, tant’è che permette anche l’accesso in sicurezza al cosiddetto Dark Web, grazie al suo metodo di occultamento dell’IP della vostra connessione.

Novità e interfaccia

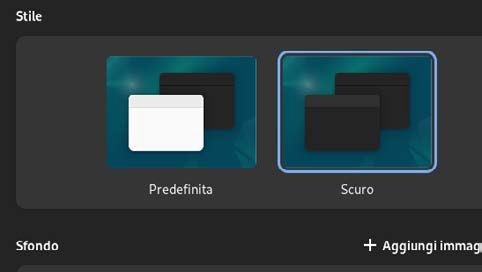

Basata su Debian 12 e GNOME 43, questa nuova versione di Tails presenta alcune novità interessanti. Per esempio, è in grado di comunicarvi eventuali problemi hardware che scova. Inoltre è stato introdotto il montaggio automatico dei dispositivi esterni e la distro è in grado di accorgersi se in questi dispositivi sono presenti software maligni capaci di mettere a repentaglio la vostra sicurezza. In tal caso li blocca all’istante impedendo loro di fare danni. Ora con Tails 6.0 sarà inoltre più facile catturare le schermate del vostro computer o realizzare uno screencast delle operazioni che svolgete. È stato altresì potenziato lo strumento per creare password, che ora parla anche la nostra lingua. Come ciliegina sulla torta è stato introdotto il tema Scuro, che potete selezionare nelle opzioni. Passando all’interfaccia del sistema operativo, ne apprezzerete immediatamente la semplicità, ma anche la praticità. In alto a sinistra ci sono tre pulsanti: Attività, Applicazioni e Posizioni. Il primo mostra le aree di lavoro con alcune tra le applicazioni più importanti, immediatamente disponibili. Il secondo è il classico menu in cui trovare le varie applicazioni installate e il terzo mostra le cartelle principali per accedervi rapidamente. Al centro troverete il classico calendario con l’orologio e a destra alcuni pulsanti che permettono una configurazione rapida. Oltre al pacchetto per ufficio LibreOffice, Tails 6.0 vi mette a disposizione molte altre applicazioni interessanti tra cui GIMP per il fotoritocco, che trovate nella sezione Grafica. Non mancano inoltre applicazioni importanti come Thunderbird per gestire più comodamente le vostre caselle di posta elettronica e KeePassXC per archiviare e proteggere le vostre password. Tails permette anche di installare ulteriori programmi, ma in questo caso sarà necessario renderne l’installazione permanente. Così facendo potrete usare lo strumento Software aggiuntivo che trovate nella sezione Tails.

Installare e avviare Tails 6.0

Gli strumenti necessari

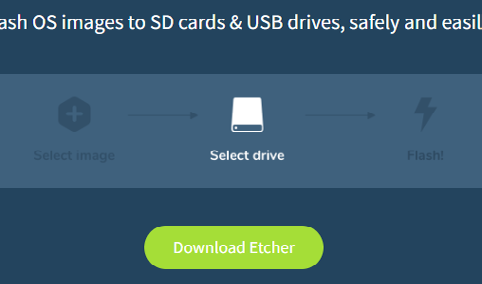

Oltre al file .img del sistema operativo, procuratevi una chiavetta USB formattata da almeno 8 GB. Quindi collegatevi a questo indirizzo e fate clic su Download Etcher. Nella sezione Asset, alla quale venite reindirizzati, premete su Download in corrispondenza della versione che volete.

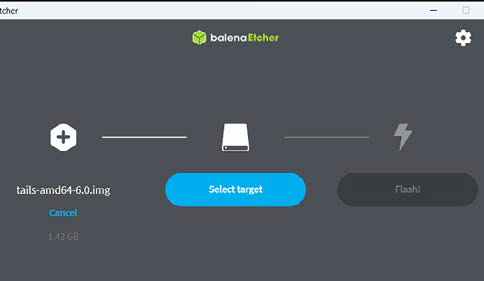

Installazione su chiavetta

Installato e avviato Etcher, fate clic su Flash from file e selezionate il file .img di Tail 6.0. Quindi premete su Select target, mettete il segno di spunta accanto alla chiavetta USB in elenco e fate clic su Select 1. Ora non vi resta che premere su Flash e attendere che l’installazione vada a buon fine.

Primo avvio

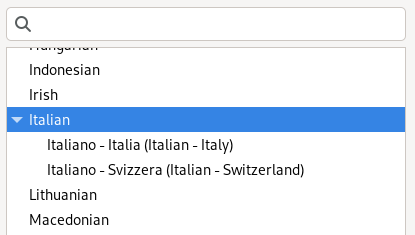

Nella schermata Welcome to Tails! fate clic sulla sezione Language e nell’elenco selezionate Italiano – Italia. Come potete vedere, Disposizione tastiera e Formati si configurano automaticamente. Nel caso la vostra tastiera sia diversa, potete agire in queste sezioni per impostarla opportunamente.

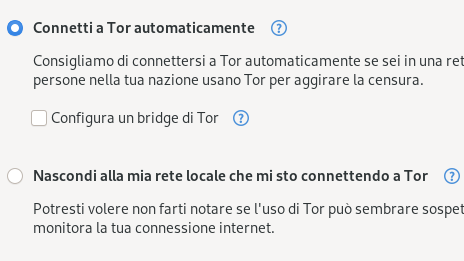

Tor Browser

Fate clic su Avvia Tails. Dopo qualche istante viene aperto automaticamente Tor Browser. Scegliete una delle due opzioni disponibili, in base alle vostre necessità, poi premete su Connetti a Tor, quindi fate clic su Avvia Tor Browser. Ora potete cominciare a navigare liberamente.

Alcune modifiche

Fate clic in alto a destra sul pulsante con tre icone. Premete su quella a forma di ingranaggio per aprire la finestra Impostazioni. Visualizzando la sezione Aspetto potete selezionare la modalità Scuro e un’immagine di sfondo. Invece nella sezione Schermi potete attivare la Modalità notturna.

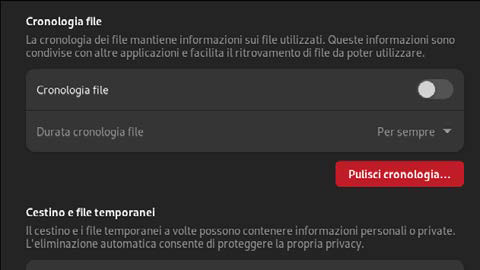

Tutela della privacy

Visualizzate con un clic la sezione Privacy e poi selezionate Cronologia file e cestino. Per avere il massimo della riservatezza, disattivate Cronologia file e premete su Pulisci cronologia. Quindi attivate con un clic Eliminare automaticamente i file temporanei.

Leggi anche: ” TOR Browser 10.5“

Articoli

I gadget segreti degli hacker

La valigetta del pirata contiene dispositivi hi-tech piccoli, anonimi e potenti, facilmente acquistabili anche su Amazon. Ecco la nostra selezione…

FARADAY BAG 2

ALTRO CHE GABBIA!

Una Faraday Bag, o borsa di Faraday, è un dispositivo di schermatura elettromagnetica progettato per bloccare segnali RF (Radio Frequency) e impedire comunicazioni indesiderate, proteggendo così dispositivi elettronici sensibili da spionaggio, intercettazioni e attacchi esterni. Questa tecnologia utilizza il principio della gabbia di Faraday, un concetto fisico per cui una struttura conduttiva incapsula completamente un volume e ne isola il contenuto dalle influenze elettromagnetiche esterne. La Faraday Bag è realizzata mediante tessuti specializzati integrati con materiali conduttivi, come il filo di rame, l’alluminio o una lega metallica, che assicurano l’interruzione efficace di segnali quali GPS, GSM, LTE, Wi-Fi, Bluetooth e radiofrequenze analoghe.

Quanto costa: € 10,69

Dove acquistarlo: su Amazon

HAK5 WIFI PINEAPPLE NANO

FREQUENZA OPERATIVA SUPER ESTESA

AckRF One, è fondamentalmente un ricevitore e trasmettitore radio programmabile. Uno strumento versatile nell’ambito del Software Defined Radio (SDR), concepito per facilitare l’esecuzione di attività di test, sviluppo e ricerca sulle comunicazioni wireless. Caratterizzato da una gamma di frequenza operativa estesa, che va da 1 MHz a 6 GHz, il HackRF One si distingue per la sua capacità di ricevere e trasmettere segnali su un’ampia varietà di bande di frequenza, rendendolo adatto all’analisi di sistemi radio da LF (Low Frequency) a SHF (Super High Frequency). Esistono molteplici modi per sfruttare HackRF One, e l’apertura delle portiere dell’auto non è certamente il più interessante tra questi.

Quanto costa: € 398,96

Dove acquistarlo: su Amazon

HACKYPI

HACKING IN FORMATO TASCABILE

È la scelta ideale per chi ama il “bricolage tecnologico”, ovvero: sviluppatori e specialisti in cybersecurity che desiderano immergersi nell’universo dell’hacking e della protezione dei dati. Questo gadget compatto e facilmente trasportabile è equipaggiato con un processore Dual-core RP2040 Arm Cortex-M0+. Compatibile con sistemi operativi quali Windows, Mac e Linux, HackyPi non necessita di installazione di driver, essendo un prodotto con hardware a codice aperto. Supporta la programmazione in Python e permette la creazione di codici su misura attraverso l’uso di HidLibrary in diversi linguaggi di programmazione. È inoltre dotato di slot per schede SD, una porta USB tipo A, un display TFT da 1,1 pollici e un pulsante di accensione integrato.

Quanto costa: € 43,00

Dove acquistarlo: su Amazon

Articoli

L’aspiratutto del Web!

Preleva i video da YouTube, Soundcloud, Vimeo, Dailymotion… e ne estrae l’audio. Ecco come fare

YouTube è universalmente riconosciuto come la più vasta e popolare piattaforma di condivisione video al mondo, offrendo una vasta gamma di contenuti per soddisfare ogni interesse. Tuttavia, al di fuori dell’opzione di aderire a profili a pagamento come YouTube Premium, che offre la visione senza pubblicità e la possibilità di scaricare video per la visualizzazione offline, non è possibile salvare i video direttamente sul proprio dispositivo. Fortunatamente, esiste una soluzione gratuita e user-friendly: si chiama Vividl.

Come funziona?

Una volta installata l’applicazione sul computer, basta avviarla e inserire l’URL del video desiderato nella schermata dedicata. Cliccando sul pulsante di download, il video verrà salvato sull’hard disk in pochi istanti. Vividl non si limita a supportare YouTube, ma è compatibile anche con altre piattaforme di condivisione come Vimeo, DailyMotion e SoundCloud. Di seguito, ti mostriamo in pochi passaggi come installare Vividl e configurarlo per scaricare i contenuti desiderati. Tuttavia, è importante ricordare che molti contenuti online sono soggetti a copyright, quindi è fondamentale utilizzarli nel rispetto delle leggi vigenti. Il tool può essere scaricato da qui.

IN PRATICA

Installiamo il tool

Dopo aver scaricato il tool ed estratto il file compresso VividlSetup.zip, avviamo l’eseguibile VividlSetup.exe con un doppio clic. L’installazione procede senza richiedere passaggi complicati: è necessario cliccare tre volte sul pulsante Next e, una volta completata, è sufficiente chiudere la finestra di setup. Avviamo il programma.

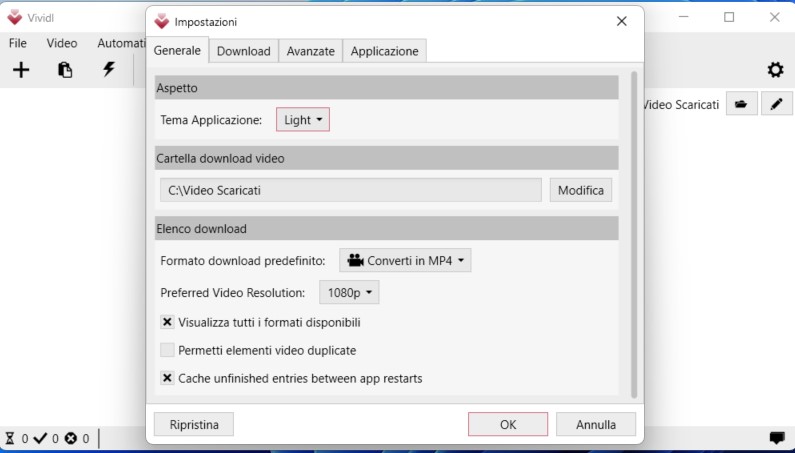

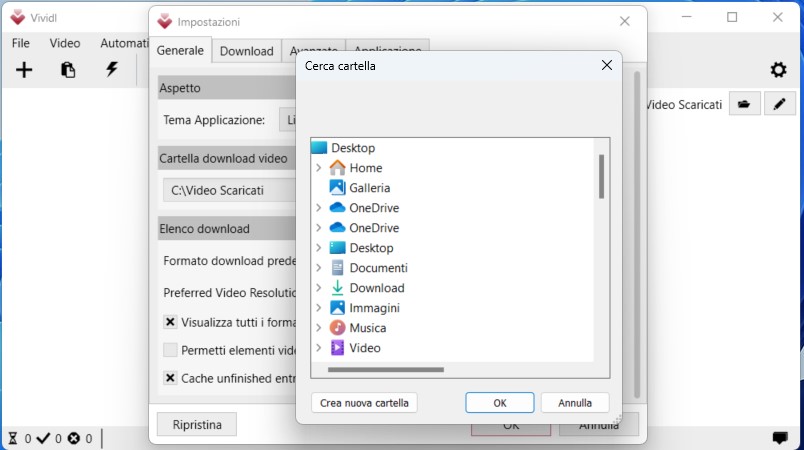

Definiamo la cartella dei download

Clicchiamo sul pulsante Impostazioni (icona a forma di ruota dentata visibile in alto a destra). Nella scheda Generale spostiamoci alla sezione Cartella Download video. Per scegliere una cartella specifica in cui salvare i nostri video, clicchiamo su Modifica, quindi selezioniamo il percorso desiderato dove verranno memorizzati i filmati. Successivamente, confermiamo premendo Ok.

Impostiamo il codec di default

Sempre dalla finestra Impostazioni, scheda Generale spostiamoci nella sezione Elenco download e dal campo Formato download predefinito: scegliamo, dal menu a tendina, la voce Converti in MP4. Da questo menu possiamo selezionare altri formati di codifica (non solo video), come AVI, MKV. MP3 e altri. Clicchiamo Ok per confermare.

Scegliamo il video da prelevare

Apriamo il nostro browser e accediamo alla piattaforma YouTube. A questo punto avvalendoci del campo di ricerca individuiamo il video che intendiamo scaricare. Posizioniamoci nella barra degli indirizzi e clicchiamo la combinazione di tasti Ctrl + A, per selezionare l’indirizzo, e subito dopo Ctrl+C, per copiare l’indirizzo negli appunti di Windows.

Aggiungiamo il contenuto da scaricare

Torniamo alla schermata principale di VIVIDL. Clicchiamo il pulsante + visibile in alto a sinistra. Clicchiamo col puntatore del mouse nella finestra Aggiungi nuovi video. Premiamo Ctrl + V per copiare l’indirizzo YouTube dagli appunti di Windows nella finestra dei download. Attendiamo qualche istante e clicchiamo Ok.

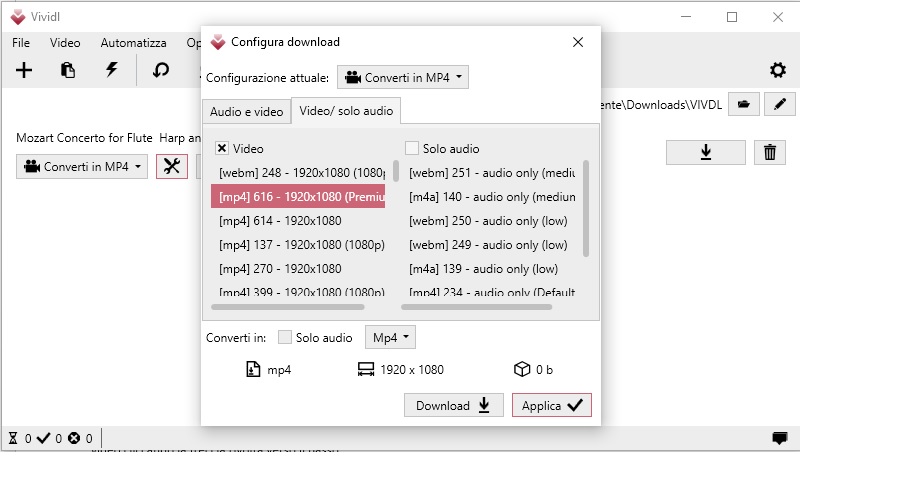

Avviamo il download

Clicchiamo Configura Download (icona degli attrezzi) per decidere il formato di decodifica video, selezionando una delle opzioni nella colonna di sinistra, e quello audio (colonna di destra). Per scaricare soltanto l’audio dobbiamo deselezionare la casella Video (visibile a sinistra) e spuntare la casella Solo audio (a destra). Per salvare in formato MP3, da Converti in: dobbiamo spuntare il check Solo audio e scegliere MP3 dal menu a tendina. Per avviare il download dobbiamo cliccare sulla freccia rivolta verso il basso.

Leggi anche: “Trucca il tuo Tubo“

Articoli

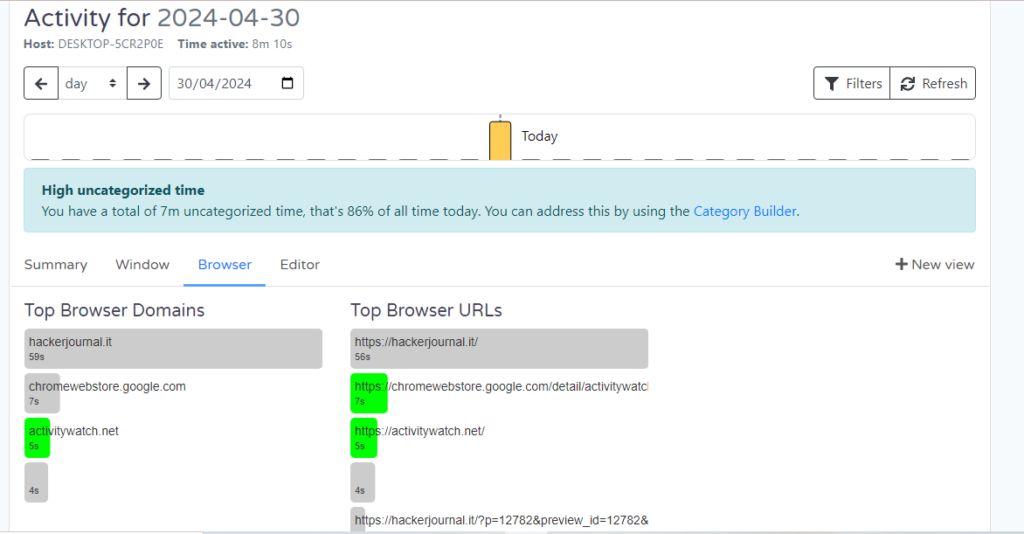

Tracciamo l’attività al PC

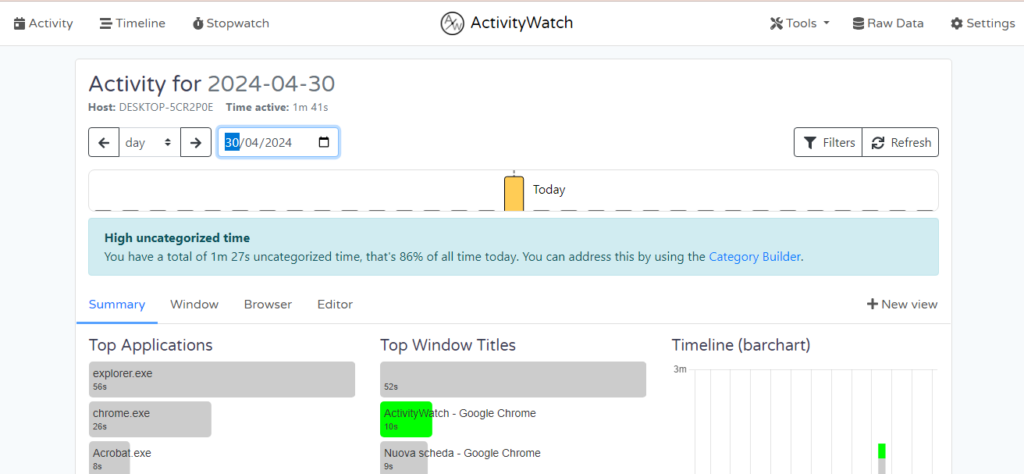

Con ActivityWatch possiamo tenere sotto controllo il tempo passato con le varie attività al nostro computer

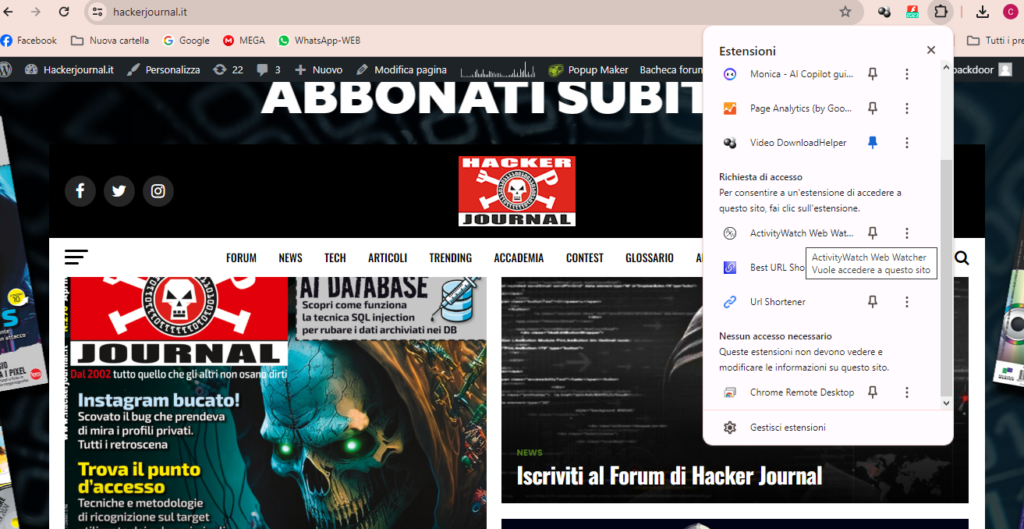

Spesso passiamo molto tempo al PC per diverse attività e a volte ci farebbe piacere tenerne traccia, per esempio per calcolare il tempo passato a un progetto oppure anche solo per capire come trascorriamo la giornata davanti al monitor. In questo modo potremmo individuare eventuali cattive abitudini che ci fanno perdere tempo. ActivityWatch è l’utility perfetta per questo scopo: una volta installata provvede infatti a memorizzare le nostre attività e presentare in qualsiasi momento un report dettagliato, che comprende anche i periodi di inattività AFK (Away From Keyboard), cioè quando il sistema non registra movimenti del mouse o l’uso della tastiera. Inoltre sono disponibili degli add-on per Firefox e Chrome (compatibili anche con Edge) che ci permettono di visualizzare anche quanto tempo navighiamo nel Web e quali siti abbiamo visitato. Vediamo come usarlo.

ActivityWatch è programma Open Source che possiamo scaricare dal sito activitywatch.net. È un programma crossplatform, cioè disponibile per diversi sistemi operativi: Windows, Linux, macOS. C’è anche una versione per Android.

ActivityWatch integra un server Web che fornisce l’interfaccia, collegandosi dal browser all’URL localhost:5600. Dal menu accediamo al report (Activity) con le app più utilizzate o a una timeline che mostra la cronologia delle attività.

Per tracciare le attività, ActivityWatch usa i Watcher, dei software che memorizzano ciò che facciamo al PC. Sono già inclusi quello per Windows e AFK, per aggiungere quelli per i browser andiamo nei relativi store e installiamo gli add-on.

Da Activity, installato l’add-on ActivityWatch per il browser, vedremo nel dettaglio delle attività i diversi siti che abbiamo visitato e il tempo trascorso, selezionando appunto la scheda Browser. Il dettaglio sarà visibile anche nella timeline.

Articoli

Password sicure… e in cassaforte!

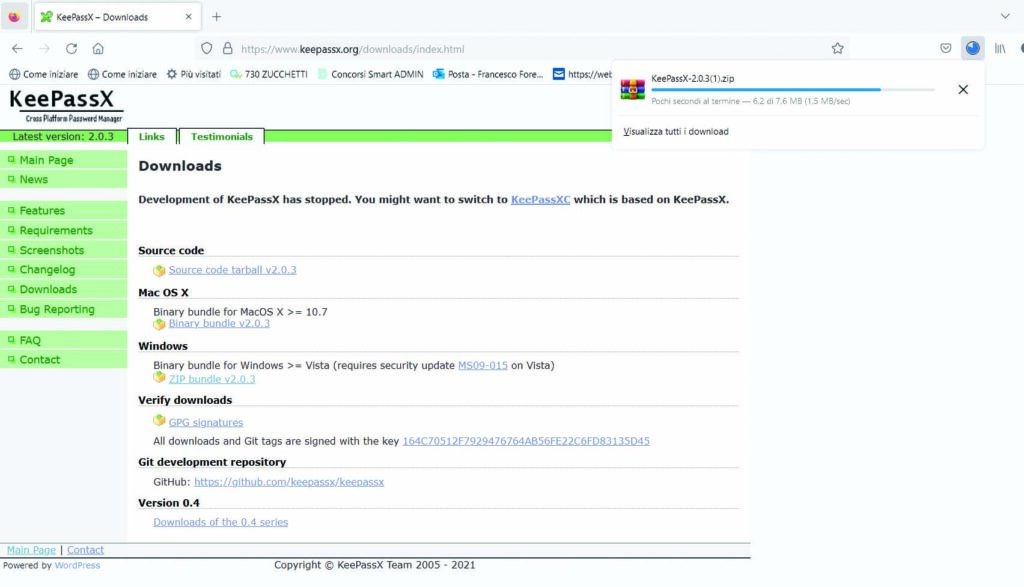

Sono tante. Troppe. E ricordarle tutte e praticamente impossibile. Ecco perché sono nati i password manager come KeePassX, un tool consigliato dal collettivo Anonymous

Considerato il numero di credenziali da ricordare oggigiorno, non basta avere una memoria di ferro. E non è certo saggio utilizzare una sola password per tutti i servizi e le applicazioni. Come risolvere il problema? Una soluzione è ricorrere a un software ad hoc, un password manager come KeePassX, che oltre a essere gratuito, è molto semplice da utilizzare e consente di memorizzare anche nomi utenti, indirizzi web, allegati e commenti. E come se non bastasse, offre anche una funzionalità utilissima dedicata alla sicurezza: la possibilità di creare password super sicure e lunghe.

Il programma

KeePassX è scaricabile dal sito del suo sviluppatore. Disponibile per Windows, MacOS X e Linux, è distribuito con licenza GNU General Public License e assicura un ottimo grado di sicurezza, dato che memorizza i dati crittografandoli con standard AES e Twofish, utilizzando chiavi a 256 bit. Caratteristica che ha spinto il collettivo Anonymous a segnalare KeePassX in quella che noi di HJ abbiamo definito “La cassetta degli attrezzi anticensura”. In sostanza, una serie di strumenti dedicati alla tutela della privacy e ad aggirare le limitazioni imposte all’Ucraina dal governo sovietico. Un kit di cui abbiamo parlato più volte in queste pagine.

L’utilizzo

KeePassX si presenta privo di fronzoli, con un’interfaccia grafica semplice e molto intuitiva. Ha un solo menu, dal quale è possibile creare velocemente dei database che contengano tutte le info necessarie per gli accessi a siti web, applicazioni, ecc. Per ciascuno di essi si possono anche impostare dei gruppi: delle sezioni che racchiudono le password divise per tipologia. Per esempio, tutti i codici di accesso alle caselle di posta elettronica o le chiavi per l’accesso ai siti di home banking. Infine, può anche essere impostata una password e una frase chiave generale. E forse è superfluo aggiungere che il file così creato può essere salvato su un supporto esterno, per tenerlo quindi lontano dalla Rete.

Download

Il primo passo è quello di collegarsi a questo indirizzo e recarsi nella sezione download. Da qui scaricate la versione che vi interessa. Noi abbiamo scelto quella per Windows. Attendiamo qualche istante e, dopo aver scompattato il file .rar scaricato, cliccate sull’applicazione KeePassX.

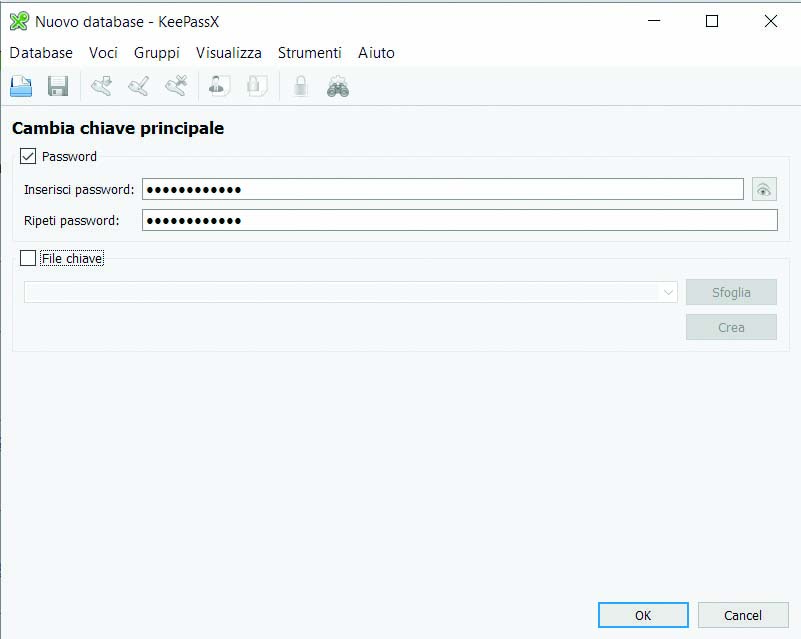

La password

Nella schermata principale che si apre cliccate sulla voce in alto a sinistra Database e scegliete Nuovo database. Inserite, a questo punto, una password sicura e, se volete, una frase chiave per garantire la protezione del database che state creando. Fatto ciò, selezionate il pulsante OK.

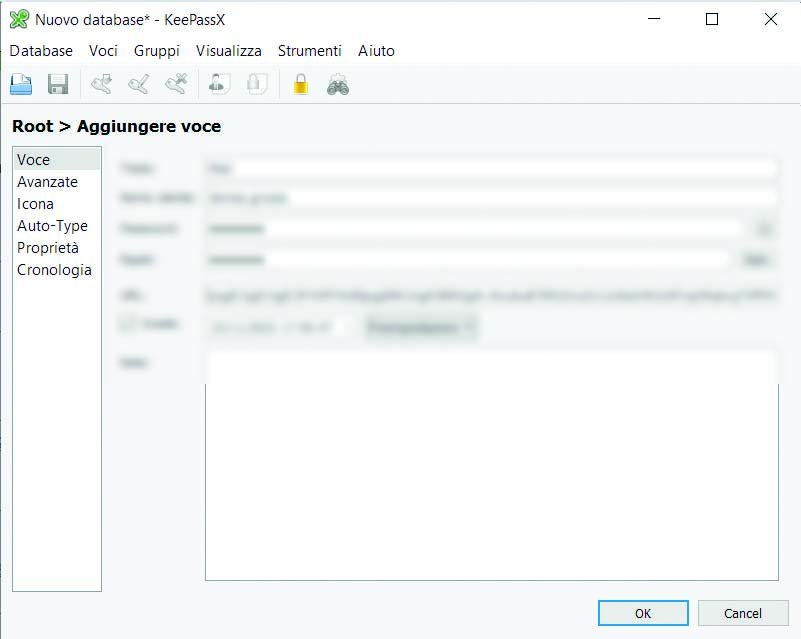

Le credenziali

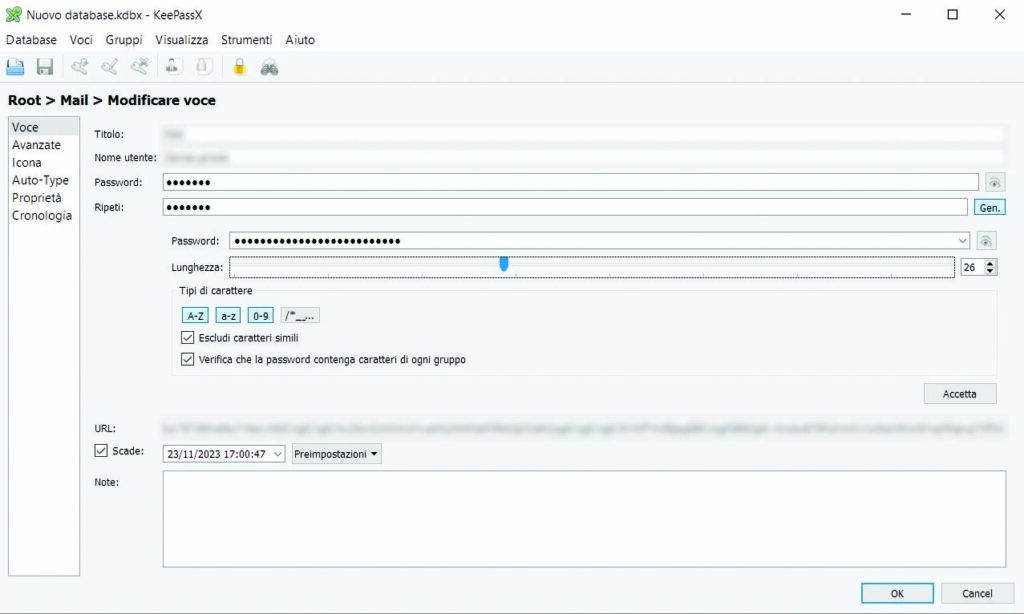

Cliccate su Aggiungi nuova voce dal menu Voce. Assegnate un titolo, inserite il nome utente, la password e, infine, riportate l’URL del sito di riferimento nell’apposito box. Come ultimo dato, impostate una data di scadenza per le credenziali appena inserite. Cliccate sul pulsante OK per terminare l’inserimento.

Tutte le altre

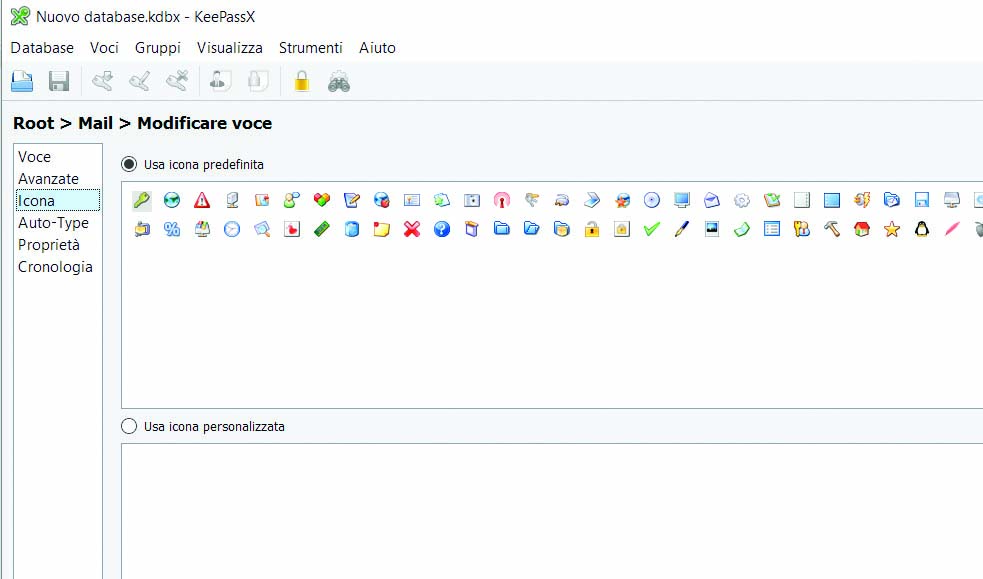

Ripetete il procedimento fatto al passo precedente e inserite tutte le credenziali che desiderate memorizzare. Ricordate poi che per ogni voce inserita potete scegliere un’icona che rappresenti il servizio di cui state salvando le credenziali e potete scegliere anche se abilitare o meno la funzione di autocompletamento Auto-Type.

Credenziali super sicure!

Se per una o più voci voleste impostare delle nuove password, potete anche generarle in maniera sicura attraverso il software stesso. Per farlo, una volta inserite le indicazioni riportate al passo precedente, cliccate sul tasto Gen, in alto a destra, e scegliete la lunghezza della password. Fatto ciò, spuntate i tipi di caratteri che intende utilizzare. Cliccate quindi sul tasto ACCETTA e poi, scegliete OK. Salvate il database cliccando sulla voce Salva database dal menu Database, in alto a sinistra.

Leggi anche: “WallEscape ruba le tue password”

*illustrazione articolo progettata da Freepik

-

News3 anni ago

News3 anni agoHacker Journal 277

-

News7 anni ago

News7 anni agoAbbonati ad Hacker Journal!

-

Articoli2 anni ago

Articoli2 anni agoParrot Security OS: Linux all’italiana- La distro superblindata

-

Articoli3 anni ago

Articoli3 anni agoGuida: Come accedere al Dark Web in modo Anonimo

-

Articoli6 anni ago

Articoli6 anni agoSuperare i firewall

-

News4 anni ago

News4 anni agoLe migliori Hacker Girl di tutto il mondo

-

Articoli5 anni ago

Articoli5 anni agoCome Scoprire password Wi-Fi con il nuovo attacco su WPA / WPA2

-

News7 anni ago

News7 anni agoAccademia Hacker Journal