News

Password e messaggi a rischio

Microsoft non protegge abbastanza i dati memorizzati da Recall

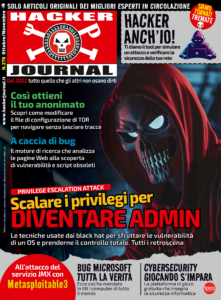

Pare che Recall, la nuova e innovativa funzione per la ricerca e la navigazione sul PC presentata di recente da Microsoft, abbia seri problemi di sicurezza. Kevin Beaumont, esperto di cybersecurity e collaboratore Microsoft, ha scoperto che è possibile accedere ed estrarre i dati in chiaro memorizzati dall’applicazione. Questi dati possono comprendere, oltre a schermate del desktop, anche password, messaggi e registrazioni dell’attività Web, esponendo potenzialmente informazioni sensibili degli utenti a malintenzionati.

Il problema risiede nel fatto che, sebbene gli screenshot vengano criptati, l’IA alla base dell’applicazione effettua un riconoscimento OCR dei caratteri presenti. Questi dati vengono poi memorizzati in un database SQLite senza alcuna criptazione, “nascosto” nella cartella AppData, rendendo le informazioni facilmente accessibili.

Se i problemi di sicurezza di Recall ci preoccupano, è importante sapere che esiste un’alternativa open source chiamata OpenRecall, che dovrebbe garantire una maggiore attenzione alla privacy. OpenRecall non contiene backdoor e, poiché tutti i dati vengono elaborati localmente, elimina il rischio di intercettazioni tramite Internet. Tuttavia, un grosso svantaggio di OpenRecall è che i dati non sono criptati, ma salvati in formato leggibile.

Leggi anche: “Guasto informatico a Microsoft“

News

iPhone 16: occhio alle truffe

I ricercatori di Kaspersky hanno scoperto che gli attori delle minacce stanno attirando gli utenti con falsi pre-order, offerte di early-adopter e supporto tecnico fasullo

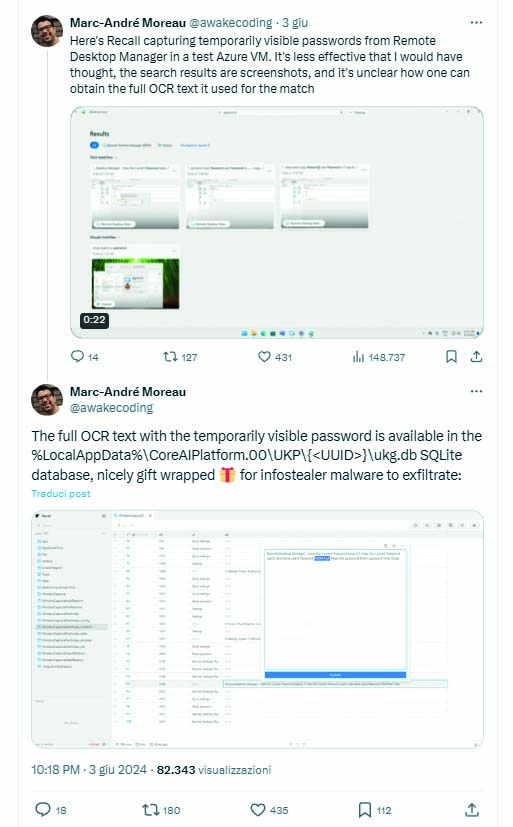

La presentazione dei nuovi iPhone 16 viene sfruttata criminali informatici per truffare i fan più impazienti. Secondo Kaspersky, i truffatori stanno usando falsi pre-order, offerte per early adopter e supporto tecnico fasullo su siti web convincenti, causando perdite finanziarie e delusioni. L’iPhone 16, atteso nei negozi il 20 settembre, introdurrà miglioramenti come funzionalità AI, hardware rinnovato, schermi più grandi e nuovi colori. Le truffe, diffuse soprattutto in estate, includono sconti del 40% sugli early pre-order. Le vittime, dopo aver inserito i dati di fatturazione e pagato tramite PayPal, scoprono che il denaro è sparito e i truffatori hanno rubato le loro informazioni personali, vendibili sul dark web.

Sempre gli esperti di Kaspersky hanno scoperto un’altra truffa che riguarda un’offerta di assistenza tecnica per iPhone, che promette di aggiornare il dispositivo. Il sito Web falso, in spagnolo e rivolto presumibilmente agli utenti dell’America Latina, invita i clienti a denunciare lo smarrimento o il furto del telefono e offre un servizio per ritrovare il dispositivo. In fondo alla pagina, le vittime possono anche richiedere assistenza per la riparazione. Per accedere a questi servizi, la pagina chiede agli utenti di inserire il proprio ID Apple, nonostante questa sezione sia stranamente in inglese.

Anche se inserire un solo dato potrebbe non sembrare significativo, gli utenti iPhone sanno che se qualcuno ruba il proprio ID Apple, in pratica possiede le chiavi del proprio “regno digitale”. I truffatori possono accedere ai dati personali, come nome, indirizzo e-mail e altro, e venderli sul dark web. Possono anche introdursi nell’account iCloud, ottenendo l’accesso a foto, documenti e backup dei dispositivi. Ma, ancora più preoccupante, possono effettuare acquisti non autorizzati utilizzando l’ID, visualizzare il saldo del conto e prelevare denaro dall’Apple Wallet. La cosa peggiore è che il dispositivo può essere bloccato e utilizzato come riscatto.

“Come per la maggior parte dei nuovi dispositivi tecnologici, il lancio di iPhone 16 ha generato un grande clamore e i criminali informatici non tardano a sfruttarlo, quindi è proprio in questi momenti che i consumatori devono prestare più attenzione. Quando si fanno nuovi acquisti, è importante affidarsi ai siti ufficiali, diffidare delle offerte che sembrano troppo belle per essere vere e verificare sempre gli URL prima di condividere qualsiasi informazione personale. I truffatori puntano sul fatto che i più impazienti abbassino la guardia, quindi la prudenza è fondamentale”, ha dichiarato Olga Svistunova, Security Expert di Kaspersky.

Per proteggersi da queste truffe, gli esperti di Kaspersky consigliano di:

- Affidarsi ai siti ufficiali: acquistare o preordinare iPhone 16 solo da rivenditori ufficiali come il sito web di Apple o partner affidabili. Non cliccare su link provenienti da siti sconosciuti o da e-mail promozionali, anche se l’offerta è attraente.

- Diffidare dalle offerte “troppo belle per essere vere”: i criminali informatici spesso attirano le persone con offerte di grandi sconti o di acquisto anticipato. Se un’offerta sembra troppo bella per essere vera, come uno sconto del 40% o un accesso esclusivo al pre-ordine, è probabile che si tratti di una truffa.

- Controllare gli URL e gli indirizzi e-mail: i truffatori spesso creano siti web falsi che sembrano quasi identici a quelli legittimi. Verificare sempre che l’URL inizi con “https://” e corrisponda al dominio ufficiale Apple. Allo stesso modo, è bene prestare attenzione alle e-mail provenienti da indirizzi non ufficiali.

- Non condividere informazioni personali: diffidare da qualsiasi sito web o e-mail che richieda informazioni sensibili come dati della carta di credito, numeri di identificazione personale o password dell’ID Apple. Apple non chiederà mai questo tipo di informazioni tramite e-mail o link non richiesti.

- Abilitare l’autenticazione a due fattori (2FA): proteggere gli account online, in particolare quelli collegati ai metodi di pagamento, con la 2FA. Questo ulteriore livello di sicurezza rende più difficile per i truffatori accedere alle informazioni personali.

- Verificare le notizie sul pre-ordine: se si viene a conoscenza di un’offerta speciale o della possibilità di di pre-ordinarlo, è opportuno verificare la notizia sul sito web ufficiale di Apple o sui siti di informazione.

- Tenere d’occhio l’attività del proprio dispositivo e segnalare le transazioni sospette: se si riceve un’e-mail strana, segnalarla ad Apple o alle autorità competenti.

- Segnalare offerte sospette: se ci si imbatte in un sito web sospetto o in un’e-mail di phishing, segnalarlo ad Apple. Questo può aiutare a proteggere altri utenti dal rischio di cadere in una truffa.

Leggi anche: “Apple corre ai ripari”

News

CrowdStrike Threat Hunting Report 2024

Stando all’ultimo report annuale di CrowdStrike, le minacce provenienti da insider nordcoreani prendono di mira le società tecnologiche statunitensi; continuano gli attacchi ai servizi cloud e cross-domain, nonché l’abuso di credenziali e l’utilizzo di strumenti di monitoraggio e gestione remota (RMM)

É stato appena pubblicato da parte di CrowdStrike (NASDAQ: CRWD) il Threat Hunting Report 2024. Si tratta dell’atteso rapporto annuale che mette in luce le ultime tendenze, nonché le campagne e le tattiche adottate dagli avversari, rilevate sulla base dell’intelligence fornita dagli specialisti in threat hunting e dagli analisti dell’intelligence di CrowdStrike. Il rapporto 2024 rivela un aumento degli avversari, sia di stati-nazione che di eCrime, che sfruttano credenziali e identità legittime per evitare il rilevamento e bypassare i controlli di sicurezza tradizionali.

Inoltre, è stato registrato un incremento delle intrusioni hands-on-keyboard, degli attacchi cross-domain e degli attacchi al cloud control plane.

L’infografica mostra le principali attività malevole a livello mondiale, suddivise per paese e settore. Clicca qui per scaricare il PDF in alta risoluzione

Alcuni dati emersi dal rapporto

Avversari nordcoreani si spacciano per dipendenti statunitensi legittimi

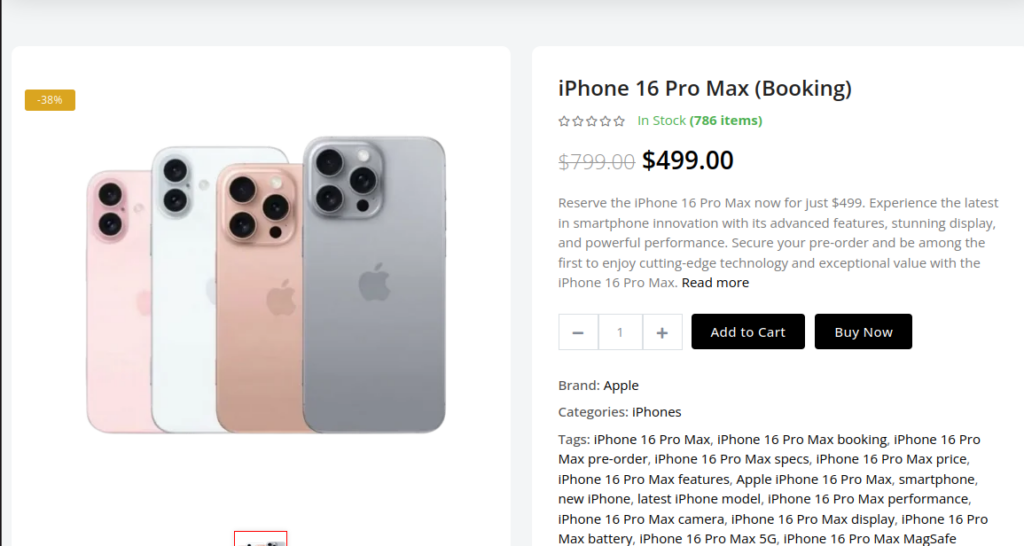

FAMOUS CHOLLIMA si è insinuato in oltre 100 aziende tecnologiche, prevalentemente negli Stati Uniti. Sfruttando documenti d’identità falsificati o rubati, insider malevoli sono riusciti ad ottenere impieghi come personale IT remoto, con l’obiettivo di esfiltrare dati e svolgere attività dannose.

Aumento del 55% delle intrusioni hands-on-keyboard

Un numero crescente di avversari si impegna in attività hands-on-keyboard spacciandosi per utenti legittimi e bypassando i controlli di sicurezza tradizionali. L’86% di tutte le intrusioni manuali è eseguito da soggetti che operano nell’ambito della criminalità informatica in cerca di guadagni finanziari. Questi attacchi sono aumentati del 75% nel settore sanitario e del 60% in quello tecnologico, che rimane il settore più colpito per il settimo anno consecutivo.

Crescita del 70% nell’abuso di strumenti di Remote Monitoring and Management (RMM)

Avversari come CHEF SPIDER (eCrime) e STATIC KITTEN (Iran-nexus) utilizzano strumenti legittimi di monitoraggio e gestione remota (RMM) come ConnectWise ScreenConnect per l’utilizzo malevolo degli endpoint. L’abuso degli strumenti RMM ha rappresentato il 27% di tutte le intrusioni hands-on-keyboard.

Persistenza degli attacchi cross-domain

Gli attori delle minacce stanno sempre più sfruttando credenziali valide per violare ambienti cloud e utilizzare successivamente quell’accesso per penetrare nei dispositivi endpoint. Questi attacchi lasciano tracce minime in ciascuno di questi domini, rendendo più difficile il rilevamento.

Gli avversari focalizzati sul cloud puntano al Control Plane

Avversari specializzati nello sfruttare il cloud, come SCATTERED SPIDER (eCrime), stanno usando le tecniche di ingegneria sociale, le modifiche alle policy e l’accesso ai gestori di password per infiltrarsi negli ambienti cloud. Utilizzano le connessioni tra il Cloud Control Plane ed i dispositivi endpoint per spostarsi lateralmente, mantenere la persistenza ed esfiltrare dati.

“Da oltre un decennio, monitoriamo con attenzione i più prolifici attivisti hacker, cybercriminali e avversari degli stati-nazione,” ha dichiarato Adam Meyers, Head of Counter Adversary Operations di CrowdStrike. “Tracciando quasi 250 avversari nell’ultimo anno, è emerso un tema centrale: i gruppi criminali si focalizzano sempre più in intrusioni interattive e utilizzano tecniche cross-domain domain per eludere le detection e raggiungere i loro obiettivi. Il nostro threat-hunting, condotto e guidato da esperti “umani” in modo approfondito, alimenta direttamente gli algoritmi che potenziano la piattaforma Falcon, con intelligenza IA nativa, consentendoci di rimanere un passo avanti rispetto alle minacce in continua evoluzione e continuare a fornire le soluzioni di cybersecurity più efficaci del settore”.

Ecco alcune risorse utili per chi desidera approfondire i risultati dell’analisi:

- Scarica il 2024 CrowdStrike Threat Hunting Report

- Visita l’Adversary Universe di CrowdStrike per accedere a una fonte autorevole di informazioni sugli avversari.

- Ascolta l’Adversary Universe podcast per un approfondimento sui threat-actors e alcune raccomandazioni per migliorare le pratiche di sicurezza.

Leggi anche: “CrowdStrike Threat Hunting Report 2023“

News

Windows sotto attacco!

Le vulnerabilità dei driver di Windows possono essere sfruttate per una vasta gamma di attacchi, tra cui ransomware e Advanced Persistent Threats (APT)

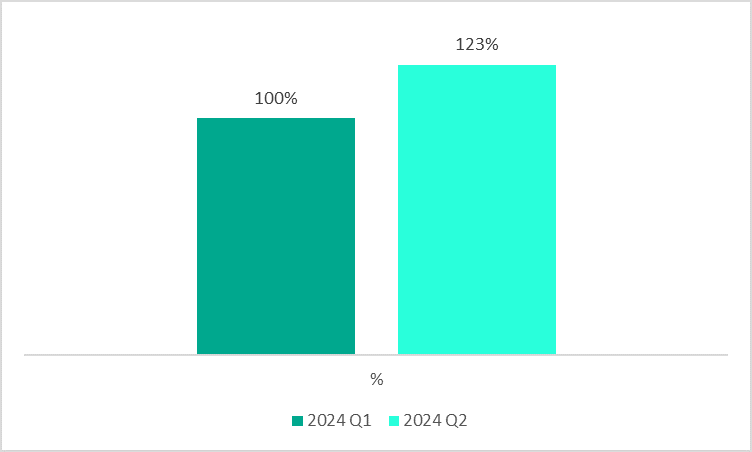

Secondo Kaspersky, gli attacchi che sfruttano driver vulnerabili su sistemi Windows, noti come BYOVD (Bring Your Own Vulnerable Driver), sono in forte aumento. Nel secondo trimestre del 2024, questi attacchi sono cresciuti del 23% rispetto al trimestre precedente. Le vulnerabilità dei driver permettono ai criminali informatici di disabilitare le soluzioni di sicurezza e ottenere privilegi elevati, facilitando attacchi come ransomware e Advanced Persistent Threats (APT). Questa tecnica, che ha guadagnato slancio nel 2023, rappresenta una minaccia crescente sia per gli utenti singoli che per le organizzazioni.

Dinamica degli attacchi che sfruttano i driver vulnerabili

“Anche se i driver sono legittimi, possono contenere vulnerabilità sfruttabili per scopi dannosi. Gli aggressori utilizzano vari strumenti e metodi per installare un driver vulnerabile sul sistema. Una volta caricato dal sistema operativo, il driver può essere sfruttato per aggirare le protezioni di sicurezza del kernel del sistema operativo” ha spiegato Vladimir Kuskov, Head of Anti-Malware Research di Kaspersky.

Per ulteriori informazioni sul panorama delle vulnerabilità e degli exploit nel secondo trimestre del 2024, è possibile consultare la pagina Securelist.

*illustrazione articolo progettata da Securelist

News

Il malware più presente in Italia

FakeUpdates si conferma al primo posto mentre avanza una campagna di malware Remcos per Windows che sfrutta un recente aggiornamento del software di sicurezza

Check Point® Software Technologies Ltd. ha pubblicato il suo Indice delle minacce globali per luglio 2024. LockBit, nonostante un calo a giugno, è tornato a essere il secondo ransomware più diffuso, mentre RansomHub ha mantenuto il primo posto. Inoltre, sono state identificate nuove campagne di distribuzione di malware come Remcos e tattiche aggiornate di FakeUpdates, che è risultato il malware più diffuso a livello globale.

In Italia, le minacce principali di luglio sono rimaste invariate rispetto a giugno. FakeUpdates è la minaccia più significativa con un impatto del 7,67%, seguita da Androxgh0st (6,8%) e Formbook (4,41%). Tutte queste minacce hanno un impatto superiore rispetto alla media globale.

I ricercatori hanno identificato nuove tattiche legate a FakeUpdates, che rimane al primo posto tra i malware più diffusi. Gli utenti che visitavano siti web compromessi ricevevano falsi messaggi di aggiornamento del browser, che installavano Trojan ad accesso remoto (RAT) come AsyncRAT, attualmente nono nell’indice di Check Point. È preoccupante che i criminali informatici abbiano iniziato a sfruttare BOINC, una piattaforma per il volontariato informatico, per ottenere il controllo remoto dei sistemi infetti.

Vediamo in dettaglio le minacce più diffuse (anche per dispositivi mobile) e le vulnerabilità sfruttate.

Famiglie di malware più diffuse

*Le frecce si riferiscono alla variazione di posizione rispetto al mese precedente.

FakeUpdates è stato il malware più diffuso il mese scorso con un impatto del 7% sulle organizzazioni mondiali, seguito da Androxgh0st con un impatto globale del 5% e AgentTesla con un impatto globale del 3%.

- ↔ FakeUpdates (AKA SocGholish) è un downloader scritto in JavaScript. Scrive i payload su disco prima di lanciarli. FakeUpdates ha portato a ulteriori compromissioni tramite molti altri malware, tra cui GootLoader, Dridex, NetSupport, DoppelPaymer e AZORult.

- ↔ Androxgh0st è un botnet che colpisce le piattaforme Windows, Mac e Linux e sfrutta diverse vulnerabilità, in particolare quelle di PHPUnit, Laravel Framework e Apache Web Server. Il malware ruba informazioni sensibili come i dati dell’account Twilio, le credenziali SMTP, l’accesso a AWS, ecc. Utilizza i file Laravel per raccogliere le informazioni richieste e ha molteplici varianti che scansionano diverse informazioni.

- ↔ AgentTesla – AgentTesla è un RAT avanzato che funziona come keylogger e ruba informazioni. È in grado di monitorare e raccogliere gli input dalla tastiera della vittima, di scattare screenshot e di esfiltrare le credenziali di una serie di software installati sul computer (tra cui Google Chrome, Mozilla Firefox e il client e-mail Microsoft Outlook).

Le vulnerabilità maggiormente sfruttate

- ↑ Command Injection Over HTTP (CVE-2021-43936,CVE-2022-24086) – Un aggressore remoto può sfruttare questa vulnerabilità per inviare una richiesta appositamente creata alla vittima, che può permettere all’attaccante di eseguire un codice arbitrario sul computer di destinazione.

- ↑ Zyxel ZyWALL Command Injection (CVE-2023-28771) – Esiste una vulnerabilità di command injection in Zyxel ZyWALL. Lo sfruttamento riuscito di questa vulnerabilità consentirebbe agli aggressori remoti di eseguire comandi arbitrari del sistema operativo nel sistema interessato.

- ↔ HTTP Headers Remote Code Execution (CVE-2020-10826,CVE-2020-10827,CVE-2020-10828,CVE-2020-1375) – Gli header HTTP consentono al client e al server di passare informazioni aggiuntive con una richiesta HTTP. Un aggressore remoto può utilizzare un’intestazione HTTP vulnerabile per eseguire codice arbitrario sul computer vittima.

Principali malware per dispositivi mobili

Invariate le prime posizioni tra le minacce informatiche mobili più diffuse: Joker si conferma al primo posto seguito da Anubis e AhMyth.

- ↔ Joker è uno spyware per Android presente in Google Play, progettato per rubare messaggi SMS, elenchi di contatti e informazioni sul dispositivo. Inoltre, il malware fa sottoscrivere silenziosamente alla vittima servizi premium su siti web pubblicitari.

- ↔ Anubis è un trojan bancario progettato per smartphone Android. Da quando è stato rilevato inizialmente, ha acquisito ulteriori funzioni, tra cui la funzionalità di Trojan ad accesso remoto (RAT), e di keylogger, ovvero la capacità di registrazione audio e varie funzionalità ransomware. È stato rilevato in centinaia di differenti applicazioni disponibili su Google Store.

- ↔ AhMyth è un Remote Access Trojan (RAT) scoperto nel 2017. Viene distribuito attraverso applicazioni Android presenti negli app store e su vari siti Web. Quando un utente installa una di queste app infette, il malware può raccogliere informazioni sensibili dal dispositivo ed eseguire azioni come il keylogging, registrare screenshot, inviare messaggi SMS e attivare la fotocamera, solitamente allo scopo di sottrarre informazioni riservate.

I settori più attaccati a livello globale

Il mese scorso il settore dell’istruzione/ricerca è rimasto al primo posto tra i settori attaccati a livello globale, seguito da quello governativo/militare e dalle comunicazione.

- Istruzione/Ricerca

- Governo/Militare

- Comunicazione

I gruppi di ransomware maggiormente rilevati

I dati si basano su informazioni provenienti da “siti della vergogna” gestiti da gruppi di ransomware a doppia estorsione che hanno pubblicato informazioni sulle vittime. RansomHub è il gruppo ransomware più diffuso questo mese, responsabile dell’11% degli attacchi pubblicati, seguito da Lockbit3 con l’8% e Akira con il 6%.

- RansomHub è un’operazione di Ransomware-as-a-Service (RaaS) che è emersa come versione ribrandizzata del ransomware conosciuto come Knight. Emerso all’inizio del 2024 nei forum clandestini di criminalità informatica, RansomHub ha rapidamente guadagnato notorietà per le sue campagne aggressive rivolte a vari sistemi, tra cui Windows, macOS, Linux e in particolare agli ambienti VMware ESXi. Questo malware è noto per l’impiego di sofisticati metodi di crittografia.

- LockBit è un ransomware che opera in modalità RaaS. Segnalato per la prima volta nel settembre 2019, LockBit prende di mira le grandi imprese e gli enti governativi di vari Paesi e non prende di mira gli individui in Russia o nella Comunità degli Stati Indipendenti.

- Il ransomware Akira, segnalato per la prima volta all’inizio del 2023, colpisce sia i sistemi Windows sia Linux. Utilizza la crittografia simmetrica con CryptGenRandom() e Chacha 2008 per la crittografia dei file ed è simile al ransomware Conti v2. Akira viene distribuito attraverso vari mezzi, tra cui allegati e-mail infetti ed exploit negli endpoint VPN. Al momento dell’infezione, cripta i dati e aggiunge un’estensione “.akira” ai nomi dei file, quindi presenta una nota di riscatto che richiede il pagamento per la decriptazione.

*illustrazione articolo progettata da Freepik

News

IA come nuovo membro della società

La maggior parte degli italiani è disposta a usare l’IA per gestire la propria vita quotidiana in modo più efficiente

Un recente studio condotto dagli esperti di Kaspersky (dal titolo: “Entusiasmo, superstizione e grande insicurezza – Come gli utenti di tutto il mondo si confrontano con l’universo digitale”) rivela che l’Intelligenza Artificiale (IA) sta diventando un elemento sempre più integrato nella società, con molte persone che riconoscono il suo potenziale in vari settori. In Italia, il 23% degli intervistati ritiene che l’IA possa essere un leader migliore degli esseri umani per la sua imparzialità, mentre il 58% è disposto a usarla per gestire la vita quotidiana. Il 24% la utilizzerebbe per trovare un partner su un’app di incontri. L’IA è vista sia come un valido collaboratore che come un possibile manager, e molti ritengono che possa anche influenzare positivamente l’istruzione e la creatività. Tuttavia, il 40% teme che l’IA possa cambiare significativamente le relazioni umane.

“Stiamo assistendo alla crescente adozione dell’IA come strumento prezioso in grado di supportare le persone in diversi ambiti. Oltre alle applicazioni tradizionali, come l’elaborazione e l’analisi dei dati, all’IA vengono affidati compiti personali più complessi, che spaziano dal romanticismo, all’istruzione e al lavoro. Con la continua evoluzione delle tecnologie AI, il loro potenziale per innovare e migliorare le esperienze umane diventa ancora più rilevante. Tuttavia, questi progressi comportano anche alcuni rischi inaspettati e minacce sofisticate, come l’eccessiva fiducia nei consigli dell’IA, il phishing, i deepfakes e i furti di identità generati dall’IA. Queste sono le sfide che dobbiamo affrontare su più fronti”, ha commentato Vladislav Tushkanov, Research Development Group Manager di Kaspersky.

Il report completo di Kaspersky “Entusiasmo, superstizione e grande insicurezza – Come gli utenti di tutto il mondo si confrontano con l’universo digitale” è disponibile a questo link.

Leggi anche: “Intelligenza artificiale per tutti“

News

Approvata la legge sulla Cybersicurezza

Crittografia al centro del progetto, nuove figure umane, nuove strutture e strumenti più adeguati

La legge sulla cybersecurity “Disposizioni in materia di rafforzamento della cybersicurezza nazionale e di reati informatici”, dopo una lunga discussione, è stata finalmente approvata dal nostro parlamento ed è stata pubblicata in Gazzetta Ufficiale, per cui si appresta a diventare a tutti gli effetti una Legge dello Stato Italiano.

Il provvedimento in pillole

La legge prevede un discreto numero di misure (praticamente tutti i primi 15 articoli) che riguardano il rafforzamento della cybersecurity delle pubbliche amministrazioni, comprese anche le società di trasporto pubblico e le ASL, che da adesso avranno l’obbligo di segnalare ogni incidente informatico all’Agenzia per la Cybersicurezza Nazionale (ACN) entro 24 ore dalla scoperta. L’ACN dopo aver ricevuto la segnalazione provvederà a indicare delle misure correttive che dovranno essere implementate dall’amministrazione pubblica segnalante entro il termine di 15 giorni, scaduti i quali potranno essere erogate sanzioni fino a 125.000 euro. Oltre alla sanzione, in caso di inadempienza alle indicazioni dell’ACN, i dirigenti dovranno assumersi anche la responsabilità disciplinare e contabile dell’accaduto. Le stesse sanzioni si applicano in caso di mancata adozione degli interventi risolutivi.

Nuove figure organizzative

Per quanto riguarda la composizione della struttura organizzativa, dalla legge si evince come al Nucleo per la cybersicurezza possano partecipare anche rappresentanti della Direzione Nazionale Antimafia e della Banca d’Italia, mentre al Comitato Interministeriale per la Sicurezza della Repubblica (CISR) partecipano anche il Ministro dell’Agricoltura, il Ministro delle Infrastrutture e dei Trasporti e il Ministro dell’Università e della Ricerca. Le pubbliche amministrazioni, a loro volta, dovranno istituire una struttura dedicata alla sicurezza e nominare un responsabile che si occupi della gestione della cybersicurezza.

La crittografia, uno dei cardini della Legge

La crittografia dovrà essere uno dei protagonisti della sicurezza informatica futura, e a questo proposito verrà istituito il Centro Nazionale di Crittografia, che tra le sue funzioni ha quella di assumere iniziative idonee a valorizzare la crittografia come strumento di sicurezza. Particolare importanza avranno le strutture preposte alle attività di prevenzione nelle pubbliche amministrazioni, che tra i loro compiti avranno anche quello di verificare costantemente che le applicazioni rispettino le linee guida sulla crittografia adottate dall’ACN e dall’Autorità garante per la protezione dei dati personali.

Pene più pesanti

La cybersicurezza può comportare un notevole coinvolgimento della sfera privata, che naturalmente necessita di una protezione ottimale della propria privacy. Per “incoraggiare” gli attori coinvolti in questo compito, la legge approvata prevede una serie di modifiche al codice penale, tra cui l’inasprimento delle pene e l’introduzione di nuovi reati correlati alla cybersicurezza. Ad esempio, se un aggressore dovesse ottenere importanti dati aziendali o personali e richiedesse il pagamento di una somma di denaro per non diffondere questi dati, tale condotta verrebbe inquadrata come estorsione.

Tutto bene? Mica tanto

Nuovi organismi, nuove figure da inquadrare nell’organico. E i fondi per farlo? Zero! La legge è stata realizzata senza prevedere in alcun modo la possibilità che le amministrazioni pubbliche vengano caricate di ulteriori oneri. Le pubbliche amministrazioni dovranno, infatti, rispettare tutti gli obblighi previsti dalla legge facendo di necessità virtù con proprie risorse. Ci riusciranno? Maggiori approfondimenti su questo sito.

Cybersecurity

Rubate 10 miliardi di password

Il nutrito elenco è stato incluso in un file di testo dal nome rockyou2024.txt al cui interno si trovano password già sottratte in passato e altre completamente nuove.

Un utente noto come “ObamaCare” ha diffuso un file chiamato “rockyou2024.txt” contenente password precedentemente pubblicate insieme a circa 1,5 miliardi di nuove password. Secondo i ricercatori di Cybernews, questo aumenta notevolmente la possibilità di intensificarsi degli attacchi di tipo Credential Stuffing, in cui le credenziali rubate vengono testate automaticamente sui siti più diffusi.

Chi desidera verificare se la propria password è al sicuro può utilizzare il servizio offerto da Cybernews a questo indirizzo.

I ricercartori di Cybernews hanno scoperto, inoltre, un bucket Amazon S3 (si tratta di un contenitore di file online) contenente oltre 89.000 file caricati sulle piattaforme PDF Pro e Help PDF accessibile a chiunque. Questi file contengono, tra le altre cose, anche carte d’identità, patenti e altri documenti con dati privati e sensibili, che potrebbero finire agevolmente in mani non certo amiche.

*illustrazione articolo progettata da Freepik

-

News3 anni ago

News3 anni agoHacker Journal 279

-

News7 anni ago

News7 anni agoAbbonati ad Hacker Journal!

-

Articoli2 anni ago

Articoli2 anni agoParrot Security OS: Linux all’italiana- La distro superblindata

-

Articoli3 anni ago

Articoli3 anni agoGuida: Come accedere al Dark Web in modo Anonimo

-

Articoli6 anni ago

Articoli6 anni agoSuperare i firewall

-

News5 anni ago

News5 anni agoLe migliori Hacker Girl di tutto il mondo

-

Articoli5 anni ago

Articoli5 anni agoCome Scoprire password Wi-Fi con il nuovo attacco su WPA / WPA2

-

News7 anni ago

News7 anni agoAccademia Hacker Journal