Tecnologia

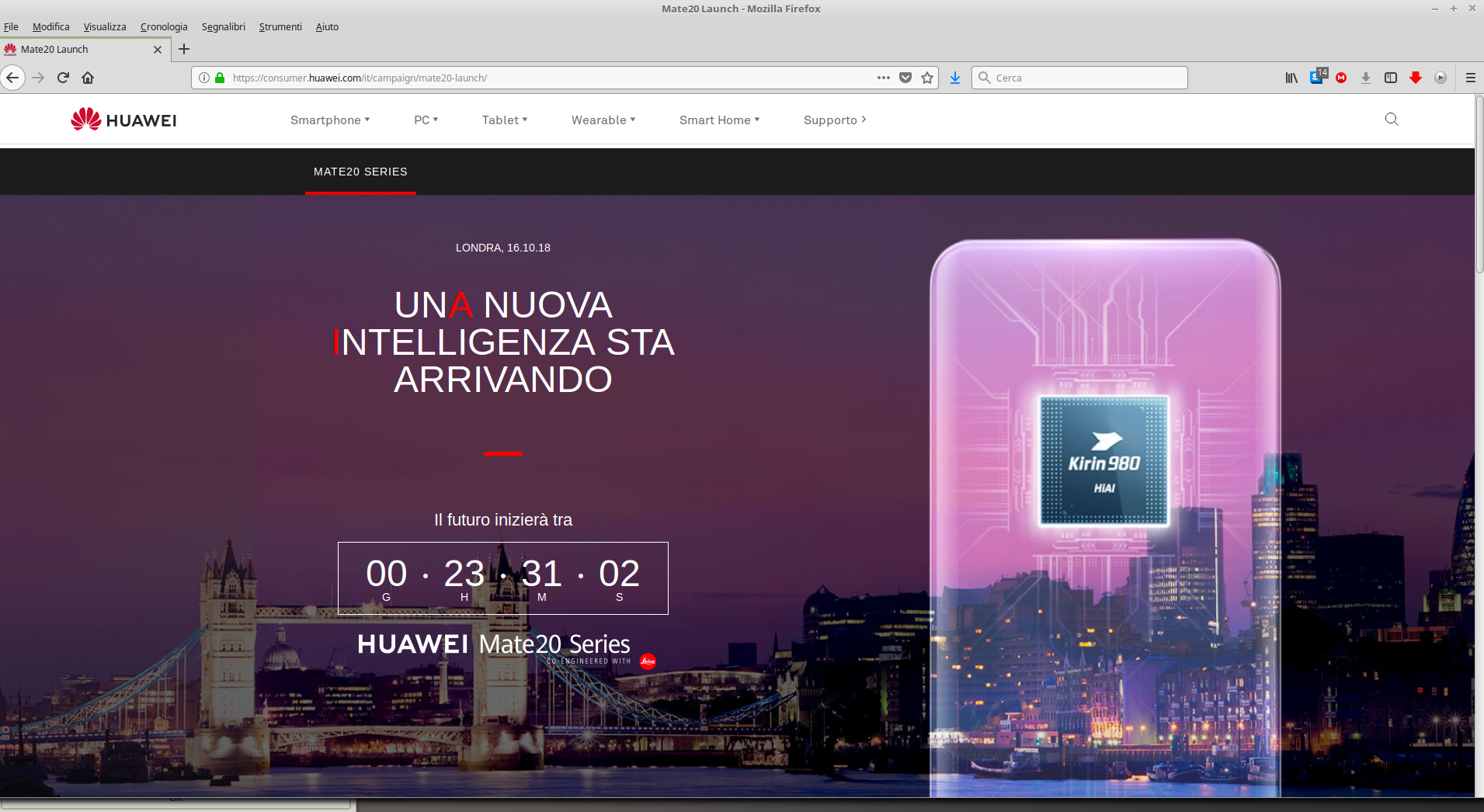

Huawei presenta domani a Londra il Mate 20/20 Pro

Il colosso cinese Huawei si appresta a presentare domani (16 ottobre 2018), a Londra, il suo nuovo smartphone di punta, il Mate 20 Pro (assieme al Mate 20). Ecco alcune indiscrezioni sparse in Rete sui nuovi modelli.

Non vediamo l’ora di provare il nuovo gioiello di casa Huawei, ma nell’attesa ci siamo divertiti a raccogliere qualche rumors da Internet. Partiamo dal nuovo processore.

SoC a 7 nm

Il Kirin 980 è il primo System-on-Chip a 7nm per smartphone (cosa che già di per sé fa diminuire i consumi). In meno di un centimetro quadrato integra 6,9 miliardi di transistor. La sua architettura comprende 8 core: due Cortex A76 servono per le prestazioni turbo, due Crtex A76 per le prestazioni a lungo termine e i rimanenti quattro Cortex A55 servono a massimizzare l’efficienza energetica. Un sistema di scheduling intelligente consente alla CPU di adattarsi ai carichi di lavoro più o meno pesanti, adeguando e ottimizzando di conseguenza i consumi.

Il Kirin 980 usa una GPU Mali-G76 per aumentare le prestazioni. Inoltre Huawei ha deciso di raddoppiare il componente di intelligenza artificiale, inserendo due NPU sempre pensate per fungere da assistenti per il riconoscimento di immagini (le due NPU possono riconoscerne ben 4.500 al minuto). Insomma, un grande aiuto per gli amanti della fotografia. Infine, il nuovo Kirin porterà la velocità massima del Wi-Fi a ben 1.732 Mbps.

Le fotocamere

Abbiamo citato le NPU che coadiuvano gli scatti, quindi ecco ciò che è trapelato riguardo le fotocamere del nuovo Mate 20 Pro. Da quel che abbiamo letto in Rete quelle posteriori (disposte a quadrato) saranno tre:

- sensore primario da 40MP con apertura f/1.8 e supporto alla nuova tecnologia “Light Fusion” per il miglioramento degli scatti

- secondo sensore da 20MP di tipo teleobiettivo e apertura f/2.2 (o f/2.4, abbiamo trovato notizie discordanti in merito)

- un nuovo (e aggiungiamo noi finalmente) sensore ultragrandandolare da 8MP e apertura f/2.4 (anche di questo valore non siamo certi)

La camera anteriore invece dovrebbe essere da 24 Megapixel e rispetto al passato ci saranno nuove modalità di scatto.

Memoria espandibile e altre caratteristiche

Il Mate 20 Pro sarà dual-sim, avrà 6 o 8 GB di RAM a seconda dei mercati, mentre i tagli di memoria interna saranno da 128/256/512 GB (da noi dovrebbe arrivare quello da 128). Questa memoria sarà espandibile ma non tramite le normali microSD, piuttosto usando le nuove nanoSD.

Tra le altre caratteristiche notiamo con piacere l’arrivo del Bluetooth 5.0, il display sarà un AMOLED da 6,39 pollici (discretamente grande…) con risoluzione pari a 1440 x 3120 pixel (538 ppi), il sistema operativo dovrebbe essere Android 9.0 con interfaccia EMUI 9.0 e la batteria da ben 4.200 mAh, con ricarica wireless. Infine, il lettore di impronte dovrebbe essere integrato nel display; ci sarà il riconoscimento facciale superaccurato e lo smartphone dovrebbe essere certificato IP68.

Insomma, il Mate 20 Pro promette di essere il miglior smartphone Huawei di sempre… anche se temiamo che a fronte di tanta qualità, il prezzo in Italia (grazie anche ai vari dazi) possa lievitare oltre i 1.000 euro, ma staremo a vedere…

Se volete seguire in diretta su Twitter l’evento di presentazione, non perdete di vista i tag @hacker_journal e #HuaweiMate20

Tecnologia

La serratura è smart con SwitchBot Lock Pro

SwitchBot è uno dei migliori produttori di dispositivi domotici in circolazione. L’ultima loro creazione è SwitchBot Lock Pro, device pensato per automatizzare l’apertura e la chiusura delle porte di casa senza sostituire la serratura attualmente in uso. È la versione aggiornata del modello precedente, SwitchBot WiFi Smart Lock, ed è più adatta alle porte che abbiamo nel nostro Paese (e in generale in Europa) sia quelle che, dall’interno di casa, si aprono con la chiave sia quelle dotate di pomello. Mettiamolo alla prova!

Unboxing

Premettiamo che per sfruttare tutte le capacità del Lock Pro è necessario usare anche lo SwitchBot Hub Mini Matter Enabled e lo SwitchBot Keypad (in versione Touch o meno); su Amazon al momento di andare in stampa li troviamo in kit, assieme alla serratura, con prezzi di listino di circa 240 € (scontati a 190 € su Amazon e il sito di SwitchBot), ma molto spesso si trovano in offerta. Il primo ci consente, per esempio, di sfruttare l’integrazione con il protocollo Matter, mentre il tastierino numerico è molto comodo per chi vuole installare il Lock Pro nella porta di una casa in affitto breve/b&b: invece di lasciare le chiavi agli ospiti, potremo impostare un codice che poi cancelleremo al termine del periodo d’affitto. Con la versione Touch è possibile usare l’impronta digitale (se ne possono memorizzare fino a 100). In totale, oltre alle impronte digitali, Lock Pro offre 15 soluzioni di sblocco con generazione passcode monouso sblocco da remoto dal telefono e uso di comandi vocali con l’assistente preferito.

Installazione

La serratura smart si può installare sia che la nostra porta abbia un pomello sia che si apra/chiuda con la chiave anche dall’interno. Dall’esterno continueremo a usare la chiave normale per aprire/chiudere. La procedura è guidata dall’app SwitchBot passo per passo e nella confezione troviamo tutto ciò che ci serve. In base al tipo di porta possiamo installare Lock Pro usando uno dei due accessori forniti: il primo (A) lo useremo con chiavi che sporgono per più di 3 cm, il secondo accessorio (B) se la chiave sporge meno di 3 cm. Troviamo anche otto adattatori da collegare al perno del pomello della nostra porta (pomello che è da svitare tramite una vite laterale). Una volta inserito l’adattatore corretto, Lock Pro si aggancerà a incastro. Di fianco a Lock Pro dovremo installare anche un piccolo sensore magnetico, fissato con il biadesivo, che verifica che la porta sia chiusa correttamente e ci invia una notifica in caso contrario. Una nota: per sapere se la nostra porta è compatibile con Lock Pro possiamo visitare questo URL e rispondere ad alcune domande.

Configurazione

Installato Lock Pro si rimuove la linguetta che sblocca il comparto batterie e la serratura prende vita. Lock Pro è alimentato da quattro pile AA, ma in commercio si trova anche una batteria al litio ricaricabile. Il coperchio per accedere al vano batterie è magnetico, quindi non serve alcuno strumento per aprirlo. A questo punto si passa all’app SwitchBot sullo smartphone seguendo passo passo quanto indicato (le istruzioni sono in italiano).

Questa operazione serve per calibrare la serratura. Una volta terminato, potremo aprire la porta con l’app, ruotando la manopola presente sul Lock Pro o premendola; dall’app si può decidere se serve una singola pressione sulla manopola, o una doppia pressione (magari per evitare tocchi involontari). Sempre via app si può, per esempio, far chiudere in automatico la porta dopo un certo tempo. Lock Pro è dotata di connettività Bluetooth: per controllarla da remoto e per integrarla con il resto della nostra domotica serve l’Hub Mini.

Per esempio, grazie all’hub potremo comandare a voce la serratura usando Alexa o Google Home (anche se questa opzione d’apertura è l’unica che non pensiamo di usare). Rispetto alla prima versione della serratura smart di SwitchBot, il motore interno è più potente. Infine, una nota riguardo la sicurezza: Lock Pro integra una batteria interna che fornisce energia per l’apertura della serratura anche quando le pile AA sono scariche (che hanno un’autonomia di 6/9 mesi). Insomma, non si rischia di rimanere chiusi fuori casa e in ogni caso l’app ci avverte per tempo quando le batterie si stanno scaricando. Al posto delle pile AA è possibile acquistare un pacco batterie al litio che è quindi ricaricabile.

Super offerta!!!

In occasione del prossimo Amazon Prime Day (dal 9 al 17 luglio 2024), sia sul sito di Amazon che su quello di SwitchBot potrai acquistare un gran numero di dispositivi di SwitchBot (Lock Pro compreso) con degli ottimi sconti che arrivano anche fino al 40%. Inoltre, dal 9 al 15 luglio puoi sfruttare un 5% ulteriore di sconto inserendo il codice promo 5OFFYCPDSB (anche in questo caso, valido sia su Amazon sia sul sito di SwitchBot). Insomma, un’occasione da non perdere!

Tecnologia

Blink presenta una videocamera compatta per uso interno ed esterno

La nuova Blink Mini 2 è dotata di notifiche intelligenti abilitate alla visione computerizzata, tra cui il rilevamento delle persone, un faretto LED integrato con visione notturna a colori, un campo visivo più ampio e una migliore qualità dell’immagine, il tutto racchiuso in un nuovo design compatto

La nuova videocamera Blink Mini 2 ha un design compatto e resistente alle intemperie e può essere installata all’interno o all’esterno con l’acquisto del nuovo alimentatore di corrente resistente alle intemperie di Blink.

Il dispositivo offre una migliore qualità dell’immagine in condizioni di scarsa illuminazione, un campo visivo più ampio e un faretto LED integrato per la visione notturna a colori, oltre alle funzioni di sicurezza intelligenti che i clienti Blink già conoscono e apprezzano, come l’audio bidirezionale, video HD nitidi e il rilevamento del movimento. Alimentato da un chip personalizzato, Blink Mini 2 utilizza la visione computerizzata (CV) sul dispositivo per supportare le notifiche intelligenti, compreso il rilevamento delle persone, disponibile con un piano di abbonamento Blink.

Il cuore di Blink Mini 2 è il chip personalizzato dell’azienda, progettato per offrire ai clienti dispositivi di qualità superiore a un prezzo accessibile. Il chip di Blink supporta molte delle funzioni principali di Mini 2, tra cui l’aggiunta del rilevamento delle persone abilitato dalla visione computerizzata. Grazie alle notifiche intelligenti e al rilevamento delle persone, i clienti possono ricevere avvisi solo quando viene rilevata una persona piuttosto che un animale o un oggetto.

Il design compatto di Blink Mini si rinnova

Blink Mini 2 conserva le stesse dimensioni, ma è ancora più potente grazie a un faretto LED integrato che consente la visione notturna a colori, un campo visivo più ampio e una migliore qualità dell’immagine. Novità di questa generazione è la resistenza alle condizioni esterne se il dispositivo è abbinato all’alimentatore di corrente resistente alle intemperie di Blink. Il design elegante di Mini 2 consente di collegare facilmente la telecamera ovunque sia necessario, dal tavolino vicino alla cuccia del cane alla grondaia del garage.

Costruita nel rispetto della privacy

Come per tutte le telecamere Blink, anche con Blink Mini 2 i clienti hanno il pieno controllo sulle impostazioni inerenti alla privacy. Attraverso l’app Blink, si possono personalizzare la privacy e le zone di attività, registrando solo ciò che desiderano ed escludendo aree, come strade trafficate adiacenti alla proprietà.Tutta l’elaborazione delle immagini avviene localmente sul dispositivo. I clienti Alexa possono utilizzare le Skills Alexa Blink Smarthome per collegare Mini 2 a un dispositivo Echo e ricevere avvisi, controllare la Live View on-demand, attivare e disattivare la telecamera e altro ancora.

Ancora più funzionalità con l’abbonamento Blink

Con un piano di abbonamento Blink, si possono sbloccare ulteriori funzioni come il rilevamento delle persone, la registrazione video nel cloud, fino a 60 giorni di cronologia video illimitata e l’accesso rapido per guardare i video non appena vengono registrati. I clienti possono anche trasmettere fino a 90 minuti di visione in diretta continua per sessione. I piani di abbonamento a Blink partono da 3 euro al mese o 30 euro all’anno per dispositivo. Blink Mini 2 è disponibile a partire da 39,99 euro. Per l’uso all’aperto, è possibile acquistare in bundle Blink Mini 2 con l’alimentatore di corrente resistente alle intemperie di Blink al prezzo di 49,98 euro.

Leggi anche: “Il pericolo arriva dalla webcam“

Tecnologia

La tecnologia nelle tessere della metro

Le carte trasporto servono a ridurre lo spreco di carta, velocizzare il transito dei passeggeri e semplificare i pagamenti, ma in Asia permettono anche di fare i micropagamenti

A Londra si chiama Oyster Card. A Tokyo Suica, a Hong Kong Octopus, a Parigi Navigo. A Milano Itinero. Sono le carte trasporti: economiche, con dimensioni di una carta di credito e un chip all’interno che consente di caricare il credito per i biglietti o l’abbonamento e che viene vidimata da lettori contactless sui tornelli all’entrata delle metropolitane o su delle paline su autobus e tram. Ogni giorno questa tecnologia viene usata da centinaia di milioni di persone con le diverse card. L’ambizione è quella di eliminare per sempre lo spreco di biglietti di carta e fare anche micropagamenti: pagare il caffè o comprare il giornale in metro. Tuttavia, la concorrenza dei bancomat a circuito aperto e delle app per smartphone ne sta rallentando lo sviluppo.

Tecnologia giapponese

L’invenzione delle card è giapponese e risale alla fine degli anni Ottanta. La prima grande applicazione operativa però è nata a Hong Kong nel 1993. Qui la società di trasporti MTR assieme alle società private Kowloon-Canton Railway, Kowloon Motor Bus, Citybus e Hong Kong-Yaumati Ferry decise di adottare la tecnologia sviluppata da Sony. L’obiettivo era unificare il sistema di pagamento di cinque operatori diversi e rendere fluido il passaggio di milioni di pendolari ogni giorno.

La carta della felicità

La tecnologia di base è stata sviluppata dalla multinazionale giapponese Sony e si chiama FeLiCa, “Felicity Card”. Basata su un sistema di crittografia dinamica che rende impossibile la falsificazione, la FeLiCa è un chip molto economico di tipo RFID-NFC passivo: viene alimentato con la corrente del lettore durante il passaggio e quindi non richiede batterie. Il trasferimento dati avviene in pochi centesimi di secondo ed è a prova di errore, anche perché, se non viene completato, la carta mantiene le informazioni precedenti. Dal 2016 il chip è integrato negli iPhone e Apple Watch e su molti telefoni Android. L’obiettivo che si era posto Sony era fornire una tecnologia che riducesse lo spreco di carta dei biglietti, semplificasse il passaggio dei viaggiatori rendendolo più veloce e unificasse in qualche modo i biglietti in città che hanno più gestori concorrenti, per esempio quelle giapponesi. Tokyo, che ha 290 fermate nei 310 km di metropolitana e oltre 600 treni di superficie senza contare le più di 20 mila fermate di autobus, utilizzava un sistema complesso per calcolare la tariffa di un biglietto per un viaggio che richiedeva l’uso di mezzi pubblici di aziende diverse. Adesso con una carta Suica, Pasmo o Icoca si può fare tutto senza bisogno di altro che un “tap” sugli appositi lettori.

Dal 2016 le carte trasporti entrano nei telefonini sotto forma di app ricaricabili direttamente dallo smartphone e si usano al posto delle card contactless per usare la metropolitana e i mezzi di superficie.

Un wallet per tutti

Il successo dello standard Fe-LiCa è dovuto anche a un altro fattore. Consente i micropagamenti nei bar e negozi vicini alle stazioni e funziona quindi da wallet, da borsellino elettronico. Utilizzando il credito caricato sulla card, infatti, in molti Paesi (ma non in Italia) si possono fare piccoli acquisti e i pendolari la utilizzano sempre più spesso al posto di contanti, bancomat e carte di credito.

Leggi anche: “Apple Pay consente di effettuarei pagamenti contactless con iPhone bloccati“

Articoli

Come fare foto belle con lo smartphone

Negli ultimi anni è lo smartphone ad essere uno degli strumenti migliori per immortalare i propri momenti indicabili, durante le vacanze e non solo. Gli smartphone sono tra gli strumenti migliori per riuscire a creare delle fotografie incredibili senza bisogno di un’attrezzatura professionale.

In che modo però si possono scattare delle foto meravigliose con un dispositivo mobile? Il primo passo è sicuramente scegliere il giusto smartphone. Devi acquistare un dispositivo che abbia telecamere di un alto livello che permettano di acquisire al meglio le immagini, di regolare l’esposizione, colori e tutte le caratteristiche che servono a ottenere risultati ottimali.

Se non hai un telefono che ti permette di fare foto davvero belle, trova il tuo nuovo smartphone a prezzi imbattibili comparando i modelli migliori del momento.

Ma vediamo in questa guida alcuni consigli fondamentali per elevare le tue fotografie da semplici snapshot a immagini memorabili.

1. Conosci le capacità del tuo smartphone

Prima di tutto, è importante conoscere le specifiche e le funzionalità della fotocamera del tuo smartphone. Molti dispositivi moderni offrono caratteristiche avanzate come la modalità ritratto, l’HDR (High Dynamic Range), zoom ottico, e capacità di scatto in formato RAW. Familiarizzando con queste opzioni, potrai sfruttarle al meglio in base alle situazioni.

2. Sfrutta la luce naturale

Uno degli elementi più importanti in campo fotografico è sicuramente quello della luce. La giusta esposizione alla luce permette di rendere un’immagine da banale a interessante. Ecco perché è molto importante riuscire a scattare le foto sfruttando appieno la luce naturale. Se vuoi degli scatti naturali mozzafiato, allora devi valutare di scattare le foto con il tuo smartphone poco dopo l’alba o prima del tramonto, quando la luce è morbida e calda. Evita invece scatti con la luce diretta del mezzogiorno, che può creare ombre dure e contrasti elevati.

3. Composizione e regola dei terzi

Una composizione equilibrata è fondamentale per una foto accattivante. Utilizza la regola dei terzi, immaginando la tua immagine divisa in nove parti uguali da due linee orizzontali e due linee verticali. Posizionare i soggetti lungo queste linee o nei loro punti di intersezione può aggiungere equilibrio e interesse alla tua foto. Molti smartphone offrono la possibilità di visualizzare una griglia sulla fotocamera per facilitare questo processo.

4. Esplora diverse prospettive

Non limitarti a scattare foto da una posizione eretta e frontale. Esplorare angolazioni diverse può dare una nuova vita alle tue immagini. Prova a scattare dal basso verso l’alto per conferire grandiosità a un soggetto, o dall’alto verso il basso per un effetto minimizzante. L’esperimento con diverse prospettive può rivelare dettagli e viste sorprendenti.

5. L’importanza della post-produzione

L’editing può trasformare una buona foto in un’immagine eccezionale. App come Lightroom, Snapseed, e VSCO offrono strumenti potenti per migliorare le tue foto direttamente dallo smartphone. Regola l’esposizione, il contrasto, la saturazione, e usa filtri con moderazione per mantenere un aspetto naturale. Ricorda, l’obiettivo dell’editing è migliorare la foto senza stravolgerla.

6. Attenzione al background

Uno sfondo caotico può distrarre dall’oggetto principale della foto. Cerca sfondi semplici o uniformi che mettano in risalto il tuo soggetto. A volte, spostarsi di pochi passi o cambiare angolazione può aiutare a evitare uno sfondo distrattivo e permette di trovare uno sfondo che complementi perfettamente il soggetto.

7. Usa la modalità manuale

Molti smartphone permettono di controllare manualmente impostazioni come ISO, velocità dell’otturatore, e apertura. Imparare a utilizzare la modalità manuale può darti un controllo maggiore sull’aspetto delle tue foto, permettendoti di essere creativo in situazioni di luce difficile o per ottenere effetti specifici.

8. Non dimenticare la regola della semplicità

A volte, meno è meglio. Una composizione semplice, con un unico soggetto chiaro e uno sfondo pulito, può essere incredibilmente potente. Cerca la bellezza nelle scene quotidiane e non complicare troppo la tua immagine. La semplicità può spesso tradursi in eleganza e impatto visivo.

9. Sperimenta e divertiti

Infine, il consiglio più importante è sperimentare e divertirsi con la fotografia. Prova nuove tecniche, esplora generi diversi, e non avere paura di fare errori. Ogni scatto è un’opportunità di apprendimento e ogni errore ti avvicina a capire cosa funziona per te.

Seguendo questi consigli, potrai migliorare le tue capacità fotografiche ma anche iniziare a vedere il mondo che ti circonda in modi nuovi e sorprendenti. Ricorda, l’attrezzo più importante in fotografia è l’occhio del fotografo; lo smartphone è semplicemente il mezzo per catturare momenti unici e creare delle foto meravigliose che si possano distinguere.

Tecnologia

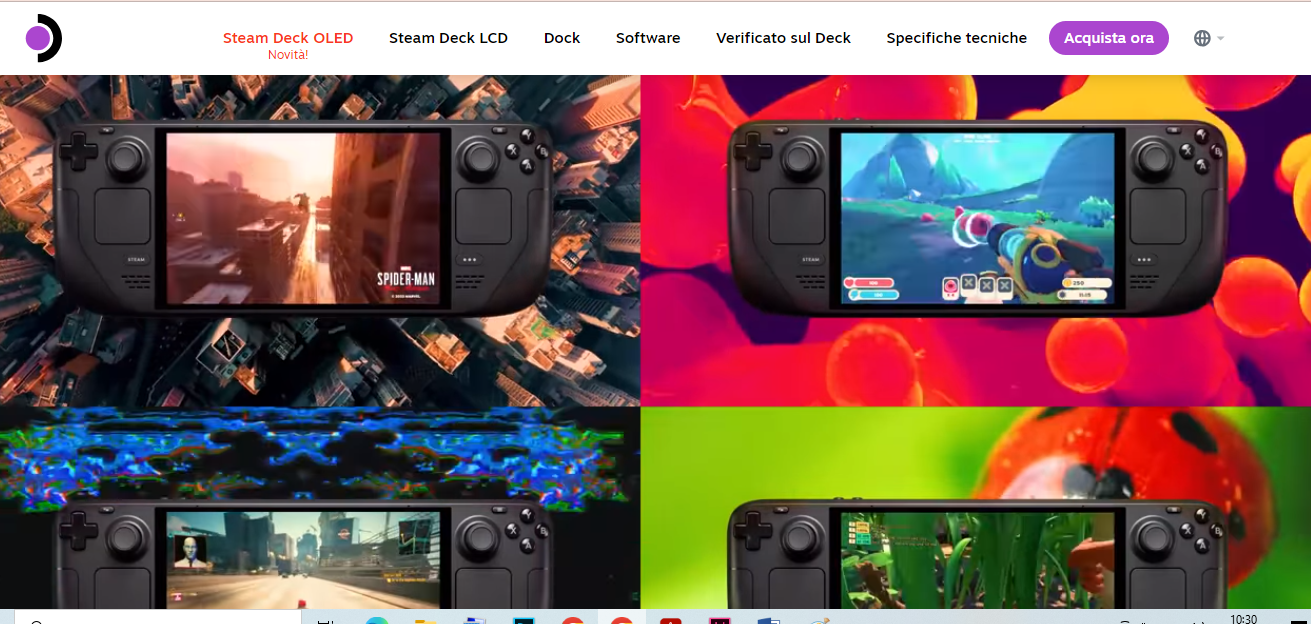

Steam Deck OLED è disponibile

Non è solo lo schermo a colpire in questa edizione del PC in formato console

Con questa uscita, Valve non propone una versione 2 della sua macchina da gioco handheld ma le novità introdotte la portano sicuramente a un livello superiore. La prima a colpire è ovviamente lo schermo OLED, che è più grande (7,4 pollici di diagonale invece di 7) malgrado le dimensioni del dispositivo restino invariate e il fatto che il nuovo Steam Deck pesi trenta grammi in meno del suo predecessore. L’OLED impiegato da Valve offre inoltre colori più vivaci e neri più profondi grazie ai pixel che emettono luce propria e un maggior contrasto come tipico di questa tecnologia. Inoltre, essendo stato sviluppato specificamente per i videogiochi, ha un’ottima resa in quest’area, con una gamma cromatica molto ampliata e movimenti migliorati. Introduce inoltre il supporto HDR (che consente di raddoppiare la luminosità del display) e alza la frequenza d’aggiornamento a 90 Hz. Il nuovo schermo consuma anche meno, il che consente, insieme a una batteria da 50 Whr invece dei 40 del modello precedente e a una APU più efficiente, di aumentare l’autonomia del 30-50%. Anche la reattività del touchscreen è superiore. Le migliorie, però, non si fermano qui.

Display eccellente, scaricamenti più veloci, maggiore autonomia e temperature più basse sono tra i punti di forza della nuova versione

Miglioramenti per APU e connettività

Dal punto di vista dei processori, come anticipato, la APU (acronimo di Accelerated Processing Unit) di AMD passa dal processo di produzione a 6nm da 7nm il che, anche se la potenza rimane la stessa, consente maggior efficienza. La memoria consiste ora in 16 GB di RAM LPDDR5 6400 anziché LPDDR5, il che comporta una maggiore velocità di trasferimento dei dati. Steam Deck OLED inoltre è passato dal Wi-Fi 5 al Wi-Fi 6E, che offre più banda e meno latenza, e dal Bluetooth 5.0 al 5.3. Possiamo quindi contare su scaricamenti fino a tre volte più rapidi e maggior stabilità. Anche lo spazio di archiviazione è notevolmente aumentato, passando dai modelli a 64 GB e 256 GB a quelli da 512 GB o 1 TB. Ci sono stati miglioramenti anche nei pulsanti analogici e nei trackpad. Il dettaglio in apparenza secondario di avere un cavo di ricarica più lungo (2,5 metri anziché 1,5) è inoltre molto comodo.

Una signora macchina

Anche se non è una rivoluzione, questo modello è un notevole passo avanti per chi desidera un PC che si può usare anche come una console ed è la scelta con il miglior rapporto qualità/prezzo in quest’area. Se i videogame sono una vostra passione, vale sicuramente il suo costo. Per chi invece è un giocatore occasionale può anche valer la pena di considerare i vecchi modelli, ora scontati a 369 € e 469 € fino a esaurimento scorte.

I modelli da 1 TB offrono una custodia con rivestimento rimovibile. Utile per i trasporti quando la protezione della custodia rigida intera non è essenziale

Leggi anche: “Steam: scoperta vulnerabilità che interessa oltre 100 milioni di utenti”

Tecnologia

Raspberry Pi 5 ai raggi X

Un salto in velocità e potenza per la scheda più amata dai maker

Dopo più di tre anni dall’uscita della Raspberry Pi 4 (giugno 2019) è stata rilasciata, per la gioia di molti maker, la nuova versione del mini PC che registra un salto di velocità e potenza, a un prezzo che sostanzialmente tiene il passo con l’inflazione.

Processore e scheda grafica rinnovati

Prima di tutto, la Raspberry Pi 5 offre un aumento da due a tre volte delle prestazioni della CPU rispetto alla Pi 4 grazie al processore Arm Cortex-A76 quad core a 64 bit che opera a 2,4 GHz, mentre il modello precedente aveva un Cortex-A72 a 1,5 GHz, portato a 1,8 GHz dall’aggiornamento del firmware. Anche il processore grafico ha visto un sostanziale miglioramento, con una GPU VideoCore VII a 12 core con caratteristiche aggiornate che lavora a 1 GHz e può portare a un aumento delle prestazioni della GPU di circa due o due volte e mezzo rispetto alla Pi 4. Il nuovo modello offre anche una doppia uscita di visualizzazione 4Kp60 su HDMI e un migliore supporto per la fotocamera grazie alla revisione del suo processore di segnale d’immagine.

La Pi 5 è dotata del processore Broadcom BCM2712 quad core Arm Cortex A76 a 2,4 GHz, che la rende fino a tre volte più veloce della Pi 4

Tanti miglioramenti su tutti i fronti

Per la prima volta, una Raspberry Pi di dimensioni standard utilizza un processore costruito internamente all’azienda. Il “southbridge” RP1 fornisce la maggior parte delle capacità di I/O della Raspberry Pi 5 e porta un notevole cambiamento nelle prestazioni e nelle funzionalità delle periferiche. L’ampiezza di banda USB aggregata è più che raddoppiata, per una maggiore velocità di trasferimento verso i drive UAS esterni e altre periferiche ad alta velocità. Le interfacce dedicate per telecamere e display MIPI a due corsie da 1 Gbps presenti nei modelli precedenti sono state sostituite da una coppia di ricetrasmettitori MIPI a quattro corsie da 1,5 Gbps, triplicando l’ampiezza di banda totale e supportando fino a due dispositivi. Anche le prestazioni di picco delle schede SD sono raddoppiate, grazie al supporto della modalità ad alta velocità SDR104 e, per la prima volta, la piattaforma espone un’interfaccia PCI Express 2.0 a corsia singola, fornendo il supporto per periferiche ad alta larghezza di banda. Ci sono anche molti altri miglioramenti, come la gradita aggiunta di un pulsante di accensione che, se premuto una volta, visualizza un menu di spegnimento/logout e, con una seconda pressione, attiva lo spegnimento sicuro. Non interrompe però l’alimentazione ed è simile allo standby.

Quanto costa: € 96,00 (versione da 4GB)

Sito Internet: Amazon

SPECIFICHE

Processore: Broadcom BCM2712 2,4 GHz quad core Arm Cortex A76 a 64 bit, con estensioni per la crittografia, 512 KB di cache L2 per core e 2 MB di cache L3 condivisa.

GPU: VideoCore VII che supporta OpenGL ES 3.1 e Vulkan 1.2.

Memoria: SDRAM LPDDR4X 4267 (4 GB e 8 GB).

Connettività: Wi-Fi® 802.11ac Dual-band Bluetooth 5.0 /Bluetooth Low Energy (BLE).

Connettori: Slot micro SD, doppia porta HDMI, 2 porte USB 3.0 2 USB 2.0, Gigabit Ethernet, 2 MIPI, GPIO a 40 pin

Leggi anche: “Aggiornato l’OS per il Raspeberry”

Tecnologia

I gadget segreti degli hacker

La valigetta del pirata contiene dispositivi hi-tech piccoli, anonimi e potenti, facilmente acquistabili anche su Amazon. Questo mese abbiamo selezionato…

RILEVATORE DI MICROSPIE

E CON LUI… NULLA SFUGGE!

Nell’era della protezione dei dati sensibili a ogni costo, il possesso di uno strumento come questo rivelatore di microspie e telecamere nascoste, è quasi una priorità, soprattutto per le aziende. Progettato per individuare una vasta gamma di dispositivi di sorveglianza, vanta un intervallo di frequenza di ricezione estremamente ampio, da 1MHz a 6,5GHz. Grazie a questa caratteristica, è in grado di identificare con rapidità dispositivi wireless come telecamere, trasmettitori VHF/UHF e dispositivi GSM/3G/4G. La sua capacità di rilevare sorgenti di segnale wireless e forti campi magnetici lo rende versatile per l’uso in una varietà di ambienti, dai privati agli uffici.

Quanto costa: € 49,99

Dove acquistarlo: su Amazon

GPS JAMMER

NASCONDI BENE LA TUA POSIZIONE

Questo piccolo dispositivo rientra tra i cosiddetti jammer. Ovvero un prodotto antitracciamento. In sostanza, si tratta di un meccanismo che combina tecnologia avanzata e design user-friendly ed è in grado di celare i segnali di posizionamento più comuni. Il cuore quindi è la sua capacità di nascondere simultaneamente i segnali GPS e BeiDou. Le dimensioni ridotte lo rendono integrabile in diversi ambienti veicolari. Un aspetto notevole è la sua compatibilità con un’ampia gamma di tensioni di alimentazione, da 12V a 24V, rendendolo adatto sia per automobili che per veicoli più grandi, come camion o autobus. Naturalmente, può essere collegato alla presa accendisigari. In definitiva un gadget perfetto per chi vuole rendersi irraggiungibile per qualche ora senza dover investire troppo denaro.

Quanto costa: € 19,40

Dove acquistarlo: su Amazon

WEBCAM COVER

AL RIPARO DA OCCHI INDISCRETI!

Una webcam cover è una soluzione semplice ma efficace per proteggere la propria privacy. Un piccolo accessorio, progettato per coprire la webcam di laptop, PC, smartphone e tablet, che offre un modo sicuro e discreto per prevenire accessi non autorizzati alla propria camera. Si distingue per il suo design ultra sottile, con uno spessore inferiore a quello di una carta di credito. È quasi invisibile una volta applicata, ma assicura anche che lo schermo del dispositivo possa essere chiuso completamente senza rischi di danneggiamento.

Quanto costa: € 4,99

Dove acquistarlo: su Amazon

Leggi anche: “I gadget segreti dell’hacker“

-

News3 anni ago

News3 anni agoHacker Journal 278

-

News7 anni ago

News7 anni agoAbbonati ad Hacker Journal!

-

Articoli2 anni ago

Articoli2 anni agoParrot Security OS: Linux all’italiana- La distro superblindata

-

Articoli3 anni ago

Articoli3 anni agoGuida: Come accedere al Dark Web in modo Anonimo

-

Articoli6 anni ago

Articoli6 anni agoSuperare i firewall

-

News4 anni ago

News4 anni agoLe migliori Hacker Girl di tutto il mondo

-

Articoli5 anni ago

Articoli5 anni agoCome Scoprire password Wi-Fi con il nuovo attacco su WPA / WPA2

-

News7 anni ago

News7 anni agoAccademia Hacker Journal