Articoli

WPA3: la Vulnerabilità arriva prima del Lancio

WPA, o Wi-Fi Protected Access, è uno standard progettato per autenticare i dispositivi wireless utilizzando il protocollo Advanced Encryption Standard (AES) e ha lo scopo di impedire agli hacker di intercettare i dati wireless. Il protocollo Wi-Fi Protected Access III (WPA3) è stato lanciato nel tentativo di ovviare alle carenze tecniche del protocollo WPA2 , che è stato a lungo considerato non sicuro e ritenuto vulnerabile a KRACK (Attacco di reinstallazione chiave).

In un documento di ricerca, soprannominato DragonBlood, i ricercatori hanno descritto due tipi di difetti di progettazione in WPA3: in primo luogo conducono agli attacchi di downgrade e i secondi ai canali di ricezione.

I ricercatori descrivono anche due attacchi – attacchi basati su cache (CVE-2019-9494 ) e basati su timing (CVE-2019-9494) – contro il metodo di codifica della password di Dragonfly che potrebbe consentire agli aggressori di eseguire un attacco su password, simile a un attacco di dizionario offline, per ottenere la password Wi-Fi.

- CVE-2019-9494: SAE cache attack against ECC groups (SAE side-channel attacks)

- CVE-2019-9495: EAP-PWD cache attack against ECC groups (EAP-PWD side-channel attack)

- CVE-2019-9496: SAE confirm missing state validation

- CVE-2019-9497: EAP-PWD reflection attack (EAP-PWD missing commit validation)

- CVE-2019-9498: EAP-PWD server missing commit validation for scalar/element

- CVE-2019-9499: EAP-PWD peer missing commit validation for scalar/element

Come proof-of-concept, i ricercatori hanno rilasciato i seguenti quattro strumenti separati su GitHub che possono essere utilizzati per replicare i risultati pubblicati sul documento.

Dragondrain, uno strumento in grado di verificare quale estensione di un Access Point è vulnerabile agli attacchi Dos contro l’handshake Dragonfly di WPA3.

Dragontime: uno strumento sperimentale per eseguire attacchi temporali contro l’handshake Dragonfly.

Dragonforce: uno strumento sperimentale che recupera le informazioni per il recupero dagli attacchi temporali ed esegue un attacco di partizionamento della password.

Dragonslayer: uno strumento che implementa attacchi contro EAP-pwd.

Articoli

Password sicure… e in cassaforte!

Sono tante. Troppe. E ricordarle tutte e praticamente impossibile. Ecco perché sono nati i password manager come KeePassX, un tool consigliato dal collettivo Anonymous

Considerato il numero di credenziali da ricordare oggigiorno, non basta avere una memoria di ferro. E non è certo saggio utilizzare una sola password per tutti i servizi e le applicazioni. Come risolvere il problema? Una soluzione è ricorrere a un software ad hoc, un password manager come KeePassX, che oltre a essere gratuito, è molto semplice da utilizzare e consente di memorizzare anche nomi utenti, indirizzi web, allegati e commenti. E come se non bastasse, offre anche una funzionalità utilissima dedicata alla sicurezza: la possibilità di creare password super sicure e lunghe.

Il programma

KeePassX è scaricabile dal sito del suo sviluppatore. Disponibile per Windows, MacOS X e Linux, è distribuito con licenza GNU General Public License e assicura un ottimo grado di sicurezza, dato che memorizza i dati crittografandoli con standard AES e Twofish, utilizzando chiavi a 256 bit. Caratteristica che ha spinto il collettivo Anonymous a segnalare KeePassX in quella che noi di HJ abbiamo definito “La cassetta degli attrezzi anticensura”. In sostanza, una serie di strumenti dedicati alla tutela della privacy e ad aggirare le limitazioni imposte all’Ucraina dal governo sovietico. Un kit di cui abbiamo parlato più volte in queste pagine.

L’utilizzo

KeePassX si presenta privo di fronzoli, con un’interfaccia grafica semplice e molto intuitiva. Ha un solo menu, dal quale è possibile creare velocemente dei database che contengano tutte le info necessarie per gli accessi a siti web, applicazioni, ecc. Per ciascuno di essi si possono anche impostare dei gruppi: delle sezioni che racchiudono le password divise per tipologia. Per esempio, tutti i codici di accesso alle caselle di posta elettronica o le chiavi per l’accesso ai siti di home banking. Infine, può anche essere impostata una password e una frase chiave generale. E forse è superfluo aggiungere che il file così creato può essere salvato su un supporto esterno, per tenerlo quindi lontano dalla Rete.

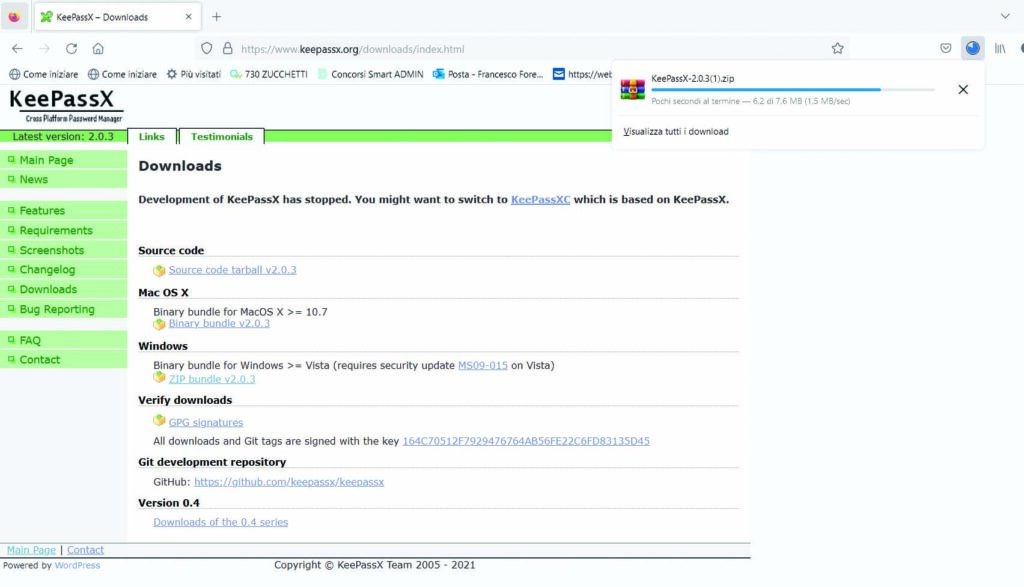

Download

Il primo passo è quello di collegarsi a questo indirizzo e recarsi nella sezione download. Da qui scaricate la versione che vi interessa. Noi abbiamo scelto quella per Windows. Attendiamo qualche istante e, dopo aver scompattato il file .rar scaricato, cliccate sull’applicazione KeePassX.

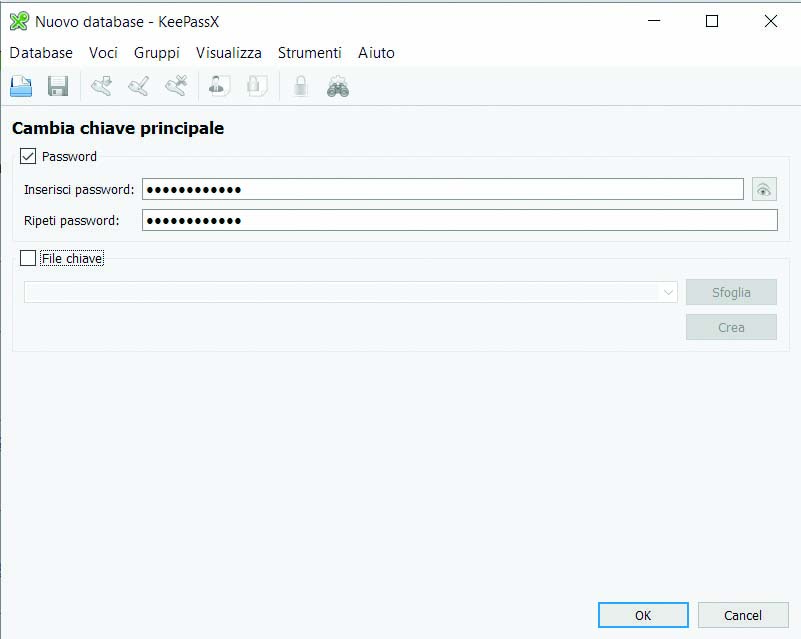

La password

Nella schermata principale che si apre cliccate sulla voce in alto a sinistra Database e scegliete Nuovo database. Inserite, a questo punto, una password sicura e, se volete, una frase chiave per garantire la protezione del database che state creando. Fatto ciò, selezionate il pulsante OK.

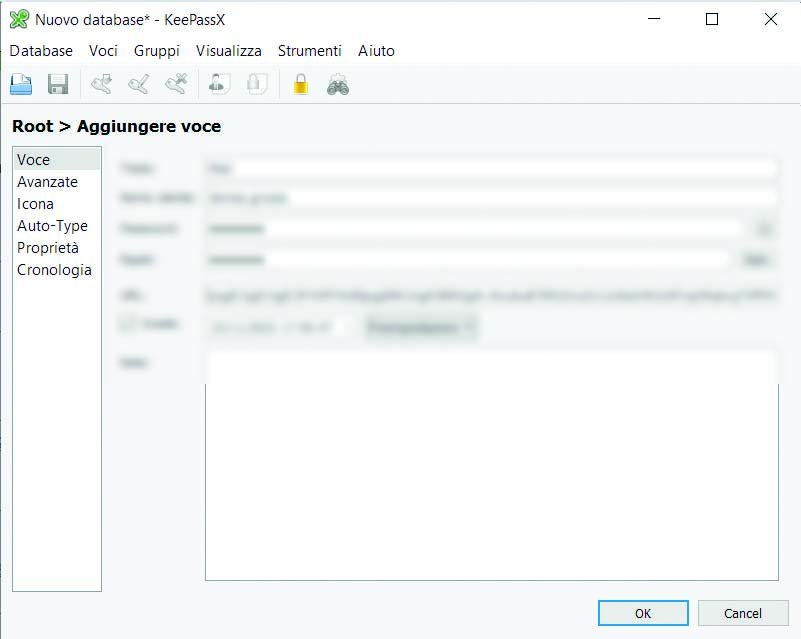

Le credenziali

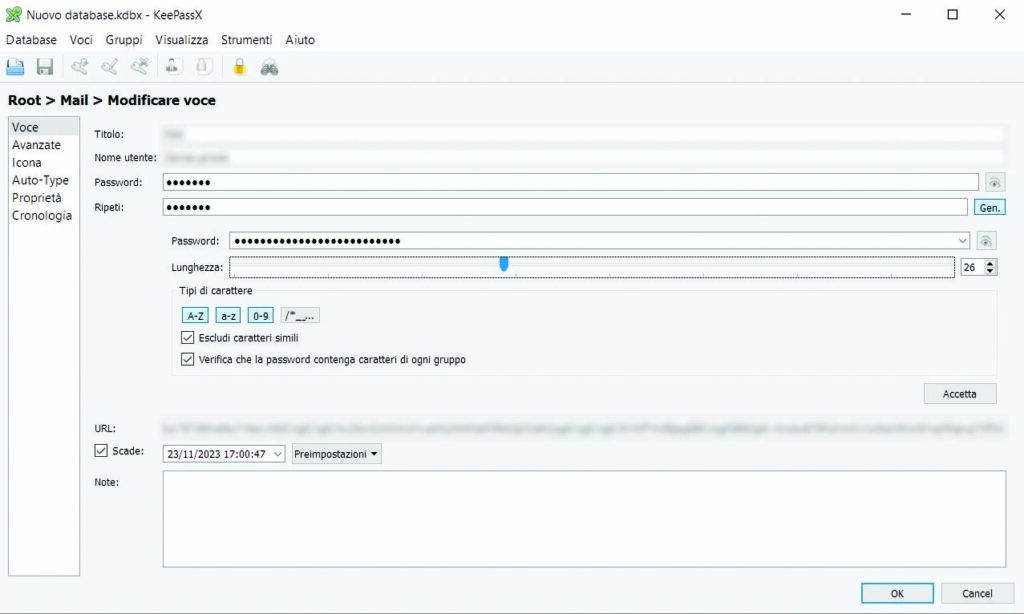

Cliccate su Aggiungi nuova voce dal menu Voce. Assegnate un titolo, inserite il nome utente, la password e, infine, riportate l’URL del sito di riferimento nell’apposito box. Come ultimo dato, impostate una data di scadenza per le credenziali appena inserite. Cliccate sul pulsante OK per terminare l’inserimento.

Tutte le altre

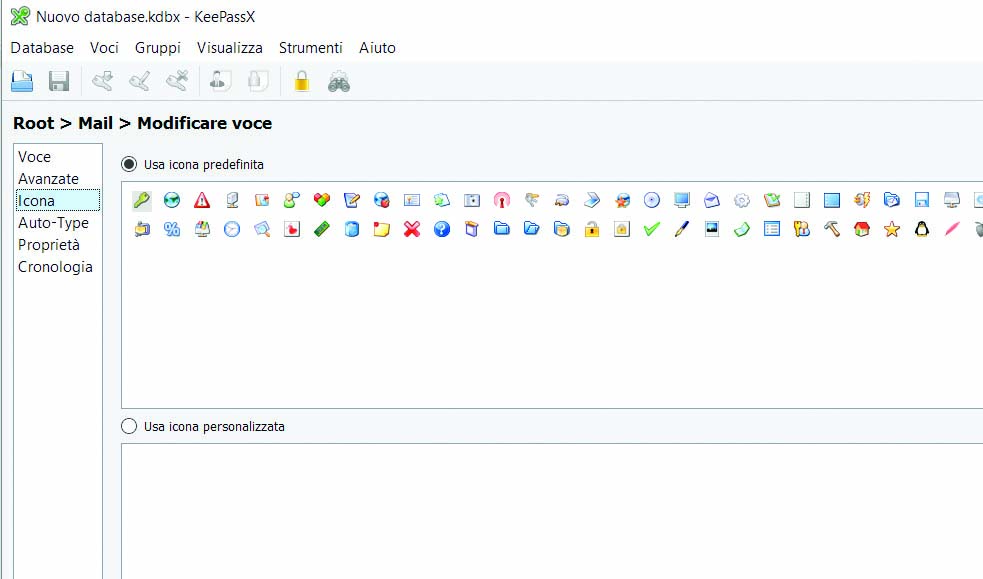

Ripetete il procedimento fatto al passo precedente e inserite tutte le credenziali che desiderate memorizzare. Ricordate poi che per ogni voce inserita potete scegliere un’icona che rappresenti il servizio di cui state salvando le credenziali e potete scegliere anche se abilitare o meno la funzione di autocompletamento Auto-Type.

Credenziali super sicure!

Se per una o più voci voleste impostare delle nuove password, potete anche generarle in maniera sicura attraverso il software stesso. Per farlo, una volta inserite le indicazioni riportate al passo precedente, cliccate sul tasto Gen, in alto a destra, e scegliete la lunghezza della password. Fatto ciò, spuntate i tipi di caratteri che intende utilizzare. Cliccate quindi sul tasto ACCETTA e poi, scegliete OK. Salvate il database cliccando sulla voce Salva database dal menu Database, in alto a sinistra.

Leggi anche: “WallEscape ruba le tue password”

*illustrazione articolo progettata da Freepik

Articoli

Public Cloud e cloud services per l’archiviazione dei dati: perché conviene

Ormai da decenni i cloud services rappresentano, sia per il privato che per le aziende, una risorsa indispensabile di grande utilità che, negli anni, ha offerto efficienza, vantaggi anche in termini di costi e massima sicurezza. In particolare, coloro che utilizzano i servizi cloud, sia Public Cloud che Private Cloud, beneficiano di questo sistema di archiviazione per gestire in modo più efficiente la propria attività, servire meglio i propri clienti e aumentare notevolmente i margini di profitto complessivi.

Il cloud computing è un termine che ha acquisito un uso diffuso negli ultimi anni. Con l’aumento esponenziale dell’utilizzo dei dati che ha accompagnato la transizione della società digitale nel 21° secolo, sta diventando sempre più difficile mantenere dati, informazioni, programmi e sistemi attivi e funzionanti sui server dei computer interni. La soluzione a questo problema è quella che esiste quasi da quando è nato Internet, ma che solo di recente ha ottenuto un’ampia applicazione: il Public Cloud.

Vantaggi dell’utilizzo del Public Cloud per privati e aziende

In effetti, la maggior parte delle persone utilizza già una varietà di servizi cloud senza nemmeno rendersene conto. Esistono infatti tante applicazioni basate su cloud attraverso cui gli utenti inviano ogni giorno i propri dati personali a un server ospitato nel cloud che archivia le informazioni per un successivo accesso. Questi servizi, oltre ad essere utili per uso personale, sono ancora più preziosi per le aziende che devono essere in grado di accedere a grandi quantità di dati tramite una connessione di rete online sicura. Vediamo allora nel dettaglio i vantaggi dell’utilizzo di un Public Cloud:

- Risparmio di tempo: una volta sul cloud, un facile accesso ai dati farà risparmiare tempo e denaro.

- Sicurezza: la maggiore sicurezza è data dalla crittografia dei dati trasmessi sulle reti e archiviati nei database. Utilizzando la crittografia, le informazioni sono meno accessibili dagli hacker o da chiunque non sia autorizzato a visualizzarle.

- Flessibilità: il Public Cloud offre una maggiore flessibilità in generale rispetto all’hosting su un server locale, anche in termini di larghezza di banda aggiuntiva o di ampiezza di storage.

- Mobilità: il Public Cloud consente l’accesso tramite smartphone e dispositivi mobili, in ogni luogo e in qualunque momento.

- Insight: con le informazioni archiviate in un Public Cloud, si possono facilmente implementare meccanismi di tracciamento e creare report personalizzati per analizzare l’intera organizzazione delle informazioni.

- Disaster recovery: i servizi basati su Public Cloud forniscono un rapido ripristino dei dati per tutti i tipi di scenari di emergenza, dai disastri naturali alle interruzioni di corrente.

Differenze tra Public Cloud e Private Cloud

Public Cloud e Private Cloud si differenziano innanzitutto per quanto riguarda l’accesso e la condivisione dei dati che, mentre per il primo sono assolutamente liberi, per il secondo sono limitati.

Inoltre la proprietà e il controllo di un Public Cloud fanno capo al provider del servizio cloud e gli utenti non hanno nessun controllo autonomo e anche la personalizzazione e la configurazione di un Public Cloud sono più limitate rispetto ad un Private Cloud. Infine, se l’utilizzo di un Private Cloud comporta costi eccessivi, specialmente in fase iniziale, i costi di un Public Cloud si fermano soltanto alle risorse utilizzate dall’utente e quindi sono decisamente molto più limitati e permissivi.

Una piattaforma cloud non fornisce solo risorse informatiche su richiesta connesse alla rete, ma offre anche uno storage flessibile assieme a strumenti per eseguire e automatizzare azioni, come distribuzioni, manutenzione o scalabilità durante i picchi di carico.

Oggi esistono anche soluzioni ibride che coniugano al meglio entrambe le tipologie di cloud per offrire la massima efficienza e usufruire dei benefici di ogni tipologia.

Applicazioni correlate al Public Cloud

Tra le tante applicazioni che utilizzano i cloud services, l’Intelligenza Artificiale e le soluzioni relative al quantum netbook offrono efficienza e utilità per ogni genere di progetto. Sviluppatori e data scientist trovano nei cloud services applicati a tal genere di servizi un accesso completamente sicuro e un utilizzo di gran lunga semplificato dei dati, dei framework di Intelligenza Artificiale e degli emulatori quantistici. Una soluzione cloud legata ai quantum notebooks consente di semplificare al massimo la gestione della sicurezza e delle operazioni di ingegneria e offre massima flessibilità e potenza andando oltretutto incontro ad ogni esigenza in termini di budget economico da investire.

Articoli

Scritte ASCII in un secondo

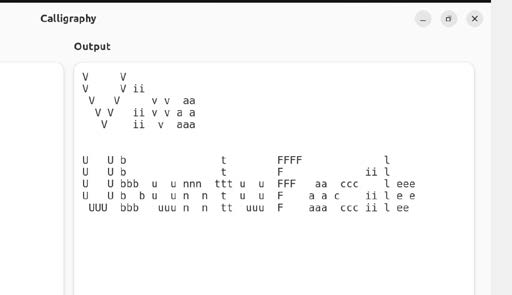

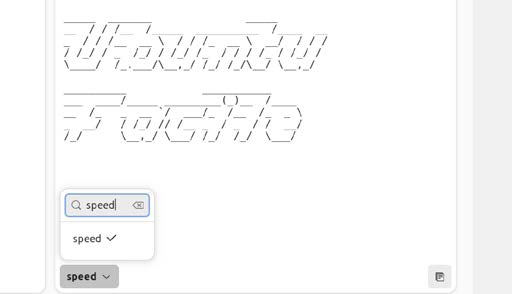

Usiamo i caratteri ASCII per creare grandi scritte grafiche dai nostri testi. Una semplice interfaccia e tanti stili a portata di click lo rendono davvero facilissimo!

Per le nostre conversazioni online e i nostri messaggi, è divertente poter creare scritte grafiche con i caratteri ASCII dai nostri testi, in modo da dare la massima incisività a frasi e parole con un simpatico gusto “retro“. Per farlo nei sistemi Linux, Ubuntu incluso, tipicamente si usa il programma da riga di comando Figlet, potente e ricco di opzioni. Il suo limite è che non è semplicissimo da usare, dato che lo stile delle nostre scritte si modifica con degli argomenti che dobbiamo ricordarci.

A risolvere il problema arriva Calligraphy, un’interfaccia grafica per pyfiglet, che è un’implementazione puramente in Python di Figlet. Facilissimo da usare, ci permette di scegliere gli stili da un menu a tendina e di applicarli istantaneamente alle nostre scritte per poi copiarle negli appunti e incollarle dove desideriamo. Risulta più essenziale di Figlet ma la praticità lo rende un’alternativa molto valida e immediata.

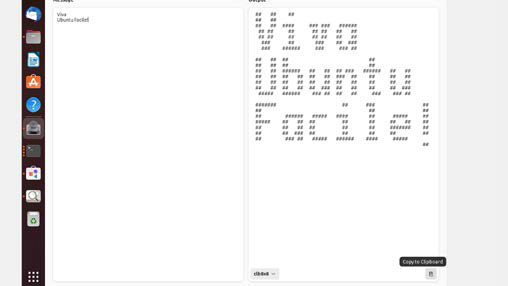

Facile e veloce. Una volta installato il programma da Flathub ci troviamo nella sua semplice interfaccia. Nel pannello a sinistra scriviamo il nostro messaggio e a destra vediamo l’output che possiamo copiare con l’icona in basso a destra.

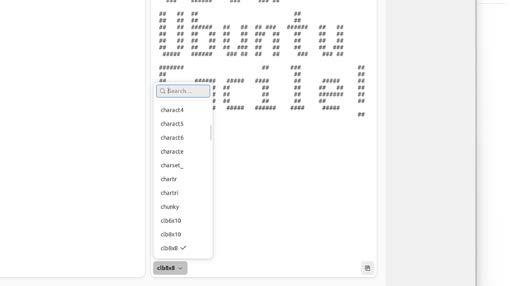

Scegliamo lo stile. Il menu a comparsa nel pannello dell’output ci permette di scegliere lo stile della nostra scritta. Non tutti sono leggibili come quelli della serie clb usata qui e proposta in diverse proporzioni tra altezza e larghezza dei caratteri.

Tanta scelta. Ci sono però varie alternative tra cui scegliere. Molto leggibili, per esempio, sono arrows, small e basic, mentre per le scritte a effetto ci sono alphabet (nella foto) e poison. Quando selezioniamo uno stile è subito applicato

Ricerca. Nel menu a comparsa possiamo anche scrivere il nome di uno stile per cercarlo direttamente, il che ci sarà utile quando avremo i nostri preferiti. Attenzione: non sempre il programma mette automaticamente le interruzioni di riga.

*illustrazione articolo progettata da Freepik

Articoli

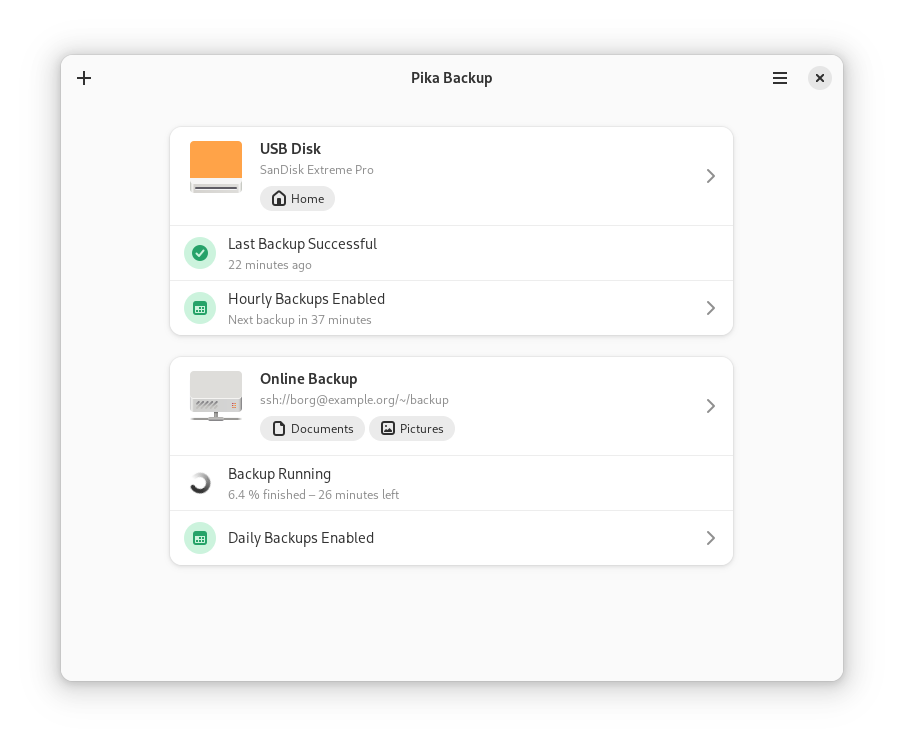

Metti i tuoi dati al sicuro

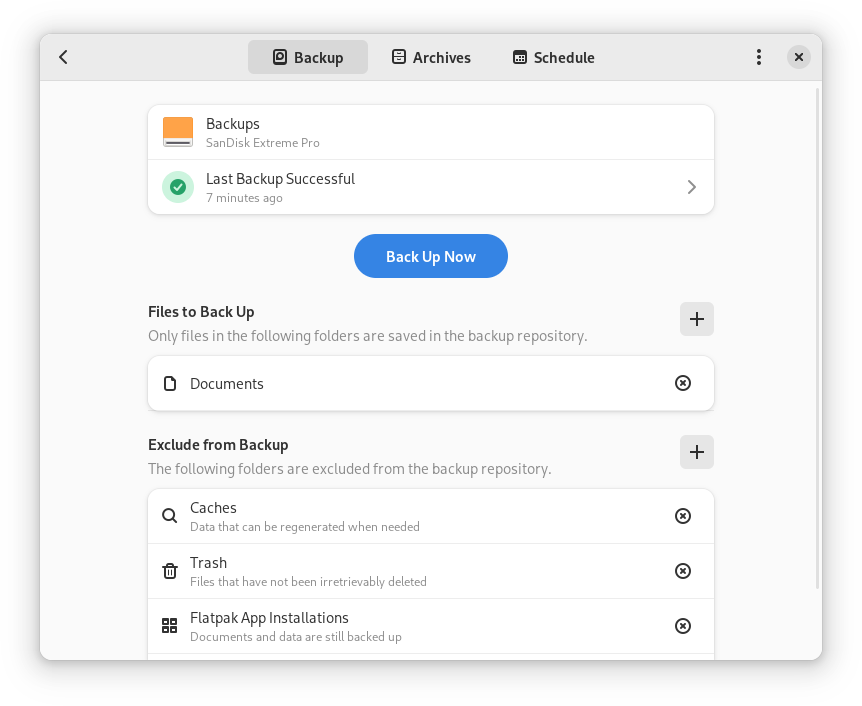

Ecco il tool che ti permette di creare backup in maniera semplice e veloce: basta collegare la propria unità USB e lasciare che sia il software a occuparsi del resto

Abbiamo parlato molte volte dell’importanza dei backup e per quelli dei vostri dati personali (come foto, video, documenti, ecc.) questa è una soluzione facile da usare e pratica. Il suo slogan è infatti “Inserite la vostra unità USB e lasciate che il Pika faccia il resto per voi” (il pika da cui il programma prende il nome è un piccolo mammifero che assomiglia un po’ a un coniglietto). Pika vi permette di creare backup in locale (come con la citata unità USB o con un NAS) e in remoto (per esempio sul cloud), di impostare una pianificazione per fare copie di sicurezza regolari e di crittografarle.

Dato che sfrutta la deduplicazione, ossia salva gli archivi in modo che solo i dati nuovi e modificati rispetto all’ultimo backup occupino ulteriore spazio su disco, consente di risparmiare tempo e memoria. Ogni backup eseguito crea un archivio ed è possibile elencare quelli presenti e sfogliarne il contenuto. Una volta trovato ciò che vi serve, potete ripristinarlo da lì. Per creare i backup, Pika utilizza BorgBackup e i suoi repository di salvataggio sono accessibili anche con questa solida utility da riga di comando. BorgBase supporta inoltre lo sviluppo di Pika Backup. Il loro servizio è specializzato per l’uso con BorgBackup e offre funzioni di sicurezza come i repository append-only (che consentono solo l’aggiunta di nuovi dati, impedendo la modifica o la cancellazione di quelli esistenti) e l’autenticazione a due fattori. Potete ottenere 10 GB di spazio di archiviazione gratuito su borgbase.com. Pika si può installare facilmente da Flathub e vale la pena di provarlo per gestire in modo pratico le proprie copie di archiviazione. Ecco il link per il download.

L’interfaccia semplice offre opzioni essenziali ma utili e permette di programmare i backup, gestire gli archivi ed escludere cartelle al salvataggio

Leggi anche: “Qnap risolve i bug critici del backup dei NAS“

Articoli

Il codice a barre ha 50 anni…

Nato per la logistica nelle fabbriche e per i supermercati, oggi il barcode è lo strumento più importante per legare il mondo digitale a quello fisico

Noto come codice a barre, questo strumento grafico è uno dei più diffusi sul nostro pianeta per la comunicazione di dati. L’etichetta composta da barre verticali di spessori diversi ha compiuto 50 anni da poco ed è più usato che mai, anche nel mondo digitale, grazie ai nuovi formati creati per codificare più informazioni e consentire, ad esempio, di accedere a siti web senza bisogno di trascrivere lunghi indirizzi http, o gestire e tracciare il flusso delle merci. Il barcode è, insomma, il più importante “ponte” tra mondo fisico e digitale.

La storia del codice a barre

Il “barcode” o “codice a barre” è nato negli Usa. La data di nascita ufficiale è il 3 aprile 1973, quando è stato adottato come standard operativo per le aziende che operavono nel settore del largo consumo. È il momento in cui nei prodotti venduti nei supermercati è comparsa l’etichetta con le barrette di spessore diverse, che codificano ciascuna tipologia di prodotto e permettono una gestione più rapida del magazzino e delle casse, grazie ai lettori ottici. Oggi è adottato in 116 Paesi con la dizione di standard GS1 ed è applicato su più di un miliardi di tipi di prodotti. In realtà l’idea di creare un sistema capace di leggere una serie di barre stampate con forte contrasto (tipicamente nero su bianco) era precedente: è stata brevettata nel 1952 da due americani, Norman Joseph Woodland e Bernard Silver, che si erano ispirati al codice Morse con l’obiettivo di leggere delle informazioni codificate in modo veloce e automatico.

Le prime applicazioni

Prima delle merci nei supermercati, i codici a barre venivano utilizzati ad esempio sui vagoni ferroviari nel Regno Unito e negli Stati Uniti per gestire la logistica dei grandi scali merci dove ogni giorno passano migliaia di vagoni. Un ingombrante lettore posto all’entrata di uno scalo merci, infatti, registrava il passaggio dei vagoni e informava automaticamente il capostazione. Oltre alla logistica, però, il barcode è entrato nelle fabbriche a partire dagli anni Sessanta, soprattutto nel settore automobilistico, in quel periodo in rapida espansione. Il codice a barre identificava automaticamente le parti delle auto (trasmissione, cambio, semiassi) e le smistava nella catena di montaggio.

I codici a barre oggi

Negli ultimi anni il barcode è diventato lo strumento fondamentale per la logistica planetaria. È l’etichetta che permette di identificare e tracciare qualsiasi cosa: merci, pacchetti comprati su Amazon, lettere, prodotti trasportati dalle Poste o dai private, come DHL e UPS. Solo l’eCommerce, ogni giorno, legge più di trecento miliardi di etichette per movimentare all’incirca 150 miliardi di prodotti e pacchetti. I barcode, però, sono utilizzati anche per altri scopi: dai menu dei ristoranti (che vengono letti tramite il telefonino) agli apparecchi medicali che devono essere sempre tracciabili. Non c’è settore in cui, da qualche parte, non sia presente un piccolo barcode. Che non è sempre composto da colonne, ma può assumere anche altre forme, come le matrici dei QR Code.

Il futuro si chiama GS1 DataMatrix, Nei prodotti per la grande distribuzione sta facendo la sua comparsa un nuovo codice a barre a matrice che sostituirà quello tradizionale nel 2025. Il vantaggio è che contiene più informazioni e permette di conoscere il numero di serie, la data di scadenza e il lotto di un prodotto. Inoltre è più piccolo e resistente, occupando così meno spazio sulle confezioni.

Leggi anche: “La truffa parte da un QR Code”

*illustrazione articolo progettata da Freepik

Articoli

I gadget segreti degli hacker

La valigetta del pirata contiene dispositivi hi-tech piccoli, anonimi e potenti, facilmente acquistabili anche su Amazon. Questo mese abbiamo selezionato…

FOCKET WIFI WUD INJECTOR

OCCHIO, NON E’ UNA TASTIERA

A prima vista, questo dispositivo si presenta come una comune pendrive USB, ma sotto questa facciata nasconde una capacità ben più sofisticata: emula una tastiera e invia sequenze di tasti pre-programmate al computer non appena viene collegata. Il concetto che sta alla base di un dispositivo USB RUBBER DUCKY, infatti, è quello di sfruttare la “fiducia” implicita che i sistemi operativi ripongono nei dispositivi di input, come tastiere, appunto. Non appena collegata, il sistema riconosce il dispositivo come una periferica legittima, permettendo l’esecuzione

di comandi a livello di sistema. La programmazione si basa su un linguaggio di scripting semplice ma potente.

Quanto costa: € 70,43

Dove acquistarlo: su Amazon

CHIAVE DI SICUREZZA NFC YUBICO

PROTEGGI I TUOI ACCOUNT

Trasforma qualsiasi login in un accesso a due fattori: è la caratteristiche di questo dispositivo. La sua praticità e portabilità lo rendono ideale da portare sempre con sé. Per usare questa chiave di sicurezza, basta collegarla tramite porta USB-A o avvicinarla a un dispositivo con NFC per completare l’autenticazione.

È una chiave che vanta una compatibilità estesa, supportando servizi come Google e Microsoft, oltre a numerosi gestori di password e altre piattaforme diffuse. È compatibile con sistemi operativi come Windows, macOS, ChromeOS e Linux.

Quanto costa: € 30,50

Dove acquistarlo: su Amazon

MINI REGISTRATORE VOCALE

UNA SPIA A DISTANZA

Con un design compatto (12.4 x 11.1 x 5.6 cm) e un peso leggero di soli 194 grammi, questo dispositivo funge da microspia GSM avanzata. È sufficiente effettuare una chiamata per attivare l’ascolto dell’ambiente circostante. Dotato di una funzionalità che gli permette di richiamare automaticamente alla rilevazione di suoni, è in grado di catturare audio nitido fino a 15 metri di distanza. Offre una notevole durata di registrazione (72 ore) e si avvale della tecnologia GPS integrata per una localizzazione precisa.

Quanto costa: € 229,00

Dove acquistarlo: su Amazon

Leggi anche: “I gadget dell’hacker“

Articoli

Dite stop al tracciamento

Grazie a un’estensione per il browser, proteggerete la vostra privacy e l’invasione operata dalla pubblicità. Ecco come funziona

Privacy Badger è un’estensione per browser sviluppata dall’Electronic Frontier Foundation (EFF), un’organizzazione non profit impegnata nella difesa della privacy e dei diritti digitali degli utenti. L’obiettivo principale è quello di impedire il tracciamento online non desiderato e proteggere la privacy durante la navigazione.

COME FUNZIONA

Disponibile per diversi browser, tra cui Chrome e Firefox, si occupa di bloccare i cosiddetti tracker. In sostanza, quando si naviga su un sito, l’estensione analizza gli elementi della pagina e rileva i tentativi di tracciamento di terze parti, come cookie e script. Le frena e impedisce loro di raccogliere dati sulle attività online. Interessante è l’apprendimento automatico. Ciò significa che impara dalle interazioni con i siti web nel tempo, adattandosi ai comportamenti e alle preferenze. Per esempio, se si visita regolarmente un sito che utilizza un servizio di tracciamento legittimo, Privacy Badger imparerà a non bloccare quel particolare elemento, garantendo così una navigazione fluida.

PERSONALIZZAZIONE

L’estensione offre un livello di protezione della privacy personalizzabile. Dopo l’installazione, inizia subito a bloccare gli elementi di tracciamento che rileva. Tuttavia, dà anche all’utente la possibilità di modificare le impostazioni di blocco in base alle proprie preferenze: è possibile decidere di consentire il tracciamento su un determinato sito o bloccarlo oppure di visualizzare la lista dei siti web visitati e gli elementi di tracciamento bloccati per ciascun di essi e rimuovere il blocco, giusto per fare qualche esempio.

Vediamo come bloccare i tracker con un clic del mouse

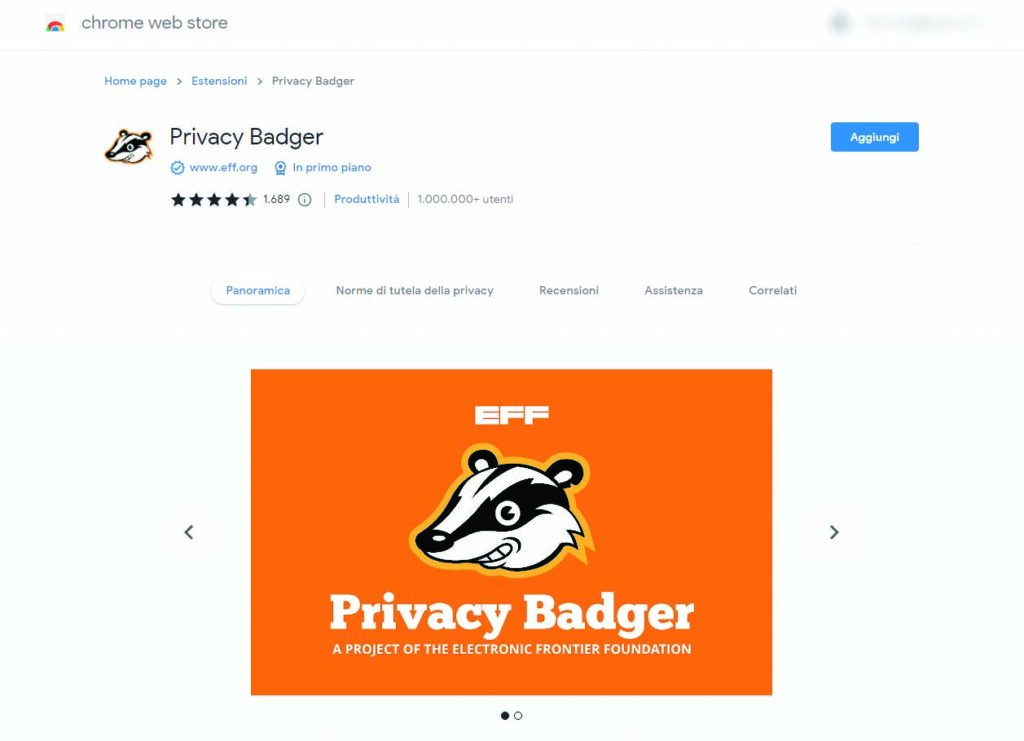

L’estensione

Collegatevi sul chrome web store all’indirizzo https://chrome.google.com/webstore/category/extensions. Se utilizzate Firefox, invece, andate su https://addons.mozilla.org/it/firefox/extensions/. Cercate “privacy badger” nell’apposito campo di ricerca e cliccate sul primo risultato.

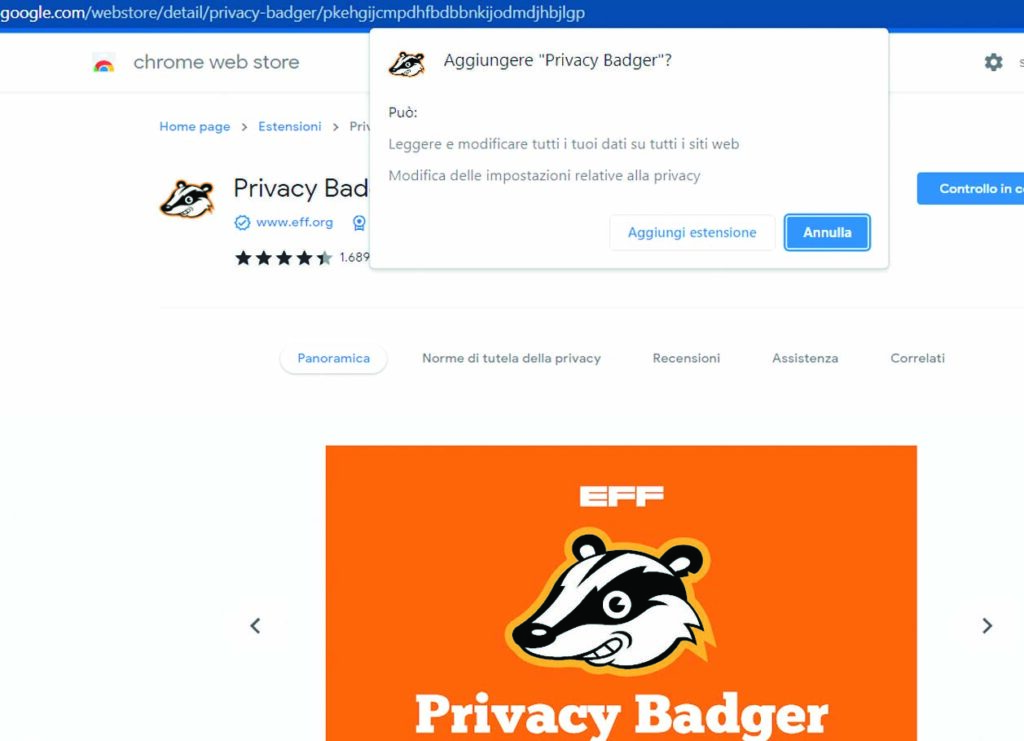

Installazione

Selezionate il pulsante azzurro Aggiungi e, subito dopo, Aggiungi estensione. Una finestra pop-up vi avviserà della corretta installazione. Cliccateci su. Vi si aprirà una finestra del browser con il sito di benvenuti e un messaggio “Grazie per aver installato Privacy Badger!”.

Il primo blocco

Riavviate il browser e accedete a un sito qualsiasi: per esempio, il portale de La Stampa. Cliccate sul simbolo del puzzle in alto a destra nella barra degli indirizzi e selezionate l’estensione appena installata. Un primo messaggio vi avvisa che sono stati bloccati ben 23 potenziali tracker.

Questo sito no!

Da questa prima finestra avete già la possibilità di non utilizzare, e quindi di disattivare, Privacy Badger per il sito che state visitando. Per farlo, ovviamente, basta cliccare sul pulsante Disattiva per questo sito. Esiste anche la possibilità di inviare una segnalazione alla EFF per Sito malfunzionante.

Semaforo rosso

Cliccando sulla freccia che punta verso il basso, si aprirà un menu con tutti i tracker bloccati, quelli che lasciano sono dei cookie e quelli che non sono stati fermati. Per consentire, fermare o accettare solo i cookie, vi basta spostare le levette da destra a sinistra, o viceversa.

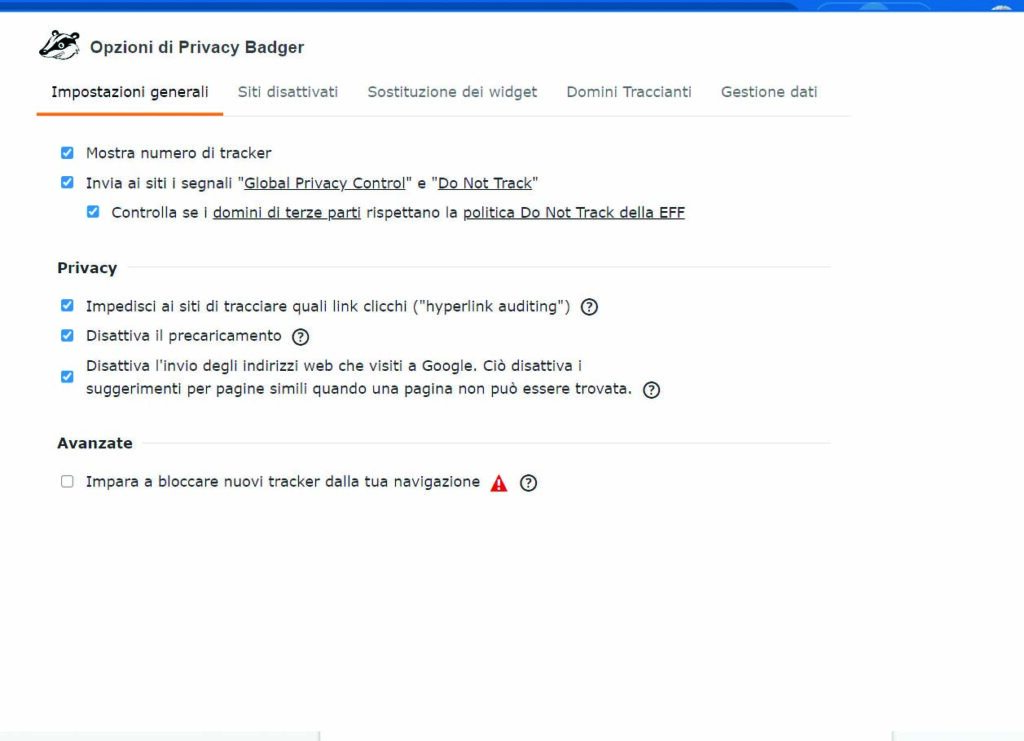

Impostazioni avanzate

Cliccando sul menu delle impostazioni, avrete la possibilità di personalizzare Privacy Badger. Troverete la possibilità di impedire ai siti di tracciare i link cliccati, di vietare a Google di registrare i siti visitati, di consultare i siti disattivati, i domini tracciati e tanto altro.

-

News3 anni ago

News3 anni agoHacker Journal 276

-

News7 anni ago

News7 anni agoAbbonati ad Hacker Journal!

-

Articoli1 anno ago

Articoli1 anno agoParrot Security OS: Linux all’italiana- La distro superblindata

-

Articoli3 anni ago

Articoli3 anni agoGuida: Come accedere al Dark Web in modo Anonimo

-

Articoli6 anni ago

Articoli6 anni agoSuperare i firewall

-

News4 anni ago

News4 anni agoLe migliori Hacker Girl di tutto il mondo

-

Articoli5 anni ago

Articoli5 anni agoCome Scoprire password Wi-Fi con il nuovo attacco su WPA / WPA2

-

News7 anni ago

News7 anni agoAccademia Hacker Journal