News

Il gruppo hacker GALLIUM attacca le reti di telecomunicazione

Microsoft ha emesso un avviso in merito ai nuovi gruppi chiamati GALLIUM che attaccano i fornitori di telecomunicazioni sfruttando le vulnerabilità dei servizi di Internet in WildFly / JBoss.

Inizialmente, gli aggressori utilizzano exploit disponibili pubblicamente per attaccare i servizi di Internet per ottenere l’accesso nella rete di target, in seguito utilizza gli strumenti e le tecniche comuni per rubare le credenziali della rete per spostarsi ulteriormente in profondità.

Secondo la ricerca Microsoft , GALLIUM ha fatto uso di una versione modificata del Poison Ivy RAT . Questi RAT e la shell Web di China Chopper costituiscono la base del toolkit di GALLIUM per mantenere l’accesso a una rete di vittime.

IOC

asyspy256[.]ddns[.]net Domain hotkillmail9sddcc[.]ddns[.]net Domain rosaf112[.]ddns[.]net Domain cvdfhjh1231[.]myftp[.]biz Domain sz2016rose[.]ddns[.]net Domain dffwescwer4325[.]myftp[.]biz Domain cvdfhjh1231[.]ddns[.]net Domain 9ae7c4a4e1cfe9b505c3a47e66551eb1357affee65bfefb0109d02f4e97c06dd Sha256 7772d624e1aed327abcd24ce2068063da0e31bb1d5d3bf2841fc977e198c6c5b Sha256 657fc7e6447e0065d488a7db2caab13071e44741875044f9024ca843fe4e86b5 Sha256 2ef157a97e28574356e1d871abf75deca7d7a1ea662f38b577a06dd039dbae29 Sha256 52fd7b90d7144ac448af4008be639d4d45c252e51823f4311011af3207a5fc77 Sha256 a370e47cb97b35f1ae6590d14ada7561d22b4a73be0cb6df7e851d85054b1ac3 Sha256 5bf80b871278a29f356bd42af1e35428aead20cd90b0c7642247afcaaa95b022 Sha256 6f690ccfd54c2b02f0c3cb89c938162c10cbeee693286e809579c540b07ed883 Sha256 3c884f776fbd16597c072afd81029e8764dd57ee79d798829ca111f5e170bd8e Sha256 1922a419f57afb351b58330ed456143cc8de8b3ebcbd236d26a219b03b3464d7 Sha256 fe0e4ef832b62d49b43433e10c47dc51072959af93963c790892efc20ec422f1 Sha256 7ce9e1c5562c8a5c93878629a47fe6071a35d604ed57a8f918f3eadf82c11a9c Sha256 178d5ee8c04401d332af331087a80fb4e5e2937edfba7266f9be34a5029b6945 Sha256 51f70956fa8c487784fd21ab795f6ba2199b5c2d346acdeef1de0318a4c729d9 Sha256 889bca95f1a69e94aaade1e959ed0d3620531dc0fc563be9a8decf41899b4d79 Sha256 332ddaa00e2eb862742cb8d7e24ce52a5d38ffb22f6c8bd51162bd35e84d7ddf Sha256 44bcf82fa536318622798504e8369e9dcdb32686b95fcb44579f0b4efa79df08 Sha256 63552772fdd8c947712a2cff00dfe25c7a34133716784b6d486227384f8cf3ef Sha256 056744a3c371b5938d63c396fe094afce8fb153796a65afa5103e1bffd7ca070 Sha256 TrojanDropper:Win32/BlackMould.A!dha Signature Name Trojan:Win32/BlackMould.B!dha Signature Name Trojan:Win32/QuarkBandit.A!dha Signature Name Trojan:Win32/Sidelod.A!dha Signature Name

News

KDE Neon 6 è disponibile!

KDE neon è stato aggiornato con KDE Frameworks 6, Plasma 6 e con tutte le applicazioni di KDE Gear 24.02 ed è pieno di novità

KDE neon 6, costruito sulle fondamenta stabili dell’ultima versione di Ubuntu LTS, entra in scena con KDE Plasma 6. Questa versione introduce una pletora di miglioramenti, tra cui il supporto per HDR (High Dynamic Range) e Qt 6. Il rinnovamento del tema Brezza, insieme alle nuove impostazioni, migliora l’esperienza dell’utente offrendo un’interfaccia più elegante e intuitiva. KDE Neon 6 è pensato non solo per l’uso quotidiano ma anche per gli ambienti di produzione, offrendo il kernel Linux 6.5 e Wayland di default.

Il nuovo sfondo, che vede il sole di giorno e una cometa la notte, è bello ma, se volete cambiarlo, ora potete farlo anche dalle impostazioni di sistema

Novità da Plasma 6

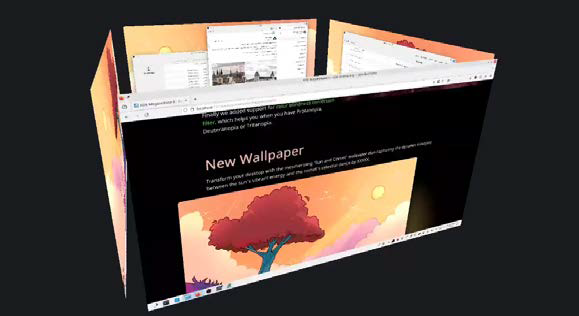

KDE Plasma 6 presenta diverse caratteristiche volte a migliorare l’esperienza desktop. L’applicazione Discover si arricchisce di una sezione dedicata a novità e aggiornamenti, aiutandovi a stare al passo con il vivace ecosistema delle applicazioni Linux. I pannelli fluttuanti diventano una caratteristica predefinita, aggiungendo un tocco moderno all’interfaccia utente. Inoltre, un’area di intestazione colorata aiuta a distinguere facilmente le finestre attive, migliorandone ulteriormente l’usabilità. Il commutatore di attività offre ora una visualizzazione a griglia di miniature, fornendo indicazioni visive che migliorano l’efficienza del multitasking. L’inclusione di un menu dedicato agli sfondi nelle impostazioni indica inoltre l’attenzione alla personalizzazione, confermata da altre funzioni che consentono di adattare facilmente il proprio desktop alle esigenze personali. Con questa uscita arrivano anche il supporto per i cursori hardware sulle GPU Nvidia, un nuovo comportamento predefinito di doppio clic per aprire file/cartelle e numerosi altri miglioramenti volti a migliorare l’esperienza utente complessiva. Neon 6 e Plasma 6 rappresentano un monumentale avanzamento per la comunità di KDE, con l’enfasi sul design incentrato sull’utente e sulle funzionalità all’avanguardia. Non solo consolidano la posizione di KDE nel mondo Linux, ma stabiliscono anche un nuovo punto di riferimento per ciò che gli utenti possono aspettarsi da un ambiente desktop.

Due anni dopo la rimozione dell’effetto cubo in KWin, è stato reintegrato, offrendo un modo accattivante per visualizzare e scegliere più desktop su Plasma

Leggi anche: “KDE Plasma 6 in arrivo”

News

Malware per il mobile banking in crescita

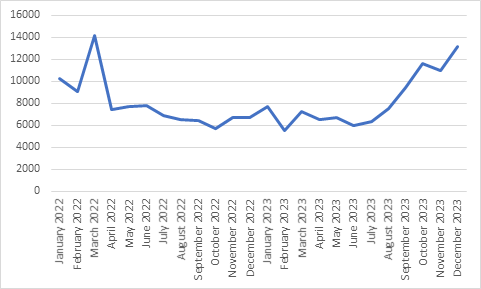

Secondo Kaspersky negli ultimi 12 mesi si è registrato un aumento significativo di malware per il mobile banking e di phishing legato alle criptovalute

Il Financial Threat Report per il 2023 pubblicato da Kaspersky fornisce un’analisi dettagliata dell’evoluzione delle minacce informatiche nel settore finanziario. Secondo il report, negli ultimi 12 mesi c’è stato un notevole aumento del numero di utenti che hanno incontrato trojan bancari mobili, con un incremento del 32% degli attacchi agli utenti Android rispetto al 2022. Il trojan bancario più diffuso è stato Bian.h, responsabile del 22% di tutti gli attacchi Android. Geograficamente, Afghanistan, Turkmenistan e Tagikistan hanno registrato la percentuale più alta di utenti colpiti da trojan bancari, mentre la Turchia si è posizionata al primo posto per gli attacchi di malware nel mobile banking, con circa il 3% di utenti colpiti (2,98%).

Numero di utenti Android colpiti da malware bancario al mese, 2022-2023

Nel 2023, nonostante un calo dell’11% nel numero di utenti colpiti da malware per PC nell’ambito finanziario, Ramnit e Zbot hanno dominato con oltre il 50% degli attacchi. Gli utenti privati sono stati il bersaglio principale, rappresentando il 61,2% di tutti gli attacchi.

Il phishing finanziario ha confermato la sua rilevanza nel 2023, rappresentando il 27,32% di tutti gli attacchi di phishing a utenti aziendali e il 30,68% a utenti privati. Gli e-shop sono stati la principale esca, coinvolgendo il 41,65% dei casi di phishing finanziario. Inoltre, il phishing di PayPal ha costituito il 54,78% delle pagine di phishing indirizzate agli utenti dei sistemi di pagamento elettronico.

Il phishing legato alle criptovalute ha registrato una crescita del 16% su base annua, con 5,84 milioni di rilevamenti nel 2023 rispetto ai 5,04 milioni del 2022. Gli e-shop sono risultati essere il principale bersaglio, rappresentando il 41,65% di tutte le pagine di phishing finanziario. Amazon è stato il negozio online più imitato (34%), seguito da Apple (18,66%) e Netflix (14,71%). PayPal è stato il sistema di pagamento più frequentemente attaccato, coinvolto nel 54,73% degli attacchi.

News

CrowdStrike presenta una nuova ed evoluta soluzione di threat hunting per Microsoft Azure

Durante la RSA Conference 2024, evento di rilievo nel settore della sicurezza informatica, CrowdStrike ha presentato una serie di innovazioni rivoluzionarie nel campo del rilevamento e della risposta nel cloud. Con un aumento del 75% delle intrusioni nel cloud nell’ultimo anno, l’azienda ha risposto alla crescente minaccia con soluzioni progettate per bloccare le compromissioni nel cloud, soprattutto quelle basate sull’identità.

La novità principale è una soluzione di threat hunting cross-domain 24 ore su 24, 7 giorni su 7, progettata specificamente per gli ambienti Microsoft Azure. Questa soluzione offre una visibilità senza precedenti su cloud, identità ed endpoint, alimentata da un’intelligence d’élite sugli avversari.

Il comunicato ha anche evidenziato il rapporto del DHS Cyber Safety Review Board (CSRB), che ha sottolineato la prevenibilità della violazione di Microsoft Exchange Online nell’estate del 2023 e l’importanza cruciale di rilevare e rispondere proattivamente agli attacchi basati sull’identità e alle vulnerabilità degli ambienti cloud, soprattutto in contesti come Microsoft Azure.

Con queste nuove innovazioni, CrowdStrike offre il servizio di rilevamento e risposta cloud più completo al mondo, proteggendo i piani di controllo del cloud, prevenendo le minacce all’identità cloud e monitorando i movimenti laterali degli avversari dal cloud agli endpoint. Questi sviluppi promettono di migliorare significativamente la sicurezza informatica per gli ambienti cloud, garantendo una risposta rapida ed efficace alle minacce emergenti.

Il presidente di CrowdStrike, Michael Sentonas, ha sottolineato l’importanza di queste innovazioni, affermando che “fermare le violazioni cloud richiede un rilevamento e una risposta rapidi”. Con la combinazione dei servizi di threat hunting cloud leader di settore di CrowdStrike e la sua piattaforma di protezione delle applicazioni cloud native (CNAPP), l’azienda stabilisce un nuovo standard per il rilevamento e la risposta nel cloud, fornendo la visibilità necessaria per bloccare le compromissioni e proteggere gli asset digitali dei clienti.

News

Remote control e WinRAR sotto attacco

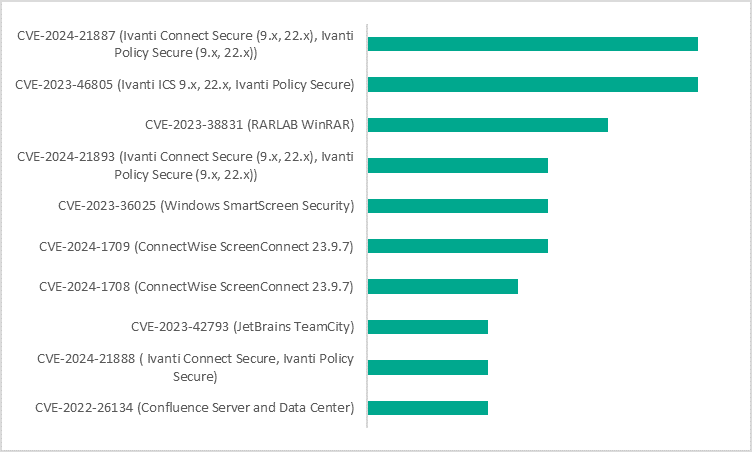

L’ultima ricerca di Kaspersky ha rivelato che gli attori delle Advanced Persistent Threat (APT) stanno prendendo di mira i servizi di accesso remoto vulnerabili e i meccanismi di controllo degli accessi, come Windows Smart Screen

Sebbene gli attacchi APT si verifichino raramente, rappresentano una minaccia significativa per le grandi aziende. Gli attori delle minacce di solito mirano a obiettivi specifici e cercano di rimanere inosservati all’interno dell’infrastruttura per periodi prolungati. In base ai dati disponibili sugli attacchi APT, nel primo trimestre del 2024 le vulnerabilità più utilizzate negli attacchi avanzati rilevate da Kaspersky sono state il command injection e l’authentication bypass nel software di Ivanti per la sicurezza informatica e la gestione dei sistemi, rispettivamente CVE-2024-21887 e CVE-2023-46805.

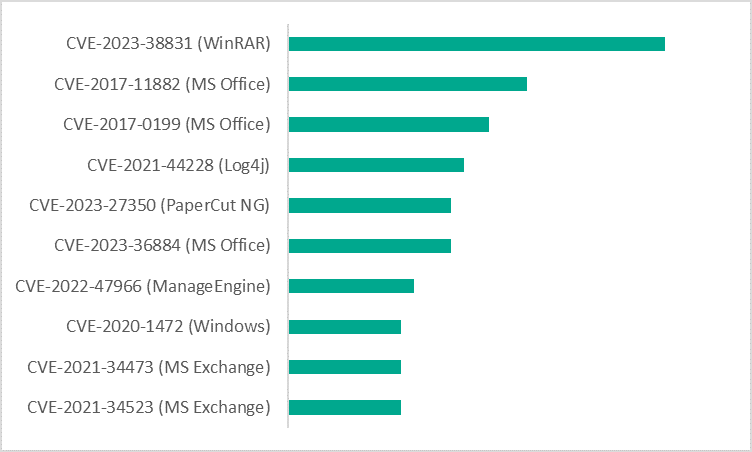

Vulnerabilità utilizzate negli attacchi APT nel periodo gennaio-marzo 2024 per tipo di attacco

La diffusione di CVE-2024-21887 è probabilmente dovuta alla sua particolarità. Negli attacchi mirati, gli avversari di solito sfruttano attivamente le vulnerabilità nelle prime settimane successive alla registrazione e alla pubblicazione, prima che le aziende abbiano avuto la possibilità di applicare le patch. La vulnerabilità CVE-2023-46805 può essere utilizzata congiuntamente a CVE-2024-21887.

Al terzo posto c’è la vulnerabilità di WinRAR, scoperta nel 2023 ma ancora attivamente utilizzata in attacchi mirati, che inganna gli utenti sulla tipologia del file di archiviazione da aprire, abbassando così l’attenzione.

Nel 2023, le vulnerabilità più sfruttate negli attacchi avanzati sono state quelle di WinRAR (CVE-2023-38831), seguite da CVE-2017-11882 e CVE-2017-0199 della suite Microsoft Office.

Vulnerabilità utilizzate negli attacchi APT nel 2023 per tipo di attacco

L’analisi è stata condotta utilizzando informazioni provenienti da fonti ufficiali sugli attacchi APT, che hanno sfruttato le CVE (Vulnerabilità ed Esposizioni Comuni) registrate.

Leggi anche: “I pericoli dell’informatica spiegati ai bambini da Kaspersky“

News

Kaspersky protegge la posta elettronica

Rilasciata la nuova versione di Kaspersky Security for Mail Server che offre funzionalità avanzate per il filtraggio dei contenuti, la gestione della quarantena e una maggiore visibilità per i Security Operations Center (SOC)

Kaspersky ha recentemente potenziato in modo significativo Kaspersky Security for Mail Server per far fronte al sempre crescente panorama delle minacce tramite e-mail. Questo ultimo aggiornamento offre avanzate funzionalità di filtraggio dei contenuti. Gli amministratori possono ora creare regole di filtraggio complesse basate su parole chiave presenti nell’oggetto dell’e-mail, nel corpo del messaggio, nel mittente e nei nomi degli allegati. Inoltre, il software supporta ora il filtraggio basato sulle intestazioni nascoste nel corpo delle e-mail. Gli amministratori hanno la possibilità di definire elenchi di parole chiave consentite e proibite per ottimizzare le regole di filtraggio per differenti gruppi di utenti. Le modifiche apportate a questi elenchi vengono applicate in modo centralizzato a tutte le regole di filtraggio correlate, garantendo coerenza ed efficienza nella gestione della sicurezza della posta.

In aggiunta, Kaspersky Security for Mail Server include funzionalità di Protezione dalle Perdite di Dati (DLP) per monitorare le e-mail in uscita alla ricerca di dati sensibili. Gli amministratori possono creare espressioni regolari che corrispondono ai modelli di determinati tipi di dati sensibili (come i numeri delle carte di credito) al fine di individuarli e impedirne la trasmissione, riducendo così il rischio di perdite di dati. Queste restrizioni si applicano all’invio di e-mail a caselle di posta esterne all’organizzazione, ma è anche possibile configurare restrizioni per l’invio di tali dati tra specifici reparti aziendali.

Inoltre, gli amministratori possono sfruttare la funzionalità avanzata per la gestione della quarantena, che consente di visualizzare le e-mail in quarantena nel loro formato originale direttamente dalla console. Questa funzione semplifica il processo di gestione della quarantena, garantendo agli amministratori maggiore trasparenza e controllo sulle potenziali minacce alla posta elettronica.

Leggi anche: “I pericoli dell’informatica spiegati ai bambini“

News

Giornata mondiale della password

Check Point raccomanda l’uso di password forti per proteggere gli utenti dalle minacce informatiche

In occasione della Giornata Mondiale della Password, che si celebra giovedi 2 maggio 2024, Check Point® Software Technologies Ltd. ribadisce l’importanza di riconsiderare le nostre pratiche riguardanti le password, considerando il costante avanzamento della sofisticazione degli attacchi informatici. Nel contesto digitale, le password fungono da primo baluardo contro le minacce informatiche. Tuttavia, la loro vulnerabilità e la complessità nell’utilizzo le rendono spesso il punto più debole del sistema. La scarsa attenzione alle password comporta conseguenze di ampia portata, specialmente per le aziende. Con oltre 23 milioni di individui che adottano password banali come “123456”, le implicazioni sono allarmanti. Una sicurezza così fragile può mettere a rischio un’intera organizzazione, causando violazioni dei dati, richieste di riscatto e danni irreparabili alla reputazione e alla fiducia dei clienti. In effetti, una sola password debole può favorire attacchi informatici su vasta scala. Per esempio, gli attacchi recenti a importanti entità come Okta e 23AndMe sono stati agevolati dal furto delle credenziali di accesso, evidenziando l’impatto diffuso e la minaccia costante derivante dalle password fragili. Dalle frodi di phishing agli attacchi brute-force, le tattiche dei criminali informatici continuano a progredire.

Grazie ai recenti sviluppi nell’intelligenza artificiale, gli hacker ora sfruttano algoritmi di machine learning per predire e decifrare le password con una rapidità senza precedenti, approfittando di ogni vulnerabilità nelle nostre difese digitali. Questo aumento di abilità nel campo degli attacchi richiede l’implementazione di password non solo più lunghe, ma anche più intricate.

La possibilità di un futuro senza password

Nell’attuale panorama digitale, il ruolo delle password tradizionali in presenza dell’avvento dell’autenticazione biometrica è oggetto di un vivace dibattito tra gli esperti di sicurezza. Mentre alcuni sostengono la necessità di abbandonare completamente le password a favore di soluzioni biometriche, come le impronte digitali o FaceID, e di alternative moderne come Google Passkey per la loro praticità e maggiore sicurezza, altri sostengono il mantenimento dell’uso di password manager o di una combinazione di metodi. Nonostante i progressi della tecnologia di autenticazione, le password tradizionali rimangono prevalenti su diverse piattaforme.

L’autenticazione biometrica, pur essendo sicura, ha uno svantaggio significativo: una volta compromessi, i dati biometrici non possono essere modificati. Questa vulnerabilità può portare a un furto d’identità irreversibile. Al contrario, le password tradizionali possono essere aggiornate frequentemente per evitare accessi non autorizzati a seguito di una violazione della sicurezza.

Per rafforzare la sicurezza delle password, Check Point raccomanda le seguenti buone abitudini:

- Complessità e lunghezza: Creare password con un mix di numeri, lettere e simboli, puntando a 12-16 caratteri per migliorare la sicurezza. L’estensione a 18 caratteri può rendere una password quasi infrangibile, dato l’aumento esponenziale delle combinazioni possibili. Assicuratevi che la password sia unica per voi ed evitate di utilizzare dati personali facilmente intuibili come date di compleanni o anniversari.

- Password uniche per diversi account: Evitare di riutilizzare le password su più piattaforme. Utilizzate parole o frasi originali, come “meryhadalittlelamb” (“mariaavevaunpiccoloagnello”), o una variante più sicura con caratteri speciali “#M3ryHad@L1ttleL4m8”. Check Point Harmony Browse migliora la sicurezza impedendo il riutilizzo delle password aziendali su siti esterni e proteggendo da phishing e malware.

- Aggiornamenti regolari: Cambiare regolarmente le password per ridurre il rischio di violazioni. Questa pratica è fondamentale, soprattutto dopo incidenti di sicurezza come le fughe di dati. Strumenti come Have I Been Pwned possono aiutare a verificare se i vostri account sono stati compromessi in una violazione, inducendovi a effettuare aggiornamenti tempestivi.

- Autenticazione a più fattori (MFA): Attivare sempre l’MFA per aggiungere un ulteriore livello di sicurezza. In questo modo si garantisce che anche se una password è compromessa, l’accesso non autorizzato viene comunque bloccato.

- KPI di sicurezza: Le organizzazioni devono imporre modifiche regolari delle password e utilizzare soluzioni di Privileged Access Management (PAM) per gestire e monitorare efficacemente l’accesso agli account e ai dati.

*illustrazione articolo progettata da Freepik

News

Kaspersky presenta Thin Client 2.0

Kaspersky ha sviluppato una propria infrastruttura thin client basata su KasperskyOS per garantire una connessione sicura ai remote desktop

Kaspersky Thin Client 2.0 (KTC 2.0) è stato sviluppato in base all’approccio Cyber Immune, che lo rende sicuro sin dalla fase di progettazione. Anche in ambienti critici, KTC 2.0 svolge le sue funzionalità essenziali, grazie a KasperskyOS che impedisce la compromissione del dispositivo. L’impiego dell’architettura Cyber Immune, evita l’utilizzo di software di sicurezza aggiuntivi o strumenti di gestione della protezione, il che si traduce in un minor total cost of ownership del prodotto. Preinstallato sulla piattaforma hardware Centerm F620, KTC 2.0 è disponibile come dispositivo endpoint pronto all’uso, risultato del contratto OEM firmato da Kaspersky e Centerm, leader mondiale nella produzione di thin client. Kaspersky Thin Client 2.0 offre nuovi metodi di connessione remota. L’applicazione Web Access consente agli utenti di connettersi ad ambienti remoti su piattaforma Citrix Workspace e VMware Horizon grazie alla tecnologia HTML5. Inoltre, KTC 2.0 supporta la connessione a specifiche applicazioni aziendali distribuite sull’infrastruttura Microsoft Remote Desktop Services, Windows Server e terminal server su Windows 10/11. Maggiore velocità di distribuzione delle applicazioni al remote desktop, tempi di avvio più brevi e aggiornamenti più rapidi grazie alle dimensioni compatte dell’immagine del sistema operativo sono i principali miglioramenti in termini di prestazioni. Il tempo di distribuzione di KTC 2.0 con la connessione automatica è di circa due minuti.

Usabilità e design

Kaspersky Thin Client 2.0 ha migliorato l’usabilità e si è arricchito di nuove funzionalità, come il supporto delle audio conferenze e la stampa di documenti da un sistema operativo guest. Se la connessione si interrompe inaspettatamente, KTC 2.0 si ricollega automaticamente al desktop remoto senza richiedere ulteriori azioni da parte degli utenti. Allo stesso tempo, il sistema di notifica viene aggiornato e i messaggi di errore forniscono informazioni utili con suggerimenti per la risoluzione dei problemi. Inoltre, il pannello di connessione nel remote environment è stato riprogettato, con l’aggiunta di nuovi elementi animati in vari scenari e la possibilità di personalizzare l’interfaccia.

-

News3 anni ago

News3 anni agoHacker Journal 277

-

News7 anni ago

News7 anni agoAbbonati ad Hacker Journal!

-

Articoli2 anni ago

Articoli2 anni agoParrot Security OS: Linux all’italiana- La distro superblindata

-

Articoli3 anni ago

Articoli3 anni agoGuida: Come accedere al Dark Web in modo Anonimo

-

Articoli6 anni ago

Articoli6 anni agoSuperare i firewall

-

News4 anni ago

News4 anni agoLe migliori Hacker Girl di tutto il mondo

-

Articoli5 anni ago

Articoli5 anni agoCome Scoprire password Wi-Fi con il nuovo attacco su WPA / WPA2

-

News7 anni ago

News7 anni agoAccademia Hacker Journal