Phishing

Il phishing è una forma di ingegneria sociale condotta da un black hat in forma elettronica, solitamente tramite e-mail, con lo scopo di raccogliere informazioni sensibili. Spesso queste comunicazioni sembreranno legittime e talvolta sembreranno anche provenire da una fonte legittima come un sito di social network, un’entità ben nota come Paypal o Ebay o persino la tua banca. Avranno un link che ti indirizza a un sito che sembra molto convincente e ti chiederà di verificare le informazioni del tuo account. Quando accedi per verificare le tue informazioni sul sito fasullo, hai appena dato all’hacker esattamente ciò di cui hanno bisogno per renderti la prossima vittima del crimine informatico. Il phishing viene praticato in molte forme: a volte è facile da individuare, a volte no.

News

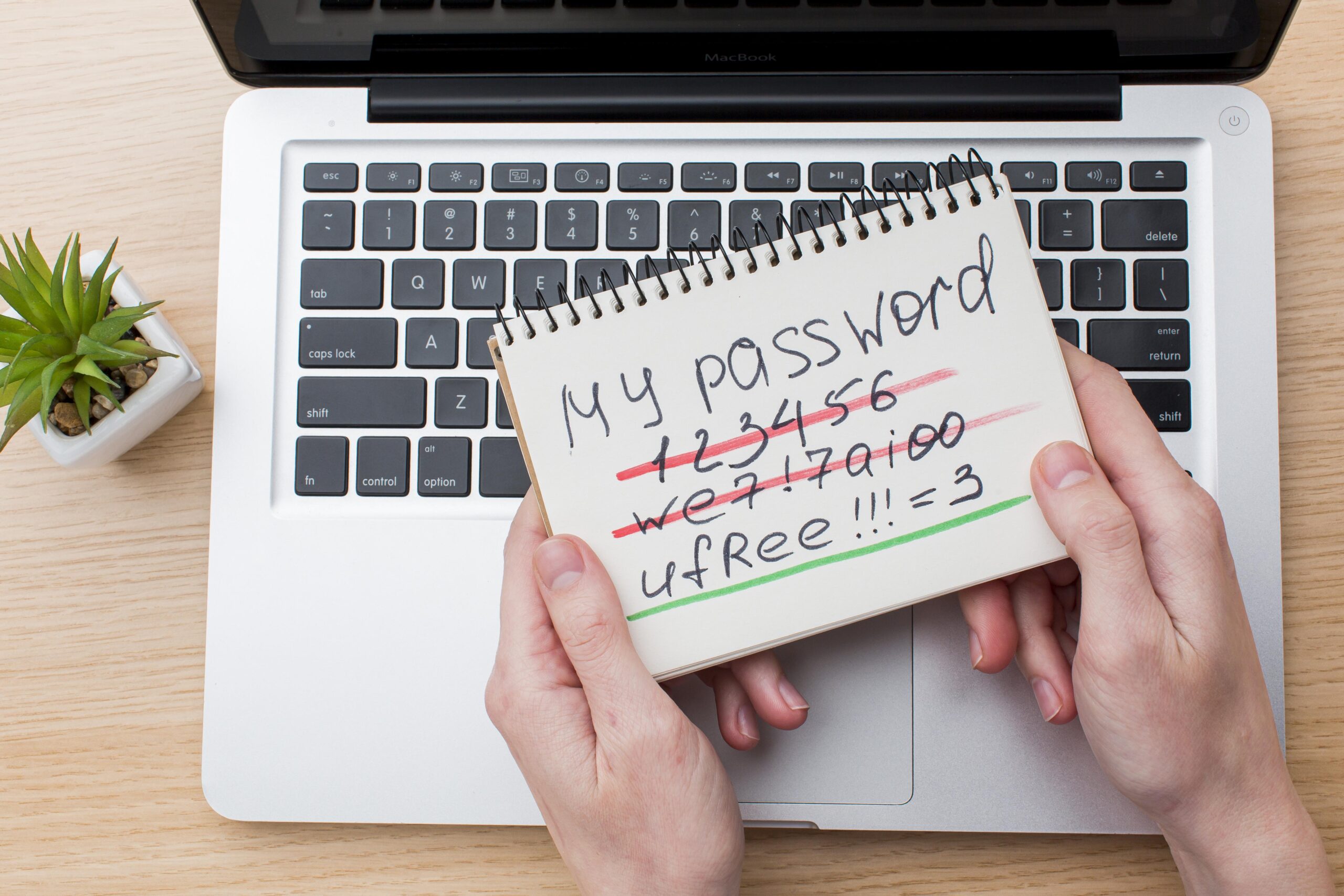

Giornata mondiale della password

Check Point raccomanda l’uso di password forti per proteggere gli utenti dalle minacce informatiche

In occasione della Giornata Mondiale della Password, che si celebra giovedi 2 maggio 2024, Check Point® Software Technologies Ltd. ribadisce l’importanza di riconsiderare le nostre pratiche riguardanti le password, considerando il costante avanzamento della sofisticazione degli attacchi informatici. Nel contesto digitale, le password fungono da primo baluardo contro le minacce informatiche. Tuttavia, la loro vulnerabilità e la complessità nell’utilizzo le rendono spesso il punto più debole del sistema. La scarsa attenzione alle password comporta conseguenze di ampia portata, specialmente per le aziende. Con oltre 23 milioni di individui che adottano password banali come “123456”, le implicazioni sono allarmanti. Una sicurezza così fragile può mettere a rischio un’intera organizzazione, causando violazioni dei dati, richieste di riscatto e danni irreparabili alla reputazione e alla fiducia dei clienti. In effetti, una sola password debole può favorire attacchi informatici su vasta scala. Per esempio, gli attacchi recenti a importanti entità come Okta e 23AndMe sono stati agevolati dal furto delle credenziali di accesso, evidenziando l’impatto diffuso e la minaccia costante derivante dalle password fragili. Dalle frodi di phishing agli attacchi brute-force, le tattiche dei criminali informatici continuano a progredire.

Grazie ai recenti sviluppi nell’intelligenza artificiale, gli hacker ora sfruttano algoritmi di machine learning per predire e decifrare le password con una rapidità senza precedenti, approfittando di ogni vulnerabilità nelle nostre difese digitali. Questo aumento di abilità nel campo degli attacchi richiede l’implementazione di password non solo più lunghe, ma anche più intricate.

La possibilità di un futuro senza password

Nell’attuale panorama digitale, il ruolo delle password tradizionali in presenza dell’avvento dell’autenticazione biometrica è oggetto di un vivace dibattito tra gli esperti di sicurezza. Mentre alcuni sostengono la necessità di abbandonare completamente le password a favore di soluzioni biometriche, come le impronte digitali o FaceID, e di alternative moderne come Google Passkey per la loro praticità e maggiore sicurezza, altri sostengono il mantenimento dell’uso di password manager o di una combinazione di metodi. Nonostante i progressi della tecnologia di autenticazione, le password tradizionali rimangono prevalenti su diverse piattaforme.

L’autenticazione biometrica, pur essendo sicura, ha uno svantaggio significativo: una volta compromessi, i dati biometrici non possono essere modificati. Questa vulnerabilità può portare a un furto d’identità irreversibile. Al contrario, le password tradizionali possono essere aggiornate frequentemente per evitare accessi non autorizzati a seguito di una violazione della sicurezza.

Per rafforzare la sicurezza delle password, Check Point raccomanda le seguenti buone abitudini:

- Complessità e lunghezza: Creare password con un mix di numeri, lettere e simboli, puntando a 12-16 caratteri per migliorare la sicurezza. L’estensione a 18 caratteri può rendere una password quasi infrangibile, dato l’aumento esponenziale delle combinazioni possibili. Assicuratevi che la password sia unica per voi ed evitate di utilizzare dati personali facilmente intuibili come date di compleanni o anniversari.

- Password uniche per diversi account: Evitare di riutilizzare le password su più piattaforme. Utilizzate parole o frasi originali, come “meryhadalittlelamb” (“mariaavevaunpiccoloagnello”), o una variante più sicura con caratteri speciali “#M3ryHad@L1ttleL4m8”. Check Point Harmony Browse migliora la sicurezza impedendo il riutilizzo delle password aziendali su siti esterni e proteggendo da phishing e malware.

- Aggiornamenti regolari: Cambiare regolarmente le password per ridurre il rischio di violazioni. Questa pratica è fondamentale, soprattutto dopo incidenti di sicurezza come le fughe di dati. Strumenti come Have I Been Pwned possono aiutare a verificare se i vostri account sono stati compromessi in una violazione, inducendovi a effettuare aggiornamenti tempestivi.

- Autenticazione a più fattori (MFA): Attivare sempre l’MFA per aggiungere un ulteriore livello di sicurezza. In questo modo si garantisce che anche se una password è compromessa, l’accesso non autorizzato viene comunque bloccato.

- KPI di sicurezza: Le organizzazioni devono imporre modifiche regolari delle password e utilizzare soluzioni di Privileged Access Management (PAM) per gestire e monitorare efficacemente l’accesso agli account e ai dati.

*illustrazione articolo progettata da Freepik

Tecnologia

La tecnologia nelle tessere della metro

Le carte trasporto servono a ridurre lo spreco di carta, velocizzare il transito dei passeggeri e semplificare i pagamenti, ma in Asia permettono anche di fare i micropagamenti

A Londra si chiama Oyster Card. A Tokyo Suica, a Hong Kong Octopus, a Parigi Navigo. A Milano Itinero. Sono le carte trasporti: economiche, con dimensioni di una carta di credito e un chip all’interno che consente di caricare il credito per i biglietti o l’abbonamento e che viene vidimata da lettori contactless sui tornelli all’entrata delle metropolitane o su delle paline su autobus e tram. Ogni giorno questa tecnologia viene usata da centinaia di milioni di persone con le diverse card. L’ambizione è quella di eliminare per sempre lo spreco di biglietti di carta e fare anche micropagamenti: pagare il caffè o comprare il giornale in metro. Tuttavia, la concorrenza dei bancomat a circuito aperto e delle app per smartphone ne sta rallentando lo sviluppo.

Tecnologia giapponese

L’invenzione delle card è giapponese e risale alla fine degli anni Ottanta. La prima grande applicazione operativa però è nata a Hong Kong nel 1993. Qui la società di trasporti MTR assieme alle società private Kowloon-Canton Railway, Kowloon Motor Bus, Citybus e Hong Kong-Yaumati Ferry decise di adottare la tecnologia sviluppata da Sony. L’obiettivo era unificare il sistema di pagamento di cinque operatori diversi e rendere fluido il passaggio di milioni di pendolari ogni giorno.

La carta della felicità

La tecnologia di base è stata sviluppata dalla multinazionale giapponese Sony e si chiama FeLiCa, “Felicity Card”. Basata su un sistema di crittografia dinamica che rende impossibile la falsificazione, la FeLiCa è un chip molto economico di tipo RFID-NFC passivo: viene alimentato con la corrente del lettore durante il passaggio e quindi non richiede batterie. Il trasferimento dati avviene in pochi centesimi di secondo ed è a prova di errore, anche perché, se non viene completato, la carta mantiene le informazioni precedenti. Dal 2016 il chip è integrato negli iPhone e Apple Watch e su molti telefoni Android. L’obiettivo che si era posto Sony era fornire una tecnologia che riducesse lo spreco di carta dei biglietti, semplificasse il passaggio dei viaggiatori rendendolo più veloce e unificasse in qualche modo i biglietti in città che hanno più gestori concorrenti, per esempio quelle giapponesi. Tokyo, che ha 290 fermate nei 310 km di metropolitana e oltre 600 treni di superficie senza contare le più di 20 mila fermate di autobus, utilizzava un sistema complesso per calcolare la tariffa di un biglietto per un viaggio che richiedeva l’uso di mezzi pubblici di aziende diverse. Adesso con una carta Suica, Pasmo o Icoca si può fare tutto senza bisogno di altro che un “tap” sugli appositi lettori.

Dal 2016 le carte trasporti entrano nei telefonini sotto forma di app ricaricabili direttamente dallo smartphone e si usano al posto delle card contactless per usare la metropolitana e i mezzi di superficie.

Un wallet per tutti

Il successo dello standard Fe-LiCa è dovuto anche a un altro fattore. Consente i micropagamenti nei bar e negozi vicini alle stazioni e funziona quindi da wallet, da borsellino elettronico. Utilizzando il credito caricato sulla card, infatti, in molti Paesi (ma non in Italia) si possono fare piccoli acquisti e i pendolari la utilizzano sempre più spesso al posto di contanti, bancomat e carte di credito.

Leggi anche: “Apple Pay consente di effettuarei pagamenti contactless con iPhone bloccati“

News

Kaspersky presenta Thin Client 2.0

Kaspersky ha sviluppato una propria infrastruttura thin client basata su KasperskyOS per garantire una connessione sicura ai remote desktop

Kaspersky Thin Client 2.0 (KTC 2.0) è stato sviluppato in base all’approccio Cyber Immune, che lo rende sicuro sin dalla fase di progettazione. Anche in ambienti critici, KTC 2.0 svolge le sue funzionalità essenziali, grazie a KasperskyOS che impedisce la compromissione del dispositivo. L’impiego dell’architettura Cyber Immune, evita l’utilizzo di software di sicurezza aggiuntivi o strumenti di gestione della protezione, il che si traduce in un minor total cost of ownership del prodotto. Preinstallato sulla piattaforma hardware Centerm F620, KTC 2.0 è disponibile come dispositivo endpoint pronto all’uso, risultato del contratto OEM firmato da Kaspersky e Centerm, leader mondiale nella produzione di thin client. Kaspersky Thin Client 2.0 offre nuovi metodi di connessione remota. L’applicazione Web Access consente agli utenti di connettersi ad ambienti remoti su piattaforma Citrix Workspace e VMware Horizon grazie alla tecnologia HTML5. Inoltre, KTC 2.0 supporta la connessione a specifiche applicazioni aziendali distribuite sull’infrastruttura Microsoft Remote Desktop Services, Windows Server e terminal server su Windows 10/11. Maggiore velocità di distribuzione delle applicazioni al remote desktop, tempi di avvio più brevi e aggiornamenti più rapidi grazie alle dimensioni compatte dell’immagine del sistema operativo sono i principali miglioramenti in termini di prestazioni. Il tempo di distribuzione di KTC 2.0 con la connessione automatica è di circa due minuti.

Usabilità e design

Kaspersky Thin Client 2.0 ha migliorato l’usabilità e si è arricchito di nuove funzionalità, come il supporto delle audio conferenze e la stampa di documenti da un sistema operativo guest. Se la connessione si interrompe inaspettatamente, KTC 2.0 si ricollega automaticamente al desktop remoto senza richiedere ulteriori azioni da parte degli utenti. Allo stesso tempo, il sistema di notifica viene aggiornato e i messaggi di errore forniscono informazioni utili con suggerimenti per la risoluzione dei problemi. Inoltre, il pannello di connessione nel remote environment è stato riprogettato, con l’aggiunta di nuovi elementi animati in vari scenari e la possibilità di personalizzare l’interfaccia.

News

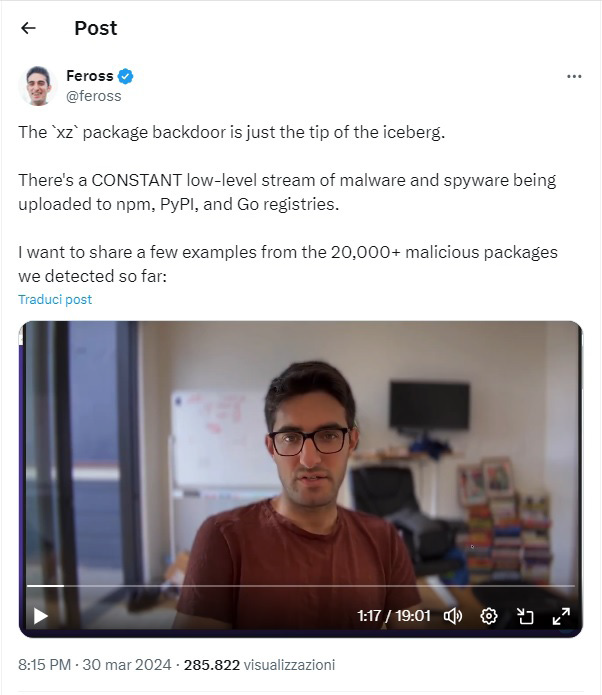

C’è una backdoor in Linux!

Un semplice ritardo di 600 ms ha portato alla scoperta di una delle più pericolose minacce informatiche mai registrate

Lo sviluppatore indipendente Andres Freund, mentre sviluppava per Microsoft, ha scoperto la presenza di codice dannoso inserito nelle versioni 5.6.0 e 5.6.1 di XZ Utils, pacchetto integrato nelle principali distribuzioni Linux, impedendo così che la backdoor presente potesse essere sfruttata per accedere senza autorizzazione al sistema dell’utente. Il codice malevolo pare sia presente già da febbraio e sia stato inserito da un collaboratore storico del progetto XZ Utils, cosa che ha fatto ipotizzare che il tutto sia stato causato da una compromissione dei computer dello stesso sviluppatore.

Pericolo scampato? Non del tutto, visto che, nel frattempo, sono state identificate altre vulnerabilità relative alla stessa backdoor, incorporate in altri software, come nel caso del pacchetto liblzma-sys, ampiamente utilizzato dagli sviluppatori Rust. Staremo a vedere come si evolverà la situazione. La backdoor è stata chiusa, ma al momento in cui scriviamo il download della patch è stato effettuato da pochi utenti.

*illustrazione articolo progettata da Freepik

Articoli

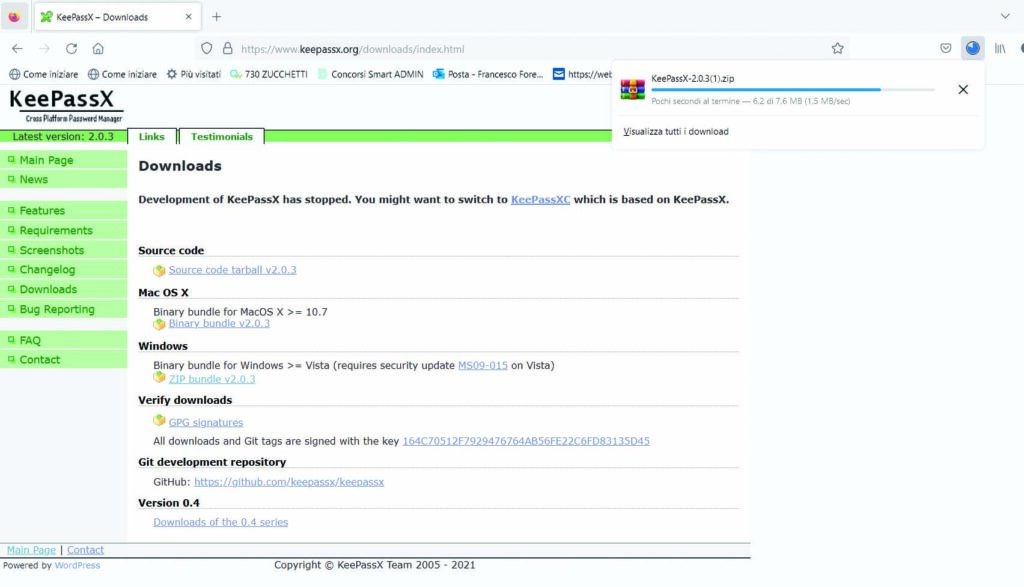

Password sicure… e in cassaforte!

Sono tante. Troppe. E ricordarle tutte e praticamente impossibile. Ecco perché sono nati i password manager come KeePassX, un tool consigliato dal collettivo Anonymous

Considerato il numero di credenziali da ricordare oggigiorno, non basta avere una memoria di ferro. E non è certo saggio utilizzare una sola password per tutti i servizi e le applicazioni. Come risolvere il problema? Una soluzione è ricorrere a un software ad hoc, un password manager come KeePassX, che oltre a essere gratuito, è molto semplice da utilizzare e consente di memorizzare anche nomi utenti, indirizzi web, allegati e commenti. E come se non bastasse, offre anche una funzionalità utilissima dedicata alla sicurezza: la possibilità di creare password super sicure e lunghe.

Il programma

KeePassX è scaricabile dal sito del suo sviluppatore. Disponibile per Windows, MacOS X e Linux, è distribuito con licenza GNU General Public License e assicura un ottimo grado di sicurezza, dato che memorizza i dati crittografandoli con standard AES e Twofish, utilizzando chiavi a 256 bit. Caratteristica che ha spinto il collettivo Anonymous a segnalare KeePassX in quella che noi di HJ abbiamo definito “La cassetta degli attrezzi anticensura”. In sostanza, una serie di strumenti dedicati alla tutela della privacy e ad aggirare le limitazioni imposte all’Ucraina dal governo sovietico. Un kit di cui abbiamo parlato più volte in queste pagine.

L’utilizzo

KeePassX si presenta privo di fronzoli, con un’interfaccia grafica semplice e molto intuitiva. Ha un solo menu, dal quale è possibile creare velocemente dei database che contengano tutte le info necessarie per gli accessi a siti web, applicazioni, ecc. Per ciascuno di essi si possono anche impostare dei gruppi: delle sezioni che racchiudono le password divise per tipologia. Per esempio, tutti i codici di accesso alle caselle di posta elettronica o le chiavi per l’accesso ai siti di home banking. Infine, può anche essere impostata una password e una frase chiave generale. E forse è superfluo aggiungere che il file così creato può essere salvato su un supporto esterno, per tenerlo quindi lontano dalla Rete.

Download

Il primo passo è quello di collegarsi a questo indirizzo e recarsi nella sezione download. Da qui scaricate la versione che vi interessa. Noi abbiamo scelto quella per Windows. Attendiamo qualche istante e, dopo aver scompattato il file .rar scaricato, cliccate sull’applicazione KeePassX.

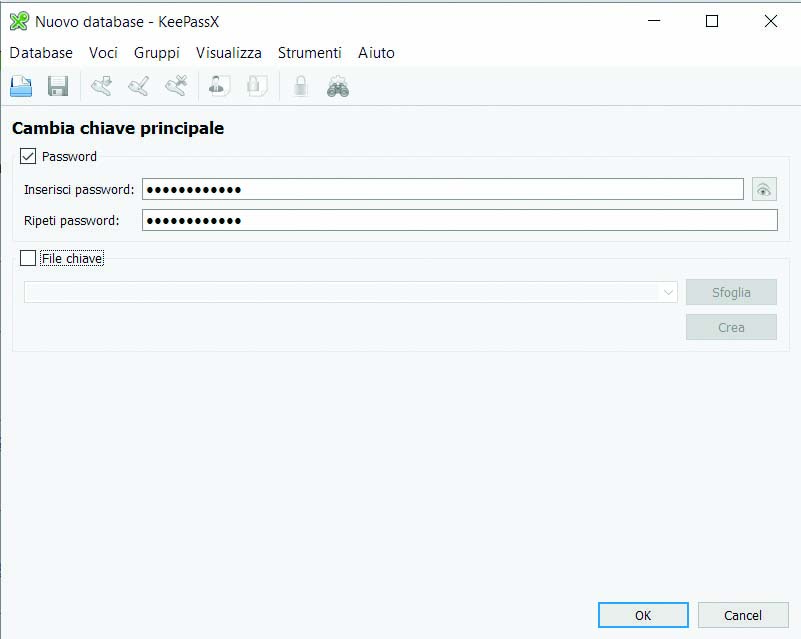

La password

Nella schermata principale che si apre cliccate sulla voce in alto a sinistra Database e scegliete Nuovo database. Inserite, a questo punto, una password sicura e, se volete, una frase chiave per garantire la protezione del database che state creando. Fatto ciò, selezionate il pulsante OK.

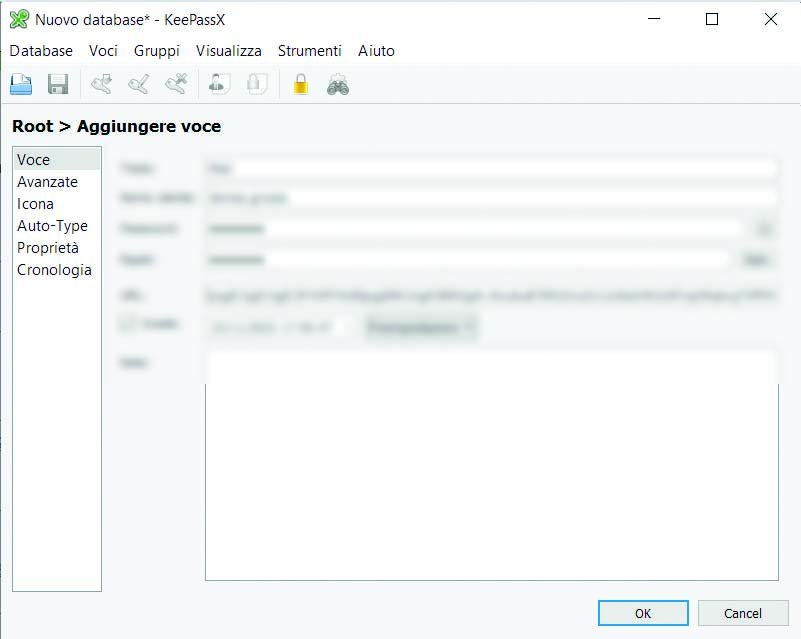

Le credenziali

Cliccate su Aggiungi nuova voce dal menu Voce. Assegnate un titolo, inserite il nome utente, la password e, infine, riportate l’URL del sito di riferimento nell’apposito box. Come ultimo dato, impostate una data di scadenza per le credenziali appena inserite. Cliccate sul pulsante OK per terminare l’inserimento.

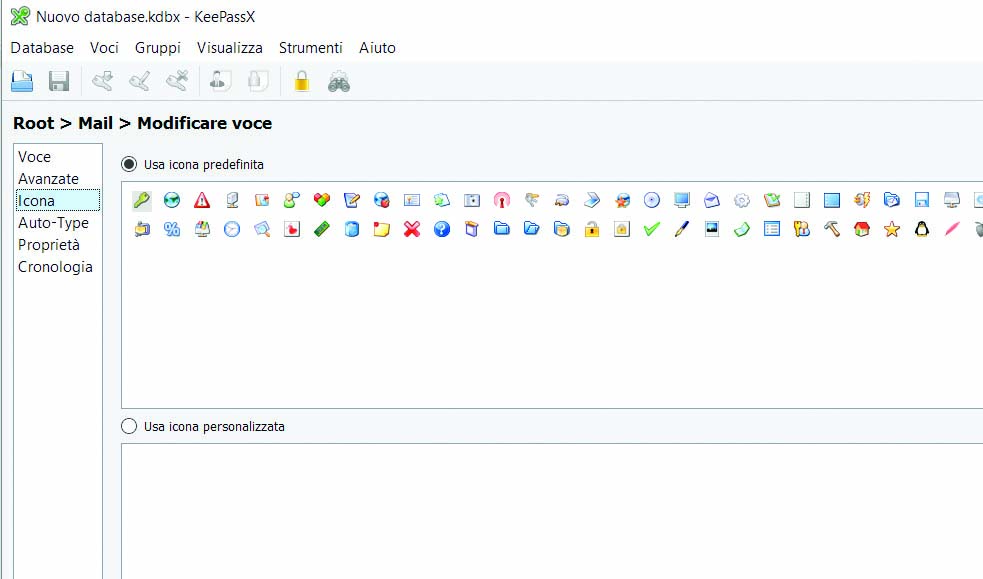

Tutte le altre

Ripetete il procedimento fatto al passo precedente e inserite tutte le credenziali che desiderate memorizzare. Ricordate poi che per ogni voce inserita potete scegliere un’icona che rappresenti il servizio di cui state salvando le credenziali e potete scegliere anche se abilitare o meno la funzione di autocompletamento Auto-Type.

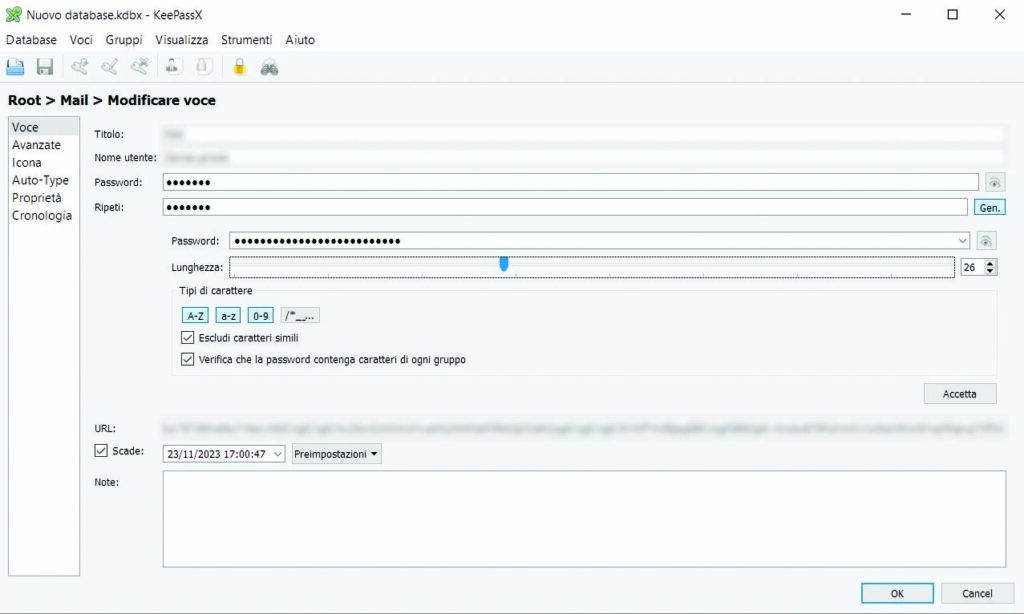

Credenziali super sicure!

Se per una o più voci voleste impostare delle nuove password, potete anche generarle in maniera sicura attraverso il software stesso. Per farlo, una volta inserite le indicazioni riportate al passo precedente, cliccate sul tasto Gen, in alto a destra, e scegliete la lunghezza della password. Fatto ciò, spuntate i tipi di caratteri che intende utilizzare. Cliccate quindi sul tasto ACCETTA e poi, scegliete OK. Salvate il database cliccando sulla voce Salva database dal menu Database, in alto a sinistra.

Leggi anche: “WallEscape ruba le tue password”

*illustrazione articolo progettata da Freepik

News

Dati e identità protetti dall’IA

Microsoft ha presentato Copilot for Security, un “robocop” per chi si occupa di sicurezza

Reso inizialmente disponibile soltanto a un ristretto nucleo di aziende, da qualche settimana Microsoft ha sdoganato per tutti Copilot for Security un nuovo step nel processo di integrazione dell’IA targata Microsoft all’interno del tessuto tecnologico che forma l’ossatura portante di aziende e professionisti.

Addestrato per velocizzare il lavoro

Copilot for Security, una soluzione dedicata a imprese e professionisti del settore della sicurezza informatica, offre un’interfaccia localizzata in 25 lingue e un sistema in grado di interpretare e rispondere a prompt in otto lingue diverse. L’IA di Microsoft rappresenta un vantaggio significativo per i professionisti della sicurezza informatica, consentendo loro di ampliare le loro competenze e ottenere una maggiore visibilità sulle minacce, oltre a una risposta più rapida. L’IA di Copilot è stata addestrata su un vasto set di dati, con Microsoft che afferma che l’IA può ora attingere a oltre 78 trilioni di alert di sicurezza elaborati giornalmente. Secondo le dichiarazioni di Microsoft, l’utilizzo di Copilot for Security ha portato a un aumento del 22% nella velocità di lavoro degli esperti che hanno avuto accesso anticipato, con un miglioramento del 7% nella precisione delle attività. Inoltre, l’intelligenza artificiale ha registrato un tasso di soddisfazione del 97% tra gli utenti, dimostrando la sua efficacia nell’ambito della sicurezza informatica.

Le funzioni disponibili

Tra le nuove caratteristiche, si possono menzionare diverse aggiunte significative. Prima di tutto, la possibilità di creare e salvare prompt personalizzati attraverso i Promptbooks, che consentono agli utenti di formulare richieste in linguaggio naturale. Inoltre, l’integrazione con Knowledgebase permette di incorporare Copilot for Security nei processi aziendali, mentre il collegamento con la superficie di attacco esterna personalizzata da Defender EASM agevola l’identificazione dei potenziali rischi per l’infrastruttura di rete aziendale. Va inoltre sottolineata la gestione avanzata di registri di accesso e diagnostica offerta da Microsoft Entra, che fornisce ulteriori dettagli per le indagini di sicurezza e l’analisi dei problemi IT, presentati in linguaggio naturale. Particolarmente interessante è l’integrazione di Copilot for Security in Microsoft Entra, una piattaforma dedicata alla gestione delle identità e degli accessi aziendali. Questa sinergia tra le due tecnologie mira a migliorare la prevenzione della compromissione delle identità digitali, un tema di grande rilevanza soprattutto per le aziende di medie e grandi dimensioni. Tuttavia, resta da vedere se Microsoft preveda di introdurre una versione di Copilot for Security anche per gli utenti privati in futuro.

Leggi anche: “Vulnerabilità in Microsoft Themes“

News

Il gadget per la difesa personale

Ecco ProPositive, il dispositivo antiaggressione indossabile dotato di due livelli di sicurezza

ProPositive, il dispositivo elettronico brevettato di protezione, offre un duplice livello di sicurezza. Realizzato in metallo, anche prezioso, con trattamento anallergico, è resistente e dotato di una potente batteria ricaricabile per garantire un’autonomia massima. In caso di pericolo o emergenza, emette un suono destabilizzante e può comunicare con i telefoni cellulari vicini per richiedere un pronto intervento. La sua modalità di attivazione è pratica ed efficace, permettendo una risposta tempestiva alla situazione critica. ProPositivǝ si distingue come la prima soluzione a offrire una protezione doppia.

Il suo funzionamento si basa su due step:

1- il dispositivo è in stato di allarme 1: l’anello-spoletta è estratto e il dispositivo emette un forte suono.

2- il dispositivo in stato di allarme 2: l’anello-spoletta è completamente estratto dalla sede. il dispositivo emette un forte suono e invia tramite App, un messaggio di SOS con geolocalizzazione ai telefoni preimpostati e alla piattaforma Web.

Contemporaneamente la piattaforma provvede a inviare lo stesso messaggio di SOS ai cellulari abilitati che si trovano in un’area circoscritta al chiamante, perché possano intervenire.

ProPositivǝ prevede tre differenti linee prodotto trasversali e gender free: Jewel: monili preziosi e distintivi; Phone: accessori applicati al telefono cellulare, come un comune supporto; Running: accessori per chi ama l’attività all’aria aperta.

-

News3 anni ago

News3 anni agoHacker Journal 276

-

News7 anni ago

News7 anni agoAbbonati ad Hacker Journal!

-

Articoli1 anno ago

Articoli1 anno agoParrot Security OS: Linux all’italiana- La distro superblindata

-

Articoli3 anni ago

Articoli3 anni agoGuida: Come accedere al Dark Web in modo Anonimo

-

Articoli6 anni ago

Articoli6 anni agoSuperare i firewall

-

News4 anni ago

News4 anni agoLe migliori Hacker Girl di tutto il mondo

-

Articoli5 anni ago

Articoli5 anni agoCome Scoprire password Wi-Fi con il nuovo attacco su WPA / WPA2

-

News7 anni ago

News7 anni agoAccademia Hacker Journal