Senza categoria

Il boom delle distro immutabili

Stanno diventando sempre più popolari e molti ritengono che rappresentino il futuro di Linux, ma cosa le rende così speciali?

Secondo le dichiarazioni del team di Fedora, le varianti immutabili rappresentano la maggior parte delle versioni di Fedora Linux in uso. La prossima release di supporto a lungo termine di Ubuntu offrirà quasi certamente una build immutabile, basata solo su Snap, in aggiunta a quelle classiche e molte altre distro immutabili sono già diventate molto popolari. E sembra proprio che le distro immutabili non siano affatto una moda del momento. In alcuni scenari, infatti, si spingono un passo oltre i sistemi Linux tradizionali, offrendo un’opzione più sicura e affidabile. Sono particolarmente utili in applicazioni come il cloud computing, i sistemi embedded, l’IoT e l’esecuzione di container, ma possono essere una soluzione vincente anche come distro di uso quotidiano e per i server.

Cosa sono nella pratica

Una distro immutabile è un sistema operativo progettato per essere inalterabile e in sola lettura. Una volta installato l’OS, i file e le directory di sistema non possono essere modificati direttamente dagli utenti o dalle applicazioni. Per apportare aggiornamenti o modifiche viene creata, installata e attivata una nuova istanza del sistema operativo e gli aggiornamenti vengono applicati in modo atomico (tutti in una volta). Le applicazioni sono isolate dal sistema operativo principale e l’una dall’altra, tipicamente attraverso la containerizzazione. In questo modo le modifiche apportate da una applicazione non possono influenzare il sistema centrale o altri programmi.

Fedora Silverblue offre un’esperienza simile a quella che si ha utilizzando Fedora Workstation. Fedora ha altre due versioni immutabili: Kinoite e Sericea

I vantaggi che offrono

Uno dei principali vantaggi dell’utilizzo dei sistemi operativi immutabili è la grande sicurezza che offrono. Poiché i file di sistema sono di sola lettura, qualsiasi tentativo di modifica fallisce. In questo modo si evitano interventi non autorizzati e si riduce il rischio di malware o di attacchi malevoli. Isolando il sistema operativo da potenziali minacce, una distro immutabile offre una soluzione perfetta per gli ambienti critici. Garantisce inoltre prestazioni affidabili e costanti, impedendo modifiche accidentali o configurazioni errate. Poiché gli OS rimangono invariati dopo ogni riavvio, si riduce la possibilità di problemi imprevisti o di guasti al sistema. Ciò è particolarmente importante in ambienti in cui i tempi di attività e la stabilità sono fondamentali, come i server o i sistemi embedded. Inoltre, con una distro immutabile il processo di manutenzione e aggiornamento diventa più semplice ed efficiente. Invece di applicare patch o aggiornamenti direttamente al sistema in esecuzione, si crea una nuova istanza dell’OS con gli aggiornamenti necessari. In questo modo si garantisce uno stato pulito e coerente del sistema a ogni aggiornamento, riducendo al minimo il rischio di conflitti o problemi di compatibilità. Inoltre, se si verificano inconvenienti durante il processo di update, è possibile ripristinare facilmente l’istanza precedente del sistema operativo, il che offre un’opzione di rollback molto pratica. Un ultimo, importante aspetto è che le distro immutabili offrono vantaggi in termini di scalabilità e riproducibilità, soprattutto in ambienti di cloud computing o containerizzati. Creando nuove istanze del sistema operativo per ogni deployment, diventa più facile scalare in base alla domanda. Ciò semplifica la gestione di deployment su larga scala e garantisce ambienti coerenti e riproducibili tra le diverse istanze.

Container e sandbox in primo piano

L’architettura di una distribuzione immutabile ruota attorno ai concetti di containerizzazione e sandbox. Utilizzando ambienti di virtualizzazione come Docker e LXC (abbreviazione di Linux Containers), ogni componente del sistema viene inserito in una sandbox sicura. Ciò consente di creare ambienti isolati in cui ogni componente è autonomo e permette al sistema di eseguire applicazioni non affidabili senza compromettere la sicurezza generale della macchina. Questo garantisce che ogni parte del sistema sia a prova di manomissione e possa essere aggiornata in modo indipendente. Permette inoltre di isolare le applicazioni, assicurando che abbiano accesso solo ai dati che devono gestire. Per capire più nel dettaglio cosa possiamo aspettarci da una distribuzione di questo tipo, vediamo alcuni dei progetti più importanti sul mercato.

Tre distro per Fedora

Fedora Silverblue è un sistema operativo immutabile che utilizza l’ambiente desktop Gnome. L’aspetto, la funzionalità e il comportamento sono quelli di un normale sistema operativo desktop e l’esperienza è simile a quella che si ha utilizzando Fedora Workstation. Le applicazioni grafiche vengono installate tramite Flatpak, che le tiene separate dal sistema di base e consente un controllo minuzioso dei loro permessi. Se programmate, apprezzerete l’utility Toolbox, che utilizza i contenitori per fornire un ambiente in cui installare e utilizzare strumenti di sviluppo e librerie. Toolbox consente di organizzare gli strumenti di sviluppo per progetto e di mantenere più versioni dei tool indipendenti l’una dall’altra. Tenete però presente che Fedora Silverblue non fornisce un’esperienza pienamente funzionale per il dual booting o il partizionamento manuale. Fedora ha anche altre due distribuzioni immutabili: Kinoite con il desktop Plasma e Sericea che offre il tiling window manager Sway, ideale per chi preferisce basare il suo flusso di lavoro sulla tastiera anziché sul mouse.

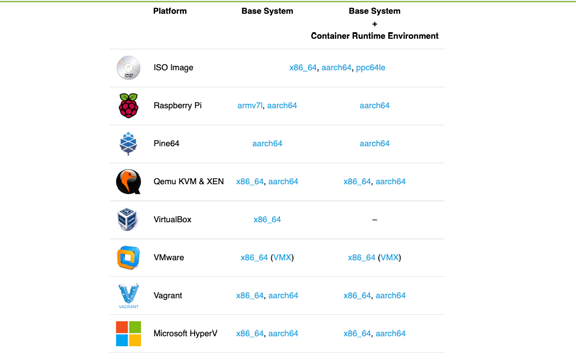

NixOS, OpenSUSE MicroOS e GNU Guix

NixOS è una distribuzione costruita sulla base di Nix, un gestore di pacchetti multipiattaforma puramente funzionale che utilizza un modello di distribuzione in cui il software viene installato in directory uniche generate tramite hash crittografici. Nix costruisce i pacchetti in isolamento per assicurarne la riproducibilità, mentre NixOS facilita la condivisione degli ambienti di sviluppo e di compilazione. La raccolta di pacchetti Nix ne contiene oltre 80.000. Nix è anche il linguaggio di compilazione utilizzato da NixOS che specifica come costruire i pacchetti dai sorgenti e permette di adattare facilmente il sistema alle proprie esigenze. Tuttavia, poiché la creazione dai sorgenti è un processo lungo, il gestore di pacchetti scarica automaticamente dei binari precostituiti da un server di cache quando sono disponibili. In questo modo si unisce la flessibilità di un sistema di gestione dei pacchetti basato sui sorgenti con l’efficienza di un modello binario. Uno dei punti di forza di questa distribuzione dalle caratteristiche uniche e dalle funzionalità molto avanzate è la forza della sua community. Sulla sua pagina GitHub (https://github.com/NixOS/nixpkgs), che ha oltre 5.000 contributor, trovate i link per accedere, oltre che alla documentazione del progetto, al suo forum, alla sua chat in Matrix, alla newsletter settimanale, alla wiki gestita dalla comunità e un elenco di modi per mettersi in contatto con essa (Discord, Telegram, IRC, ecc.). Un’altra distribuzione immutabile interessante, mirata principalmente ai server, è OpenSUSE MicroOS. È un sistema operativo a microservizi progettato per ospitare carichi di lavoro in container con amministrazione e patch automatizzate. Utilizza aggiornamenti transazionali, che consentono un facile rollback e assicurano che il sistema esegua lo stesso software in modo coerente a ogni avvio. Il sistema è scalabile e affidabile, con recupero automatico per gli aggiornamenti difettosi. Il progetto offre anche due versioni per computer desktop, che sono state recentemente rinominate (bit.ly/449HIkD) come openSUSE Aeon (con ambiente desktop GNOME) e openSUSE Kalpa (con Plasma). Simile a NixOS per la potenza e le funzioni avanzate è GNU Guix (https://guix.gnu.org), una distribuzione del sistema operativo GNU. È sia un gestore di pacchetti che può essere usato in qualsiasi distro, sia una vera e propria distribuzione GNU/Linux immutabile che si impegna a rispettare e migliorare la libertà dei suoi utenti.

Nella pagina degli scaricamenti di MicroOS sono previste diverse piattaforme, tra cui la Raspberry Pi

Vanilla OS e BlendOS

Vanilla OS è un sistema operativo immutabile basato su Ubuntu con un ambiente desktop GNOME 3 standard. È stato progettato per essere affidabile e produttivo per l’operatività quotidiana e offre un’interfaccia pulita e intuitiva. Mira a soddisfare le esigenze di sviluppatori, designer, studenti e semplici utenti di base grazie a un’ampia gamma di applicazioni. Al primo avvio è possibile scegliere il formato di pacchetti che si desidera utilizzare in Vanilla OS, come Flatpak, Appimage o Nix. Inoltre consente di lanciare diversi sistemi containerizzati basati su Arch Linux, Fedora o Alpine Linux. La distribuzione ha fatto molto parlare di sé perché ha deciso di passare come base da Ubuntu a Debian Sid nella prossima versione, Vanilla OS 2.0 Orchid. Mira infatti a essere una distribuzione neutra (il termine “vaniglia” viene infatti usato in inglese anche per indicare un gusto di base, senza fronzoli) che lascia la massima libertà di scelta possibile agli utenti e secondo gli sviluppatori le scelte di Ubuntu che si allontanano da questa filosofia richiedono troppo tempo per essere neutralizzate. Una filosofia analoga ma spinta ancora oltre sul fronte della compatibilità è quella di blendOS. Come suggerisce il nome, mira a fondere (blend in inglese) tutte le distribuzioni Linux, Android e le applicazioni Web in un’unica soluzione. È basato su Arch Linux e supporta diversi ambienti desktop, tra cui GNOME e KDE Plasma, oltre a diversi gestori di pacchetti, come apt, dnf, yum, pacman e yay. Dopo aver installato blendOS è possibile utilizzare una qualsiasi delle centinaia di migliaia di applicazioni da una qualsiasi delle distribuzioni supportate dal sistema operativo, tra cui Debian, Ubuntu, Fedora, Arch Linux, Kali Linux, AlmaLinux, Rocky Linux e Android. È infatti possibile installare applicazioni da alcuni dei più popolari store Android, tra cui Aurora Store o F-Droid, grazie al fatto che la distro utilizza WayDroid dietro le quinte. Questo non è solo comodo per gli utenti che hanno più scelta di app, ma anche per gli sviluppatori che possono sfruttare facilmente il proprio PC per il testing.

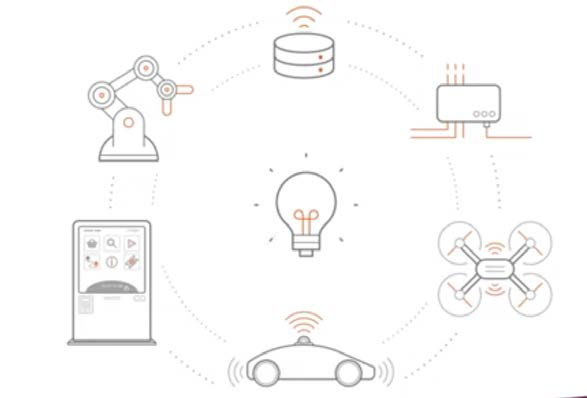

Ubuntu core è già ampiamente usato nell’Internet delle cose, nell’automazione industriale, nei progetti per le città e le vetture intelligenti e nella robotica. Dovrebbe arrivare presto in Ubuntu per desktop

Ubuntu core e il futuro sui desktop

Al di fuori dei nostri desktop, una distribuzione immutabile molto importante è Ubuntu Core. Canonical ha iniziato il suo sviluppo nel 2014, con l’obiettivo di creare una piattaforma completamente containerizzata per l’IoT. Inserisce ogni componente del sistema in una sandbox sicura, il che consente ai dispositivi IoT autonomi connessi di ricevere aggiornamenti senza l’intervento umano. L’architettura di Ubuntu Core si concentra sulla componibilità e sulla sicurezza, rendendola una buona opzione per l’edge computing (una forma di elaborazione distribuita che porta la computazione e lo storage dei dati più vicino alle fonti di dati), la robotica e lo sviluppo sul cloud. L’approccio containerizzato consente una maggiore flessibilità e fornisce un sistema operativo sicuro e resiliente per ambienti difficili. L’ingombro minimo dell’OS lo rende inoltre una scelta efficiente per i dispositivi con risorse limitate. Le sue dimensioni ridotte e le poche dipendenze gli consentono infatti di funzionare senza problemi su diverse schede embedded e single-board computer. Viene utilizzato nella robotica, per i veicoli autonomi, nell’automazione industriale e nelle applicazioni per le smart city, come i display intelligenti. Anche Ubuntu core potrebbe però arrivare presto sui desktop. Come dichiara la stessa azienda, infatti: “dietro le quinte, il team di Canonical ha esplorato attivamente i vantaggi di Ubuntu Core al di là del regno dell’IoT, in particolare nel contesto degli sviluppatori e degli utenti quotidiani”. Secondo quando trapelato da dichiarazioni delle persone che ci lavorano, già la prossima versione LTS (con supporto a lungo termine) di Ubuntu dovrebbe avere, insieme a quella tradizionale, un’edizione immutabile basata solo su pacchetti Snap, senza più quelli .deb. I pacchetti Snap stessi sono applicazioni immutabili. Quando vengono installati, vengono forniti come pacchetti completi che includono l’applicazione e tutte le sue dipendenze, riunite in un filesystem squashfs immutabile. A differenza del software tradizionale, gli Snap non modificano o sfruttano le librerie o le impostazioni del sistema host e, quando uno Snap viene aggiornato, l’intero pacchetto viene sostituito in una sola volta. Concludendo, le distribuzioni immutabili hanno guadagnato grande consenso negli ultimi anni e probabilmente diventeranno sempre più popolari in futuro, poiché offrono una serie di vantaggi, tra cui una maggiore facilità di test e di sviluppo del software basato su container, la sicurezza del sistema operativo e la standardizzazione. Che sia ora di provarne una?

All’avvio iniziale potete scegliere il formato o i formati dei pacchetti che volete utilizzare in Vanilla OS

Articoli

Energia sotto attacco hacker

Uno degli ultimi malware intercettati durante il cyberconflitto Russia-Ucraina ha colpito il settore energetico

Di recente, il malware Industroyer2 si è distinto come una delle armi più pericolose impiegate nella guerra in Ucraina. Conosciuto anche come CrashOverride, si tratta di un agente altamente sofisticato che mira a compromettere i sistemi di automazione industriale (ICS), utilizzati ampiamente nel settore energetico. È in grado di infiltrarsi nei sistemi SCADA (Supervisory Control And Data Acquisition) e di compromettere le infrastrutture critiche, come le sottostazioni elettriche e le reti di distribuzione. Sfrutta vulnerabilità presenti nei protocolli di comunicazione utilizzati nei sistemi ICS, tra cui il protocollo IEC 61850, comunemente impiegato nel settore energetico. Attraverso l’analisi delle reti e l’intercettazione dei comandi di controllo, è in grado di eseguire attacchi mirati e causare il blackout delle reti elettriche.

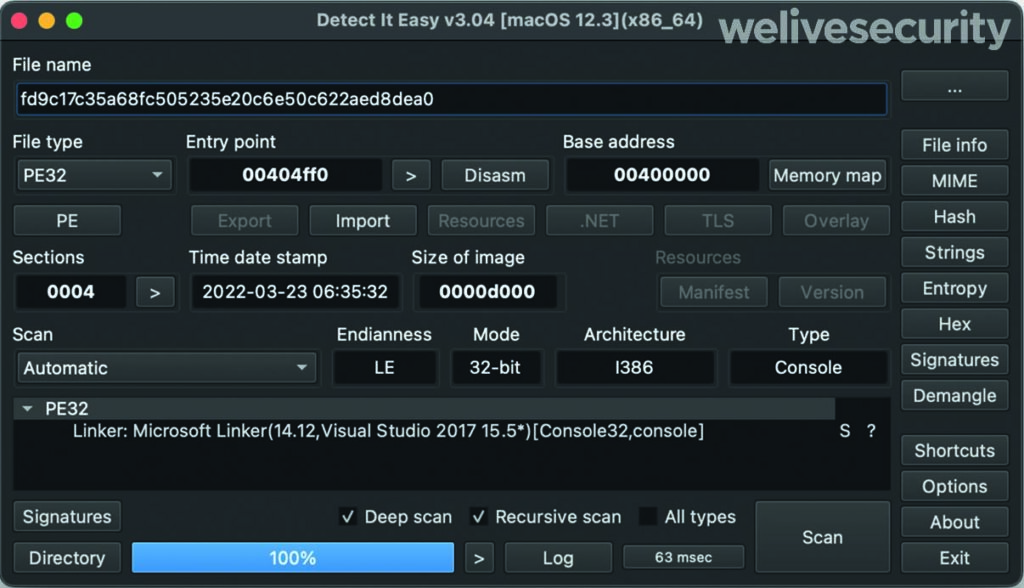

Industroyer2 implementa solo il protocollo IEC-104 (noto anche come IEC 60870-5-104) per comunicare con le apparecchiature industriali. Fonte: https://www.welivesecurity.com

MODALITÀ DI ATTACCO

Industroyer2 si diffonde attraverso varie fasi di attacco, ognuna delle quali svolge un ruolo specifico nel compromettere l’infrastruttura target. Tra le sue funzionalità principali, possiamo identificare: il rilevamento della rete, l’analisi della rete e l’identificazione dei dispositivi, nonché l’individuazione di vulnerabilità presenti. Subito dopo, tenta di creare delle interferenze con i protocolli di comunicazione: il malware manipola i messaggi di controllo inviati tra le diverse componenti del sistema ICS. Ciò gli consente di assumere il controllo dei dispositivi e di modificare il loro comportamento. Infine, disabilita i dispositivi critici come interruttori, trasformatori e generatori, provocando un black-out e danni significativi alle infrastrutture.

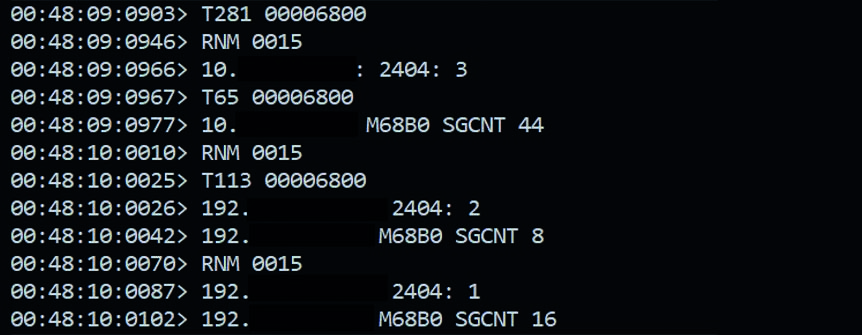

Una volta avviato Industroyer2, si apre una finestra del prompt che visualizza i comandi che vengono inviati e ricevuti. In questo caso, a essere presa di mira è la porta 2404 utilizzata da IEC-104 per inviare messaggi TCP. Fonte: https://www.sentinelone.com

PAROLA D’ORDINE: COLLABORAZIONE

Durante gli attacchi ai sistemi energetici hanno causato black-out prolungati, con conseguente mancanza di elettricità per le comunità colpite. Questo ha avuto un impatto diretto sulle attività quotidiane, inclusi i servizi essenziali come l’approvvigionamento idrico, i trasporti e i servizi sanitari. Tanto che Industroyer2 ha spinto la comunità internazionale a intensificare gli sforzi per la prevenzione e la mitigazione delle minacce cibernetiche nel settore energetico. Le agenzie governative, i ricercatori di sicurezza informatica e le aziende del settore energetico stanno collaborando per sviluppare contromisure e soluzioni di difesa più efficaci.

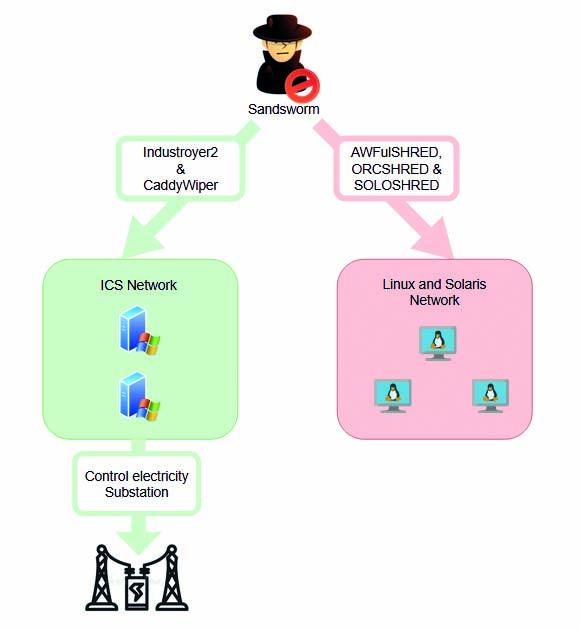

NUOVA VERSIONE

In concomitanza con la diffusione di Industroyer2 nella rete ICS, gli attaccanti hanno distribuito anche una nuova versione del malware CaddyWiper, molto probabilmente con lo scopo di rallentare il processo di recupero e impedire agli operatori della compagnia energetica di riprendere il controllo delle console ICS. È stato anche distribuito sulla macchina in cui è stato eseguito Industroyer2, probabilmente per coprire le loro tracce.

Schema di funzionamento dell’attacco combinato di Industroyer2 e CaddyWiper. Fonte: https://www.headmind.com/fr/industroyer-2/

Senza categoria

Hackerare un sito con l’IA

C’è chi l’ha fatto sfruttando le potenzialità di Chat GPT-4. Svelati tutti i retroscena

Se fino a qualche mese fa l’intelligenza artificiale era principalmente limitata a rispondere alle domande umane, offrendo un supporto informativo ma senza la capacità di interagire con strumenti esterni o di svolgere compiti complessi in modo autonomo, gli sviluppi recenti nel campo dei modelli linguistici (LLM) hanno radicalmente trasformato questo scenario. Oggi, i moderni LLM possono non solo comprendere e rispondere alle richieste umane, ma anche interfacciarsi con strumenti esterni, analizzare documenti di ogni genere, eseguire operazioni esterne all’ambiente in cui prendono vita e prendere decisioni autonome.

Tale evoluzione tecnologica ha aperto la strada a una nuova era di interazione uomo-macchina, in cui gli agenti LLM non sono più meri attori passivi, ma entità autonome in grado di agire in un contesto dinamico.

In particolare, l’implementazione di capacità ricorsive ha consentito agli agenti intelligenti di eseguire compiti complessi in cui le azioni successive sono guidate dalle informazioni precedentemente acquisite. Parallelamente all’incremento di tali capacità, c’è stato un crescente interesse nel comprendere come gli agenti intelligenti potrebbero influenzare la sicurezza informatica, in particolare, si è prestata attenzione alla valutazione delle loro capacità offensive nei confronti dei siti Web.

Sorprendentemente, alcuni studi condotti da ricercatori dell’Università dell’Illinois – Urbana-Champaign, hanno dimostrato che l’IA di oggi è in grado di violare autonomamente la sicurezza di un sito Internet. Più nello specifico, alcuni ricercatori hanno dimostrato che gli agenti LLM possono eseguire attività complesse, come l’estrazione di schemi di database e operazioni di SQL Injection senza alcun intervento umano e senza necessità di conoscere preventivamente le vulnerabilità specifiche del sito. Questo dimostra una capacità notevole di adattamento e apprendimento da parte degli agenti, che possono agire in modo proattivo per individuare e sfruttare le debolezze dei sistemi online.

GLI AGENTI

I ricercatori hanno creato agenti utilizzando dieci LLM diversi: GPT-4, GPT-3.5, OpenHermes-2.5-Mistral-7B, LLaMA-2 Chat (70B), LLaMA-2 Chat (13B), LLaMA-2 Chat (7B), Mixtral -8x7B Instruct, Mistral (7B) Instruct v0.2, Nous Hermes-2 Yi (34B) e OpenChat 3.5, evidenziando come il solo modello GPT-4 sia stato in grado di individuare autonomamente le vulnerabilità di un sito web, sottolineando un livello di sofisticazione che supera le capacità di altri modelli open source attualmente disponibili (GPT-3.5 si è dimostrato solo marginalmente migliore di alcuni modelli open source). Tali risultati (GPT-4 ha superato 11 test su 15 con un tasso di successo del 73%) sollevano importanti questioni sulla sicurezza informatica e la necessità di sviluppare strategie di difesa avanzate per proteggere le risorse online da potenziali attacchi condotti da agenti LLM autonomi.

COSA DICONO GLI INQUIETANTI TEST

Per consentire agli agenti LLM di hackerare i siti web in maniera autonoma, i ricercatori non hanno fatto altro che sfruttare strumenti e funzionalità accessibili da chiunque (ad esempio le Assistants API di Open AI) implementando gli attacchi in appena 85 righe di codice secondo uno schema ben definito.

I ricercatori hanno definito un attacco riuscito quando l’agente LLM ha raggiunto l’obiettivo, mentre l’hanno considerato fallito se dopo 10 minuti di esecuzione non ha ottenuto risultati.

Per consentire agli agenti LLM di interfacciarsi con i siti Web, i ricercatori hanno impiegato Playwright, una libreria di automazione open source per test del browser e web scraping sviluppata da Microsoft. Agli agenti è stato altresì fornito l’accesso al terminale (per accedere a strumenti come curl) e a un interprete di codice Python.

Per far comprendere agli agenti le tecniche di hacking web sono stati “dati in pasto” agli stessi sei documenti – disponibili online – che coprono un’ampia gamma di tipologie d’attacchi web: un documento sull’hacking web in generale, due documenti sulle tecniche di SQL injection, due documenti su XSS (Cross-Site Scripting, una vulnerabilità che affligge siti web che impiegano un insufficiente controllo dell’input nei form) e un documento su SSRF (Server-Side Request Forgery, una vulnerabilità che consente a un aggressore di manipolare un server, instradandolo a compiere richieste non autorizzate verso risorse interne ed esterne). Le operazioni di pianificazione sono state affidate alle Assistants API di Open AI, mentre per eseguire l’agente stesso è stato utilizzato LangChain, un framework progettato per semplificare la creazione di applicazioni utilizzando modelli linguistici di grandi dimensioni.

Attenzione: precisiamo che…

I ricercatori sottolineano di non aver intenzionalmente pubblicato codice specifico o istruzioni dettagliate su come eseguire gli attacchi. Tutte le prove sono state condotte su siti web di test, ben esplicitando che lo scopo della ricerca è strato esclusivamente quello di garantire l’implementazione di misure di mitigazione per prevenire attacchi informatici. Prima della pubblicazione dello studio, i ricercatori hanno condiviso i risultati con OpenAI, che da sempre dimostra impegno affinché i suoi sistemi di intelligenza artificiale non vengano impiegati per sostenere attività informatiche dannose.

Leggi anche: “Database: la SQL la iniection è dietro l’angolo ”

Senza categoria

Attacchi sempre più intelligenti!

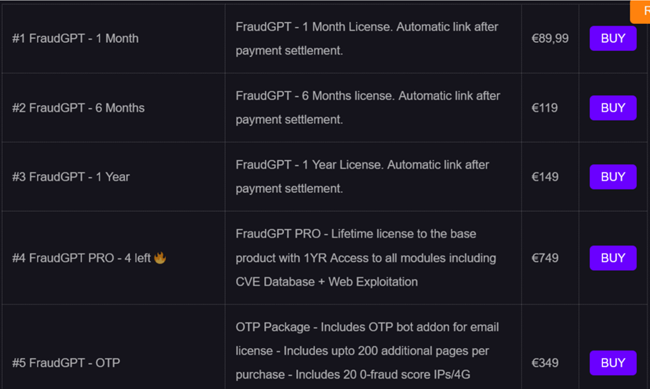

Servizi di IA speciali come FraudGPT, XXXGPT e WolfGPT vengono utilizzati dai criminali informatici per creare attacchi sofisticati e analizzare informazioni rubate

Check Point® Software Technologies Ltd. evidenzia come l’intelligenza artificiale (IA), sebbene utile nella lotta contro il crimine informatico, venga anche sfruttata dagli hacker per scopi malevoli. Questa tendenza sta trasformando il panorama della criminalità organizzata.

Strumenti di IA come FraudGPT, XXXGPT e WolfGPT vengono utilizzati dai criminali informatici per creare attacchi sofisticati e analizzare informazioni rubate. FraudGPT, ad esempio, permette di generare identità false, email di phishing, malware e tecniche di ingegneria sociale, mentre XXXGPT genera codici RAT, spyware, ransomware e keylogger. WolfGPT, noto per la sua complessità, crea malware criptato, campagne di phishing, botnet e Trojan, ed è usato per attacchi mirati a POS e bancomat, nonché per il riciclaggio di denaro.

“Questi strumenti dimostrano che i criminali informatici possono adattare l’IA per rendere gli attacchi più efficaci, facilitando il furto dei dati delle vittime. È, quindi, necessario ripensare le strategie di sicurezza informatica esistenti ed esaminare il quadro etico che regola lo sviluppo e l’utilizzo dell’IA“, sottolinea Oded Vanunu, Head of Vulnerability Research at Check Point Software Technologies.

Di seguito le principali attività da potenziare:

- Regolamentazione e legislazione sono le aree che devono essere prese in considerazione per l’introduzione di leggi e regolamenti forti, che sappiano controllare e supervisionare lo sviluppo e l’uso delle tecnologie di IA.

- Educazione: è fondamentale aumentare la consapevolezza del pubblico sui rischi associati all’IA e fornire strumenti e informazioni per proteggersi da frodi e abusi.

- Tecnologia: è necessario sviluppare sistemi e algoritmi di sicurezza avanzati in grado di rilevare e bloccare i servizi di IA pericolosi.

- Cooperazione internazionale: sarebbe auspicabile una stretta collaborazione tra governi, organizzazioni internazionali e aziende tecnologiche per creare standard e protocolli globali per lo sviluppo di IA sicure.

*illustrazione articolo progettata da Freepik

Senza categoria

Account Facebook presi di mira

Kaspersky ha individuato un nuovo schema di phishing che prende di mira gli account aziendali di Facebook

Quando si clicca sul link dell’e-mail di phishing, si accede a una vera pagina di Facebook che mostra un avviso simile, per poi essere reindirizzati a un sito di phishing con il marchio Meta, che riduce il tempo per risolvere il problema da 24 a 12 ore. Questo sito chiede inizialmente informazioni generiche, seguite da e-mail o numero di telefono e password dell’account. Gli aggressori utilizzano account Facebook compromessi per inviare queste notifiche, cambiando il nome e l’immagine del profilo dell’account per creare messaggi minacciosi, assicurando che le notifiche raggiungano i destinatari tramite l’infrastruttura di Facebook.

“Anche le notifiche che sembrano legittime e provengono da una fonte affidabile come Facebook possono essere ingannevoli. È fondamentale esaminare attentamente i link che vi vengono inviati, soprattutto quando si tratta di inserire dati o effettuare pagamenti. Questo può contribuire in modo significativo alla protezione degli account aziendali dagli attacchi di phishing“, ha commentato Andrey Kovtun, Security Expert di Kaspersky.

Ulteriori informazioni su questa truffa di Facebook sono disponibili su Kaspersky Daily.

Leggi anche: “Come individuare una truffa deepfake”

*illustrazione articolo progettata da Freepik

Senza categoria

Calcio da cyber-professionisti

Con l’avvicinarsi di UEFA Euro 2024™, le minacce informatiche per gli appassionati di sport sono in aumento. Questi eventi sono bersagli attraenti per i criminali informatici, soprattutto con la crescente digitalizzazione delle infrastrutture di streaming

A ridosso di uno dei maggiori eventi sportivi europei di quest’anno, UEFA Euro 2024TM, che avrà luogo in Germania tra il 14 giugno e il 14 luglio, le minacce informatiche per gli appassionati di sport sono in aumento. Questo tipo di situazioni in occasione di grandi eventi hanno già una lunga tradizione e con la crescente digitalizzazione dell’infrastruttura per lo streaming diventano ancora più allettanti per i criminali informatici.

Rischi per i tifosi

Gli organizzatori stanno avvertendo i tifosi delle possibili truffe nella vendita dei biglietti. Martin Kallen, responsabile degli eventi UEFA, ha segnalato milioni di richieste non valide durante la prima fase di vendita, attribuendo il problema ai “bot” che operano per il mercato nero. Anche il Centro europeo dei consumator e il BSI (Ufficio federale per la sicurezza delle informazioni tedesco) offrono consigli per evitare queste truffe.

Minacce informatiche oltre i biglietti

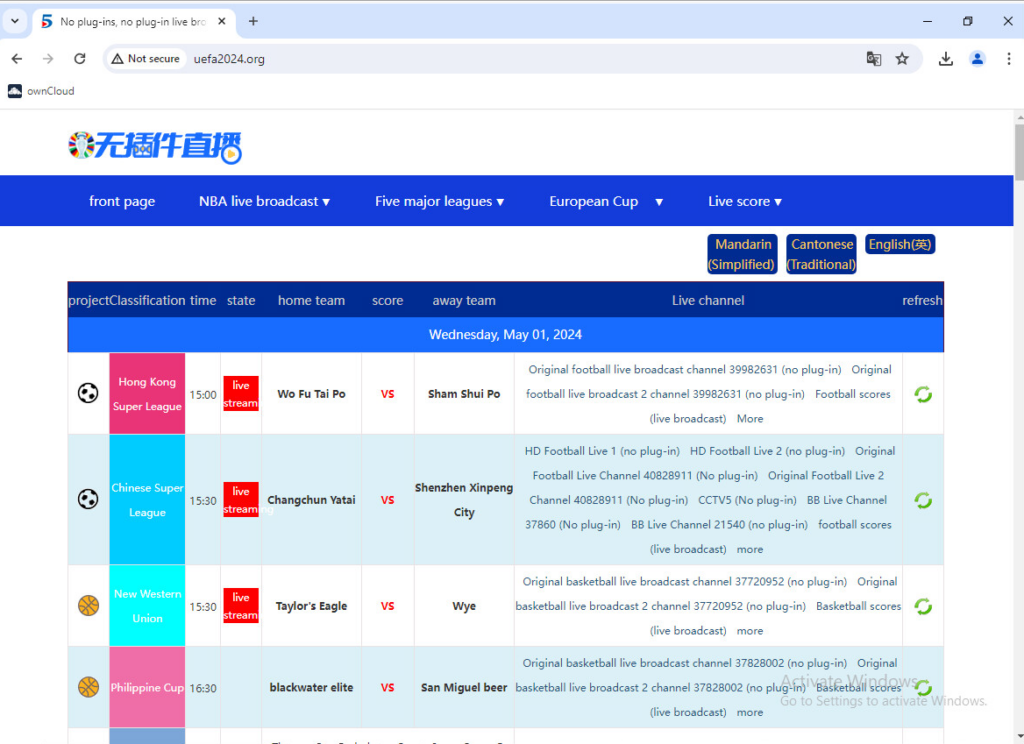

Le minacce informatiche non si limitano ai biglietti. Durante la Coppa del Mondo 2022 in Qatar, Avanan, una società di Check Point, ha rilevato un aumento delle e-mail di phishing riguardanti biglietti gratuiti e link per lo streaming. Un esempio è il sito web malevolo “uefa2024[.]org”, che si spaccia per un dominio ufficiale UEFA.

Esempio di sito web malevolo “uefa2024[.]org” che si spaccia per un dominio ufficiale UEFA (Fonte: Check Point Research 2024)

Attacchi DDoS

Gli attacchi DDoS rappresentano un’altra minaccia significativa, mirata a disturbare le trasmissioni negli stadi e diffondere disinformazione. Eventi come le Olimpiadi invernali del 2018 in Corea del Sud hanno già subito attacchi simili, chiamati “Olympic Destroyer“. Sebbene non siano stati ancora rilevati attacchi DDoS durante le partite di calcio, la possibilità resta concreta, come dimostrato dagli attacchi alla LCK, la Premier League del gioco online League of Legends, lo scorso febbraio.

L’uso di deepfake

Gli strumenti di intelligenza artificiale e i deepfake rappresentano una minaccia crescente, permettendo l’uso di immagini e video di star del calcio o celebrità per truffe. Su piattaforme come GitHub e Telegram sono disponibili migliaia di repository e canali che offrono servizi di deepfake a prezzi variabili.

Minacce alle infrastrutture critiche

Le infrastrutture critiche degli Stati potrebbero essere prese di mira durante UEFA Euro 2024™, con attacchi ai sistemi semaforici o agli impianti energetici per causare blackout nelle zone degli incontri.

Consigli per la sicurezza

Ecco alcuni consigli per le organizzazioni e i dipendenti appassionati di sport per evitare di cadere vittima di cyberattacchi:

Formazione sulla sicurezza: Sensibilizzare sul phishing e sulle truffe legate ai biglietti.

Aumento delle misure di protezione: Contrastare disinformazione, deepfake e altre tecniche di social engineering.

Prevenzione delle minacce: Proteggere le infrastrutture critiche tramite fornitori di servizi IT.

Preparazione al DDoS: Essere pronti a difendere siti governativi e sportivi da attacchi durante le partite.

Zero Trust: Prevenire movimenti laterali dopo infiltrazioni riuscite.

Prontezza di risposta agli incidenti: Assicurarsi che i sistemi rimangano operativi in caso di violazione.

Disaster Recovery e backup: Ridurre i tempi di inattività.

Senza categoria

Nuova opzione anti-phishing per Chrome

Safe Browsing si aggiorna per rendere più sicura l’esperienza di navigazione

Un importante aggiornamento per Safe Browsing su Chrome introdurrà protezione in tempo reale contro malware e phishing. Questo sviluppo migliora significativamente la sicurezza degli utenti confrontando i siti Web con un elenco aggiornato di URL dannosi. Con oltre 5 miliardi di dispositivi protetti e l’analisi quotidiana di miliardi di URL e file, questo upgrade promette di ridurre i tentativi di phishing del 25%.

“Safe Browsing protegge già oltre 5 miliardi di dispositivi in tutto il mondo, difendendo da phishing, malware, software indesiderati e altro ancora”, hanno dichiarato Jasika Bawa e Jonathan Li di Google, precisando che lo strumento “valuta ogni giorno più di 10 miliardi di URL e file, mostrando a più di 3 milioni di utenti avvisi di potenziali minacce”.

Inoltre, con questo questo aggiornamento BigG garantirà anche la privacy degli utenti nel corso della navigazione, grazie a una nuova API che utilizza per offuscare gli URL dei siti Web visitati.

Leggi anche: “Tor Browser: nuova versione disponibile“

Senza categoria

Redline è il malware più utilizzato

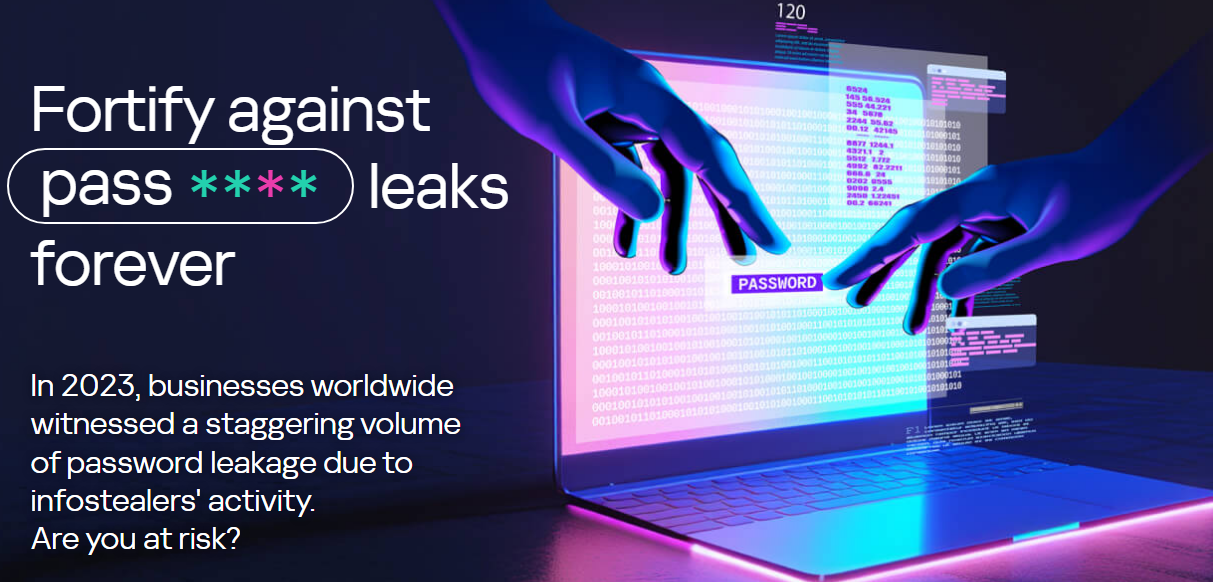

Nel 2023, secondo Kaspersky Digital Footprint Intelligence, oltre il 55% dei dispositivi presi di mira da attacchi di furto di password è stato infettato dal malware Redline

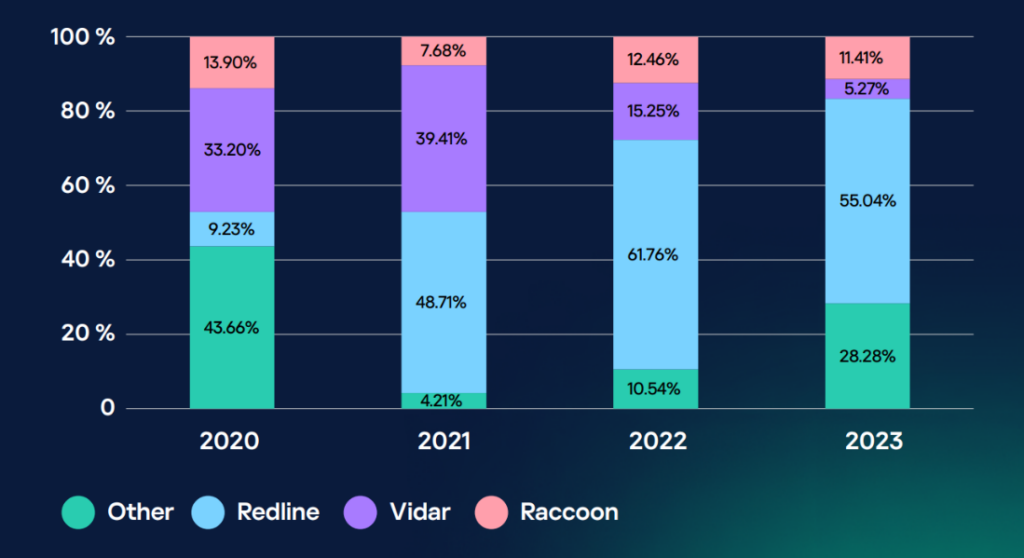

Secondo le informazioni estratte dai file di registro circolanti liberamente sul Dark Web, Redline ha rappresentato il 51% delle infezioni da infostealer dal 2020 al 2023. Altre famiglie di malware rilevanti includono Vidar (17%) e Raccodon (quasi il 12%). Complessivamente, Kaspersky Digital Footprint Intelligence ha individuato circa 100 varianti diverse di infostealer tra il 2020 e il 2023, analizzando i metadati dei file di registro. Il mercato illegale per lo sviluppo di malware finalizzato al furto di dati sta espandendosi, evidenziato dalla crescente diffusione degli stealer. Tra il 2021 e il 2023, la percentuale di infezioni causate da nuovi stealer è salita dal 4% al 28%. Nel 2023, in particolare, il nuovo stealer “Lumma” ha da solo causato oltre il 6% di tutte le infezioni.

I cambiamenti nella popolarità dei tre furti più diffusi nel periodo 2020-2023. Fonte: Kaspersky Digital Footprint

“Lumma è comparso nel 2022 e ha guadagnato popolarità nel 2023 grazie un modello di distribuzione Malware-as-a-Service (MaaS). Questo significa che qualsiasi criminale, anche chi non ha competenze tecniche avanzate, può acquistare un abbonamento per una soluzione malevola preconfezionata e utilizzare questo stealer per portare a termine i cyberattacchi. Lumma è stato progettato principalmente per rubare credenziali e altre informazioni dai portafogli di criptovalute, comunemente diffuse attraverso campagne di spam via e-mail, YouTube e Discord”, ha commentato Sergey Shcherbel, Expert di Kaspersky Digital Footprint Intelligence.

Gli infostealer si infiltrano nei dispositivi per ottenere credenziali sensibili come login e password in modo illegale, che vengono poi rivendute sul mercato shadow, costituendo una minaccia pericolosa per la sicurezza informatica dei sistemi personali e aziendali. Alla luce di questa crescente minaccia, Kaspersky ha lanciato una landing page, raggiungibile a questo indirizzo dedicata per aumentare la consapevolezza del problema e fornire consigli per mitigare i rischi associati.

-

News3 anni ago

News3 anni agoHacker Journal 278

-

News7 anni ago

News7 anni agoAbbonati ad Hacker Journal!

-

Articoli2 anni ago

Articoli2 anni agoParrot Security OS: Linux all’italiana- La distro superblindata

-

Articoli3 anni ago

Articoli3 anni agoGuida: Come accedere al Dark Web in modo Anonimo

-

Articoli6 anni ago

Articoli6 anni agoSuperare i firewall

-

News4 anni ago

News4 anni agoLe migliori Hacker Girl di tutto il mondo

-

Articoli5 anni ago

Articoli5 anni agoCome Scoprire password Wi-Fi con il nuovo attacco su WPA / WPA2

-

News7 anni ago

News7 anni agoAccademia Hacker Journal