News

Allarme ransomware e spyware

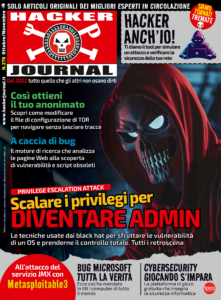

Da una recente ricerca condotta da Kaspersky emerge un preoccupante aumento degli attacchi ransomware e spyware ai sistemi industriali nel secondo trimestre del 2024

Il report Q2 2024 di Kaspersky sulla cybersecurity degli Industrial Control Systems (ICS) evidenzia un aumento del 20% degli attacchi ransomware rispetto al trimestre precedente. Nonostante un leggero calo dell’esposizione globale dei computer ICS a minacce informatiche (dal 24,4% al 23,5%), gli attacchi ransomware sono cresciuti di 1,2 volte. Il report segnala inoltre che lo spyware continua a rappresentare una minaccia significativa, utilizzato per spionaggio e preparazione di attacchi ransomware e mirati, ponendo in pericolo le infrastrutture critiche globali.

“I nostri risultati rivelano che, mentre il numero complessivo di attacchi ai computer OT è leggermente in calo, l’aumento di ransomware e spyware è preoccupante,” ha dichiarato Evgeny Goncharov, Head di Kaspersky ICS CERT. “Il malware ad alto impatto come il ransomware può interrompere le operazioni critiche in qualsiasi settore, che si tratti di produzione, energia, trasporti o altro. Lo spyware viene spesso utilizzato per rubare le credenziali aziendali e rivenderle sui mercati del dark web per un futuro riutilizzo da parte di bande di ransomware, hacktivisti e APT. La sovraesposizione delle infrastrutture OT alle minacce di spyware espone le operazioni e le aziende al rischio elevato di un grave incidente”.

Ecco in dettaglio alcuni dati emersi dalla ricerca:

- Ransomware in aumento: Kaspersky segnala un aumento di 1,2 volte degli attacchi ransomware ai sistemi ICS, raggiungendo il livello più alto dal 2023. Gli incidenti di ransomware hanno registrato un picco soprattutto a maggio 2024, con un rischio maggiore per le operazioni industriali.

- Spyware persistente: il report evidenzia la continua presenza di spyware, tra cui backdoor, keylogger e trojan, spesso utilizzati per il furto di dati e per consentire ulteriori attacchi quali il ransomware. La percentuale di computer ICS colpiti da spyware è salita al 4,08%, in aumento rispetto al 3,9% del primo trimestre 2024.

- Tecniche di mining innovative: gli aggressori continuano a utilizzare metodi sofisticati per distribuire malware per il mining di criptovalute sui computer ICS. Kaspersky osserva un aumento dell’uso di tecniche di esecuzione senza file, in cui il codice dannoso viene eseguito direttamente in memoria, rendendo più difficile il rilevamento e la prevenzione.

- Approfondimenti per aree geografiche: i sistemi ICS in Africa si confermano i più colpiti, con il 30% dei computer attaccati, mentre il Nord Europa ha registrato la percentuale più bassa, pari all’11,3%.

- Vulnerabilità specifiche del settore: il settore dell’automazione degli edifici registra la percentuale più alta di computer ICS colpiti, anche se il tasso di attacco complessivo in tutti i settori è diminuito nel secondo trimestre del 2024. Il report di Kaspersky spiega come gli aggressori sfruttino i punti deboli delle reti di automazione degli edifici, spesso puntando a sistemi conessi a Internet e software obsoleti.

Il report Q2 2024 completo sulla cybersecurity degli Industrial Control Systems cybersecurity (ICS), è disponibile alla pagina Web di Kaspersky ICS CERT.

Leggi anche: “Kaspersky protegge la posta elettronica”

*illustrazione articolo progettata da Freepik

News

Necro continua a colpire

Kaspersky ha identificato una nuova versione del trojan che si nasconde in Google Play

Alla fine di agosto 2024, Kaspersky ha scoperto una nuova versione del Trojan Necro, infiltrato in applicazioni popolari su Google Play e modificato alcune app su piattaforme non ufficiali come Spotify, WhatsApp e Minecraft. Necro è un downloader Android che scarica ed esegue componenti dannosi sui dispositivi infetti secondo le istruzioni dei creatori del trojan. Gli attacchi Necro sono stati registrati principalmente in Russia, Brasile, Vietnam, Ecuador, Messico e Italia. Questa variante del trojan può scaricare moduli che mostrano annunci pubblicitari in finestre nascoste, installare applicazioni di terze parti, aprire link arbitrari per eseguire codice JavaScript, e abbonare gli utenti a servizi a pagamento. Inoltre, può reindirizzare il traffico Internet attraverso il dispositivo della vittima, permettendo ai criminali informatici di accedere a risorse proibite o utilizzarlo come parte di una botnet proxy.

Applicazioni infette su piattaforme non ufficiali

Gli esperti di Kaspersky hanno scoperto per la prima volta il Trojan Necro in una versione modificata di Spotify Plus, che prometteva funzioni aggiuntive non presenti nell’app ufficiale. Successivamente, Necro è stato trovato anche in versioni modificate di WhatsApp e in giochi popolari come Minecraft, Stumble Guys e Car Parking Multiplayer. Il trojan è stato incorporato in queste applicazioni tramite moduli pubblicitari non verificati. La campagna Necro ha raggiunto anche Google Play, dove il downloader è stato trovato nelle app Wuta Camera e Max Browser, con oltre 11 milioni di download combinati. Dopo la segnalazione di Kaspersky, il codice dannoso è stato rimosso da Wuta Camera e Max Browser è stato ritirato dallo store. Tuttavia, gli utenti continuano a rischiare di imbattersi in Necro su piattaforme non ufficiali.

Leggi anche: “Addebiti PostePay da Google pay senza autorizzazione ”

*illustrazione articolo progettata da Freepik

News

IoT Security Landascape Report 2024

L’indagine condotta da Bitdefender in collaborazione con Netgear offre uno sguardo approfondito allo stato attuale della sicurezza IoT, scoprendo vulnerabilità critiche e fornendo informazioni utili per proteggere la Smart Home

Il rapporto “IoT Security Landscape Report 2024“, realizzato in collaborazione con Netgear, esamina lo stato della sicurezza nell’Internet delle cose (IoT) e offre approfondimenti su come proteggere le case intelligenti. Basato su dati provenienti da 3,8 milioni di case protette da NETGEAR Armor e Bitdefender, il report analizza 50 milioni di dispositivi IoT e 9,1 miliardi di eventi di sicurezza raccolti nel 2023. Identifica le principali vulnerabilità e tipologie di attacchi, valutando la popolarità e l’uso dei dispositivi IoT nelle smart home. Il sondaggio mira a sensibilizzare sull’importanza della sicurezza informatica nelle case, specialmente in un contesto di crescente fusione tra ambienti privati e aziendali dovuta al modello di lavoro ibrido.

Principali risultati del report

- Con il 31%, le Smart TV sono le più vulnerabili seguite dai router al 24% e dalle telecamere IP al 12% (la vulnerabilità può derivare da una serie di motivi: sistema operativo vecchio senza patch, non più supportato dal fornitore ecc.)

- Il 99,3% dei tentativi di attacco ai dispositivi IoT si basa su CVE precedentemente noti (e corretti) mostra l’importanza di applicare patch ed eseguire il software più recente.

- Le reti domestiche subiscono in media più di 10 attacchi contro i dispositivi ogni 24 ore. (in aumento di due attacchi rispetto allo scorso anno).

Il rapporto “IoT Security Landscape Report 2024” evidenzia l’importanza di una protezione costante e proattiva per le smart home, in risposta all’aumento degli attacchi contro i dispositivi IoT. Soluzioni come NETGEAR Armor, basate su tecnologia Bitdefender, sono fondamentali per la sicurezza delle reti domestiche. Queste soluzioni offrono una protezione integrata contro le minacce informatiche, mantenendo i dispositivi aggiornati e al sicuro da vulnerabilità note, permettendo alle famiglie di utilizzare la tecnologia IoT in modo sicuro e sereno.

Leggi anche: “Bitdefender rilascia il decryptor per il ransomware“

News

SambaSpy: il malware che ama l’Italia

Scoperto dai ricercatori di Kaspersky un trojan che prende di mira gli utenti italiani

Il Global Research and Analysis Team (GReAT) di Kaspersky ha scoperto una sofisticata campagna di malware mirata esclusivamente agli utenti italiani. Il malware, chiamato SambaSpy, è un Remote Access Trojan (RAT) con funzioni di gestione del file system, controllo della webcam, furto di password e gestione remota del desktop. La campagna SambaSpy si distingue per la sua precisione, colpendo solo i sistemi impostati in italiano. Iniziata nel maggio 2024, la campagna continua senza segni di rallentamento.

I ricercatori hanno identificato due catene di infezione leggermente diverse utilizzate nella campagna. Un metodo di infezione particolarmente elaborato inizia con un’email di phishing, che sembra provenire da una società immobiliare italiana legittima. L’email invita gli utenti a visualizzare una fattura cliccando su un link, che reindirizza gli utenti a un servizio cloud italiano legittimo utilizzato per la gestione delle fatture. Tuttavia, alcuni utenti vengono invece reindirizzati a un server Web dannoso, in cui il malware convalida le impostazioni del browser e della lingua. Se l’utente utilizza Edge, Firefox o Chrome in lingua italiana, viene indirizzato a un URL OneDrive contenente un PDF dannoso. In questo modo viene avviato il download di un dropper o di un downloader, entrambi in grado di scaricare il RAT SambaSpy. SambaSpy è un RAT completo scritto in Java e nascosto utilizzando Zelix KlassMaster.

“Siamo stati sorpresi dal target ristretto di questo attacco. Di solito i criminali informatici mirano a infettare il maggior numero di utenti possibile, ma la catena di infezione di SambaSpy include controlli specifici per garantire che vengano colpiti solo gli utenti italiani”, ha commentato Giampaolo Dedola, Lead Cybersecurity Researcher di Kaspersky GReAT.

Questo malware avanzato può eseguire una serie di attività dannose, tra cui:

- Gestione del file system e dei processi

- Controllo della webcam

- Registrazione dei tasti e manipolazione della clipboard

- Gestione del desktop da remoto

- Furto di password dai principali browser come Chrome, Edge e Opera

- Caricamento e download di file

- Possibilità di caricare plugin aggiuntivi in fase di esecuzione

Il meccanismo di caricamento dei plugin di SambaSpy e l’uso di library come JNativeHook dimostrano la sofisticatezza degli aggressori. Sebbene gli utenti italiani siano l’obiettivo principale, Kaspersky ha trovato forti collegamenti con il Brasile. I commenti e i messaggi di errore nel codice maligno sono scritti in portoghese brasiliano, suggerendo che l’attore della minaccia potrebbe essere brasiliano. Inoltre, l’infrastruttura usata nella campagna è collegata ad attacchi in Brasile e Spagna, sebbene gli strumenti di infezione in queste regioni differiscano leggermente da quelli usati in Italia.

Il report completo su SambaSpy è disponibile su Securelist.

*illustrazione articolo progettata da Securelist

News

Samsung: al via i percorsi di formazione sull’IA

I programmi formativi promossi da Samsung Electronics sono progettati per indirizzare i giovani verso le discipline STEM. Il progetto partirà in 5 università italiane

Samsung conferma il suo impegno nella formazione e diffusione delle competenze digitali tra i giovani in Italia con il programma “Together for Tomorrow! Enabling People“. Questo programma offre momenti di formazione a vari livelli per aiutare gli studenti a sviluppare competenze fondamentali in innovazione e digitale, nonché le soft skills necessarie per il mondo del lavoro in evoluzione.

Samsung, in collaborazione con i diversi atenei, metterà a disposizione l’esperienza e le competenze dei propri professionisti che affiancheranno i docenti universitari per aiutare gli studenti ad acquisire competenze digitali avanzate su temi come Intelligenza Artificiale e Internet of Things applicate al mercato dei prodotti Consumer Electronics, Machine Learning e Cybersecurity, potenziando al contempo le capacità di ideazione, gestione progettuale e problem solving, le cosiddette competenze trasversali, ovvero quelle capacità rilevanti per diventare professionisti preparati ad affrontare le sfide future.

Una testimonial d’eccezione

Per l’inizio del nuovo anno scolastico e accademico, Samsung ha scelto Carmen Panepinto Zayati come testimonial. Carmen, laureata in Ingegneria Elettronica e vincitrice del Samsung Innovation Campus 2020, partecipa a una campagna sui canali social di Samsung per spiegare l’importanza delle discipline STEM (Scienze, Tecnologia, Ingegneria e Matematica) e il loro impatto positivo. L’iniziativa mira a fornire ai giovani le informazioni necessarie per orientarsi nelle scelte future, specialmente nella fase pre-universitaria. Nel 2023, il 7% degli studenti ha abbandonato gli studi al primo anno e solo il 16% dei laureati italiani ha scelto discipline STEM per il 2024. La campagna, online da oggi fino a novembre sui profili Instagram e TikTok di Samsung Electronics Italia, presenta una serie di contenuti video con Carmen Panepinto. Nei video, Panepinto spiega l’importanza delle materie scientifiche e il loro impatto sulla vita quotidiana. Inoltre, condivide il suo percorso formativo, evidenziando le opportunità lavoro.

“In questi ultimi anni stiamo assistendo a profondi cambiamenti che richiedono competenze sempre aggiornate e in linea con quelle che sono le richieste del mercato del lavoro. Le aziende cercano sempre più professionisti con una solida formazione STEM per affrontare le sfide globali e sviluppare soluzioni all’avanguardia, soprattutto in un momento storico come quello attuale in cui nuove tecnologie come l’AI generativa stanno entrando in maniera sempre più dirompente nelle nostre vite. Tuttavia, non bisogna dimenticare il valore delle soft skills fondamentali per competere in uno scenario in costante evoluzione e cambiamento. Come Samsung vogliamo supportare i giovani a orientarsi in un panorama complesso, aiutandoli a comprendere i benefici e le opportunità che il digitale può offrire per il loro futuro e per farsi promotori del cambiamento verso una società migliore. Quest’anno, siamo entusiasti di avere con noi Carmen Panepinto che ci aiuterà in questa importante missione” ha commentato Anastasia Buda, Corporate Citizenship & Internal Communication Manager di Samsung Electronics Italia. “La scelta di Samsung ricade su Carmen non solo perché ha vinto Samsung Innovation Campus, progetto formativo di Samsung che avvicina i giovani ai temi dell’IOT e dell’intelligenza artificiale, ma prima di tutto per la sua capacità di essere vicina ai suoi coetanei. In un’epoca dove i giovani “inseguono” modelli, crediamo che Carmen sia un “influenzatore”, nel senso che ha la capacità di rappresentare un modello positivo per i suoi pari, con particolare attenzione alla popolazione femminile, dove il tema del Digital Gap è ancora una tematica estremamente attuale”.

News

Trend Micro sposa NVIDIA AI Enterprise

Potenziate le applicazioni della AI per aziende private e pubbliche amministrazioni grazie alla protezione dell’AI e alla resilienza aziendale

Trend Micro ha avviato diverse iniziative per guidare le future implementazioni dell’AI nelle aziende private e nelle pubbliche amministrazioni. Tra queste, una nuova soluzione inclusa in Trend Micro Vision One™ Sovereign Private Cloud, potenziata dai microservizi NVIDIA NIM della piattaforma NVIDIA AI Enterprise, permetterà alle organizzazioni di massimizzare il potenziale dell’AI garantendo la resilienza aziendale.

Eva Chen, co-fondatrice e CEO di Trend, afferma: “Non stiamo semplicemente reagendo a un mondo dominato dall’intelligenza artificiale: lo stiamo costruendo, assicurandoci che ogni team possa innovare in modo sicuro senza aumentare i rischi. Le nuove tecnologie, se adottate correttamente, dovrebbero rafforzare la resilienza aziendale, non comprometterla. Come già accaduto con la sicurezza nel cloud, stiamo aprendo nuove frontiere nell’uso dell’intelligenza artificiale per la sicurezza dell’intelligenza artificiale”.

“Le aziende e le pubbliche amministrazioni cercano modalità per integrare in modo sicuro l’AI nei sistemi mission-critical, mantenendo al contempo il pieno controllo dei dati proprietari”, dichiara Justin Boitano, Vice President of Enterprise Products di NVIDIA. “La piattaforma software NVIDIA AI Enterprise offre le prestazioni, l’affidabilità e la sicurezza necessarie per la protezione avanzata dei dati e l’efficienza operativa”.

L’adozione di nuove tecnologie rappresenta una sfida per i leader aziendali e del settore pubblico, che cercano di ridurre i rischi durante il processo. Trend Micro, riconoscendo l’importanza dell’AI generativa, collabora con NVIDIA per sviluppare strategie di protezione e promuovere trasformazioni aziendali durature. Trend Micro si concentra sulla comprensione delle evoluzioni infrastrutturali, dei comportamenti degli utenti e delle esigenze operative per proteggere i dati da minacce note e sconosciute. La tecnologia di Trend Micro, certificata in oltre 175 Paesi, supporta la conformità alle normative sulla sicurezza. L’azienda si estende su vari ambienti, tra cui cloud, SaaS, on-premises e data center AI, utilizzando piattaforme come AWS, Microsoft Azure e Google Cloud. GMI Cloud, partner tecnologico per l’AI, supporta l’accesso on-demand alle GPU NVIDIA Tensor Core.

Vediamo in dettaglio alcuni servizi AI adottati per la Sicurezza:

Trend Vision One Companion: Un assistente AI che utilizza i microservizi NVIDIA NIM e il computing accelerato per offrire rilevamento e risposta proattivi alle minacce, protezione dei dati sensibili anche in ambienti isolati, e per accelerare la produttività e la risposta agli attacchi. I clienti della piattaforma Trend Vision One, grazie a NVIDIA Morpheus, beneficiano di modelli XDR che elaborano e classificano grandi volumi di dati utente con maggiore efficienza, rilevando minacce e anomalie più rapidamente e riducendo il rumore, permettendo agli analisti di concentrarsi sugli eventi più critici.

Trend Vision One Sovereign and Private Cloud: Anche le organizzazioni strettamente controllate, come le pubbliche amministrazioni e le infrastrutture critiche, possono utilizzare l’AI senza compromettere la sovranità dei dati grazie all’integrazione con i microservizi NVIDIA NIM.

Leggi anche: “Il 2024 sarà l’anno degli attacchi genAi”

News

La backdoor Loki mette paura

Il malware, che Kaspersky ha identificato come Backdoor.Win64.MLoki, è una versione private agent del framework open-source di post-exploitation Mythic

Gli esperti di Kaspersky hanno scoperto una nuova versione della backdoor Loki, chiamata Backdoor.Win64.MLoki, utilizzata in attacchi mirati contro almeno 12 aziende russe nei settori ingegneristico e sanitario. Questo malware, basato sul framework open-source Mythic, si diffonde tramite e-mail di phishing con allegati dannosi. Una volta installato, Loki permette agli aggressori di gestire i token di accesso a Windows, iniettare codice nei processi in esecuzione e trasferire file tra il computer infetto e il server di comando e controllo.

“La popolarità dei framework open-source post-exploitation è in crescita e, sebbene siano utili per migliorare la sicurezza delle infrastrutture, abbiamo osservato che gli aggressori adottano e modificano sempre più spesso questi framework per diffondere malware”, ha affermato Artem Ushkov, Research Developer di Kaspersky. “Loki è l’ultimo esempio di come gli aggressori testino e applichino vari framework per scopi malevoli e li modifichino per ostacolare il rilevamento e il riconoscimento”.

Gli aggressori che utilizzano la backdoor Loki impiegano utility pubbliche come ngrok e gTunnel per accedere a segmenti di rete privati, poiché Loki non supporta il tunneling del traffico. Kaspersky ha rilevato che in alcuni casi gTunnel è stato modificato con goreflect per eseguire codice dannoso nella memoria del computer, eludendo così il rilevamento. Attualmente, non ci sono dati sufficienti per attribuire Loki a un gruppo di minacce specifico, ma l’analisi di Kaspersky indica che gli attacchi sono mirati e personalizzati, anziché basati su modelli standard di phishing. Il report completo è disponibile su Securelist.

*illustrazione articolo progettata da Securelist

News

iPhone 16: occhio alle truffe

I ricercatori di Kaspersky hanno scoperto che gli attori delle minacce stanno attirando gli utenti con falsi pre-order, offerte di early-adopter e supporto tecnico fasullo

La presentazione dei nuovi iPhone 16 viene sfruttata criminali informatici per truffare i fan più impazienti. Secondo Kaspersky, i truffatori stanno usando falsi pre-order, offerte per early adopter e supporto tecnico fasullo su siti web convincenti, causando perdite finanziarie e delusioni. L’iPhone 16, atteso nei negozi il 20 settembre, introdurrà miglioramenti come funzionalità AI, hardware rinnovato, schermi più grandi e nuovi colori. Le truffe, diffuse soprattutto in estate, includono sconti del 40% sugli early pre-order. Le vittime, dopo aver inserito i dati di fatturazione e pagato tramite PayPal, scoprono che il denaro è sparito e i truffatori hanno rubato le loro informazioni personali, vendibili sul dark web.

Sempre gli esperti di Kaspersky hanno scoperto un’altra truffa che riguarda un’offerta di assistenza tecnica per iPhone, che promette di aggiornare il dispositivo. Il sito Web falso, in spagnolo e rivolto presumibilmente agli utenti dell’America Latina, invita i clienti a denunciare lo smarrimento o il furto del telefono e offre un servizio per ritrovare il dispositivo. In fondo alla pagina, le vittime possono anche richiedere assistenza per la riparazione. Per accedere a questi servizi, la pagina chiede agli utenti di inserire il proprio ID Apple, nonostante questa sezione sia stranamente in inglese.

Anche se inserire un solo dato potrebbe non sembrare significativo, gli utenti iPhone sanno che se qualcuno ruba il proprio ID Apple, in pratica possiede le chiavi del proprio “regno digitale”. I truffatori possono accedere ai dati personali, come nome, indirizzo e-mail e altro, e venderli sul dark web. Possono anche introdursi nell’account iCloud, ottenendo l’accesso a foto, documenti e backup dei dispositivi. Ma, ancora più preoccupante, possono effettuare acquisti non autorizzati utilizzando l’ID, visualizzare il saldo del conto e prelevare denaro dall’Apple Wallet. La cosa peggiore è che il dispositivo può essere bloccato e utilizzato come riscatto.

“Come per la maggior parte dei nuovi dispositivi tecnologici, il lancio di iPhone 16 ha generato un grande clamore e i criminali informatici non tardano a sfruttarlo, quindi è proprio in questi momenti che i consumatori devono prestare più attenzione. Quando si fanno nuovi acquisti, è importante affidarsi ai siti ufficiali, diffidare delle offerte che sembrano troppo belle per essere vere e verificare sempre gli URL prima di condividere qualsiasi informazione personale. I truffatori puntano sul fatto che i più impazienti abbassino la guardia, quindi la prudenza è fondamentale”, ha dichiarato Olga Svistunova, Security Expert di Kaspersky.

Per proteggersi da queste truffe, gli esperti di Kaspersky consigliano di:

- Affidarsi ai siti ufficiali: acquistare o preordinare iPhone 16 solo da rivenditori ufficiali come il sito web di Apple o partner affidabili. Non cliccare su link provenienti da siti sconosciuti o da e-mail promozionali, anche se l’offerta è attraente.

- Diffidare dalle offerte “troppo belle per essere vere”: i criminali informatici spesso attirano le persone con offerte di grandi sconti o di acquisto anticipato. Se un’offerta sembra troppo bella per essere vera, come uno sconto del 40% o un accesso esclusivo al pre-ordine, è probabile che si tratti di una truffa.

- Controllare gli URL e gli indirizzi e-mail: i truffatori spesso creano siti web falsi che sembrano quasi identici a quelli legittimi. Verificare sempre che l’URL inizi con “https://” e corrisponda al dominio ufficiale Apple. Allo stesso modo, è bene prestare attenzione alle e-mail provenienti da indirizzi non ufficiali.

- Non condividere informazioni personali: diffidare da qualsiasi sito web o e-mail che richieda informazioni sensibili come dati della carta di credito, numeri di identificazione personale o password dell’ID Apple. Apple non chiederà mai questo tipo di informazioni tramite e-mail o link non richiesti.

- Abilitare l’autenticazione a due fattori (2FA): proteggere gli account online, in particolare quelli collegati ai metodi di pagamento, con la 2FA. Questo ulteriore livello di sicurezza rende più difficile per i truffatori accedere alle informazioni personali.

- Verificare le notizie sul pre-ordine: se si viene a conoscenza di un’offerta speciale o della possibilità di di pre-ordinarlo, è opportuno verificare la notizia sul sito web ufficiale di Apple o sui siti di informazione.

- Tenere d’occhio l’attività del proprio dispositivo e segnalare le transazioni sospette: se si riceve un’e-mail strana, segnalarla ad Apple o alle autorità competenti.

- Segnalare offerte sospette: se ci si imbatte in un sito web sospetto o in un’e-mail di phishing, segnalarlo ad Apple. Questo può aiutare a proteggere altri utenti dal rischio di cadere in una truffa.

Leggi anche: “Apple corre ai ripari”

-

News3 anni ago

News3 anni agoHacker Journal 279

-

News7 anni ago

News7 anni agoAbbonati ad Hacker Journal!

-

Articoli2 anni ago

Articoli2 anni agoParrot Security OS: Linux all’italiana- La distro superblindata

-

Articoli3 anni ago

Articoli3 anni agoGuida: Come accedere al Dark Web in modo Anonimo

-

Articoli6 anni ago

Articoli6 anni agoSuperare i firewall

-

News5 anni ago

News5 anni agoLe migliori Hacker Girl di tutto il mondo

-

Articoli5 anni ago

Articoli5 anni agoCome Scoprire password Wi-Fi con il nuovo attacco su WPA / WPA2

-

News7 anni ago

News7 anni agoAccademia Hacker Journal