News

Leak Foodora : Hackerati oltre 700.000 account

Il data breach è stato scoperto in data 19 maggio con l’archivio rinvenuto tra le conversazioni di un forum dedicato proprio alla diffusione delle informazioni rubate. Non sembrano fortunatamente essere coinvolti i dettagli relativi ai metodi di pagamento (carte di credito ecc.), ma il database contiene riferimenti precisi legati alla geolocalizzazione, costituendo dunque un rischio per la privacy che non è difficile immaginare.

L’azienda con un comunicato informa

Sfortunatamente possiamo confermare di aver identificato che un data breach riguardante dati personali datati fino al 2016. Le informazioni provengono da alcuni dei paesi che fanno parte del nostro mercato attuale e passato.

Delivery Hero ha reso noto di aver avviato un’indagine interna con l’obiettivo di far luce su quanto accaduto, avvisando le autorità competenti del leak come previsto in Europa dalla normativa GDPR.

fonte: punto-informatico.it

News

Apple fa la guerra agli sviluppatori

La nuova normativa UE apre un’alternativa all’App Store ma Apple sembra mirare a “bruciare” questi negozi

Volete mettere un collegamento per acquistare una app sul vostro sito o proporla su una varietà di piattaforme? Se volete distribuirla sugli iPhone, potreste avere delle difficoltà oppure pagare un caro prezzo per poterlo fare. Apple si trova a dover offrire delle alternative al testato e proficuo sistema basato su Apple Store e Apple Pay per la vendita delle app, sia nel vecchio continente sia in quello nuovo ma, oltre a sostenere che l’apertura a nuove soluzioni può mettere a rischio sicurezza e privacy degli utenti iOS, ha messo in atto dei metodi per coprire le proprie spese che riducono notevolmente i vantaggi di queste teoriche aperture del mercato per gli sviluppatori.

Cosa dice la normativa UE

La legge sui mercati digitali (o DMA da Digital Markets Act) è una norma europea che mira a regolamentare le grandi piattaforme online, denominate gatekeeper, per garantire una concorrenza leale e l’innovazione nel mercato digitale. La DMA stabilisce delle regole per i gatekeeper, imponendo una serie di obblighi per proteggere la libertà di scelta e la privacy degli utenti. Lo scopo della legge è evitare che operatori con un significativo potere di mercato, come Apple, possano abusarne. I gatekeeper hanno dovuto rispettare gli obblighi delineati nel DMA, tra cui consentire l’interoperabilità con terze parti, fornire l’accesso ai dati generati dagli utenti e garantire un trattamento equo delle imprese sulle proprie piattaforme. La mancata osservanza può portare multe fino al 10% del fatturato annuo totale mondiale di un’azienda o persino rimedi strutturali come la cessione di sue parti. Come la legge sottolinea “Pratiche di un gatekeeper, come favorire i propri servizi o impedire agli utenti commerciali dei propri servizi di raggiungere i consumatori, possono eliminare la concorrenza, portando come conseguenze meno innovazione, meno qualità e prezzi più alti. Quando un gatekeeper adotta pratiche sleali, per esempio imponendo condizioni inique per l’accesso al proprio negozio online di applicazioni software o impedendo l’installazione di applicazioni provenienti da altre fonti, è probabile che i consumatori paghino di più o siano privati dei benefici che i servizi alternativi avrebbero potuto apportare”. Nel caso specifico di Apple, la legge comporta che gli sviluppatori, nell’App Store nell’UE per iOS, iPadOS, macOS, tvOS e watchOS, abbiano la possibilità di utilizzare fornitori di servizi di pagamento alternativi a quello di Apple per gli acquisti e possano offrire un collegamento alla propria pagina Web per completare le transazioni. Apple naturalmente si è adeguata alla normativa ma i costi legati alle opzioni pagamento alternative hanno lasciato perplessi molti operatori del settore e sembrano annullare i benefici della legge.

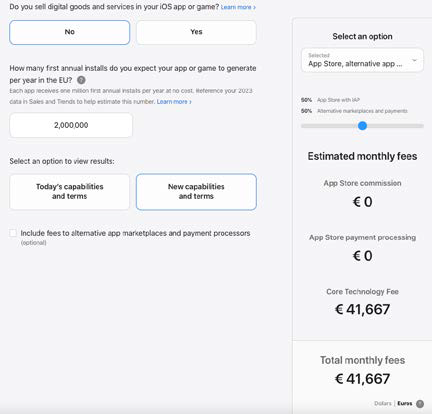

Un esempio di quanto potrebbe dover pagare Meta per distribuire Instagram su un nuovo app store iOS. Senza programmi come Instagram, però, potranno decollare dei nuovi store di questo tipo?

Il costo di un’alternativa

Se uno sviluppatore continua a utilizzare il sistema di pagamento dell’App Store con il modello di commissione mondiale nell’UE, non è necessario alcun intervento. Per iniziare a utilizzare le nuove opzioni di elaborazione dei pagamenti, invece, lo sviluppatore deve accettare un addendum sui termini alternativi per le app distribuite nell’Unione Europea per tutti i suoi account. L’accordo include nuovi termini commerciali per queste app, tra cui una Core Technology Fee (CTF). Per le app iOS distribuite su App Store e/o su un marketplace alternativo che raggiungono una scala significativa, pagherete 0,50 € per ogni prima installazione annuale oltre 1 milione di esse. David Heinemeier Hansson, creatore di Ruby on Rails e fondatore di Basecamp e HEY, ha spiegato in un suo post cosa significa in pratica in termini di costi. “Prendiamo Meta come esempio. Solo la loro applicazione Instagram è utilizzata da oltre 300 milioni di persone in Europa. Per semplificare i calcoli, diciamo che nell’UE ce ne sono 250 milioni. Per distribuire Instagram su, per esempio, un nuovo app store iOS di Microsoft, Meta dovrebbe pagare ad Apple 11.277.174 dollari AL MESE (!!!) come “Core Technology Fee”. Cioè 135 milioni di dollari all’anno. Solo per il privilegio di inserire Instagram in un negozio concorrente. Non è previsto alcun compenso se l’applicazione rimane esclusivamente nell’App Store di Apple”. Heinemeier parla di “estorsione” riferendosi a questi costi e prosegue così: “E Meta ha molte applicazioni di successo! In Europa WhatsApp è ancora più popolare di Instagram, quindi si tratta di altri 135 milioni di dollari all’anno. Poi devono pagare anche l’app di Facebook. E c’è l’app Messenger. Se si aggiungono cento milioni qui e cento milioni là, improvvisamente si parla di cifre davvero importanti! Anche per una grande azienda come Meta, sarebbe una spesa folle offrire tutte le proprie applicazioni in questi nuovi app store alternativi. Il che, ovviamente, è il punto chiave. Apple non vuole che Meta, o chiunque altro, utilizzi questi negozi alternativi. Vogliono che tutto rimanga esattamente com’è, in modo da poter continuare la loro routine indisturbati. Questa strategia è quindi esplicitamente progettata per garantire che nessun negozio di app di terze parti possa mai decollare. Senza le grandi app, non ci sarà alcuna attrazione e non ci saranno store. Tutti gli sforzi dell’UE per creare concorrenza nei mercati digitali saranno inutili. E Apple potrà inviare un chiaro segnale: ‘se interrompete il nostro gatekeeping, ve ne faremo pentire e dovrete pagare. Non opponete resistenza, lasciate perdere’. Speriamo che l’UE non lasci perdere”. Un iPhone è di fatto un computer? In un ulteriore post, Hansson sottolinea un altro aspetto importante di questa controversia. “La disputa sull’App Store si riduce a una grande domanda: l’iPhone è un computer o no? Se è un computer, dovremmo avere il diritto di calcolo. Come i consumatori hanno ottenuto il diritto alla riparazione. Se è un computer, dovrebbe essere vostro e dovreste avere il diritto di installare qualsiasi software desideriate. Se non è un computer, allora cos’è? Una console di gioco? Un elettrodomestico? Un giocattolo? C’è uno spettro in queste definizioni in cui i consumatori forse non si aspetterebbero il diritto di installare software di loro scelta, anche se c’è un “computer” da qualche parte all’interno dell’oggetto. E sospetto che sia proprio questo modello mentale ad animare i sostenitori di Apple su questo tema. Vogliono sfuggire alla libertà di possedere un computer. Ma credo che la maggior parte delle persone, a conti fatti, creda che il proprio smartphone sia un vero e proprio computer. E che dopo aver pagato anche più di 1.000 euro per questo computer, dovrebbero essere in grado di installare qualsiasi software desiderino. Senza dover chiedere il permesso ad Apple o a Google! Dovrebbero essere in grado di avere un rapporto diretto con aziende come Adobe, Epic, Netflix o 37signals, senza l’intermediazione di un casellante che dica loro cosa è consentito o che chieda una percentuale spropositata. Proprio come hanno potuto fare con ogni moderno PC fin dagli albori dell’informatica”.

Un freno per le app gratuite

Non sono solo i grandi sviluppatori come Meta a soffrire della nuova politica di Apple. Come sottolineato dal sito Macrumors, questo potrebbe infatti portare gli sviluppatori di applicazioni freemium alla bancarotta se scegliessero di usare pagamenti o store alternativi. Se per esempio sviluppate un’app gratuita e avete la fortuna che diventi un successo con oltre un milione di installazioni, vi troverete a pagare 0,50 € al mese per ogni utente. Con due milioni di installazioni, sono più di 41.000 € al mese, come potete vedere nella foto qui accanto, fatta con il sistema di calcolo offerto da Apple. Questo modello risulta insostenibile per le app gratuite mentre quelle freemium devono generare almeno 0,50 € per utente per sostenere le spese. Per evitare il rischio di andare in perdita, gli sviluppatori potrebbero dover richiedere un pagamento iniziale per le loro app… rinunciando quindi di fatto a essere freemium, perché questa strategia commerciale prevede che l’app sia offerta gratuitamente e che solo funzionalità, servizi o contenuti aggiuntivi richiedano un pagamento. Conviene quindi lasciare tutto com’è, senza avere pagamenti e metodi di distribuzioni alternativi ed eliminando in questo modo le spese fisse… ma con questa situazione il provvedimento dell’UE è riuscito a creare un mercato più libero? Apple dichiara nel suo comunicato stampa che l’aumento di costi si applica solo all’1% delle app. Resta però la domanda se gli altri app store possano essere competitivi senza quell’1% di grande successo.

Con due milioni di installazioni, un’app gratuita ha più di 41.000 € al mese di costi fissi se usa app store o sistemi di pagamento alternativi, ma nessun costo fisso se mantiene il contratto Apple tradizionale

Leggi anche: “Apple corre ai ripari”

News

KDE Neon 6 è disponibile!

KDE neon è stato aggiornato con KDE Frameworks 6, Plasma 6 e con tutte le applicazioni di KDE Gear 24.02 ed è pieno di novità

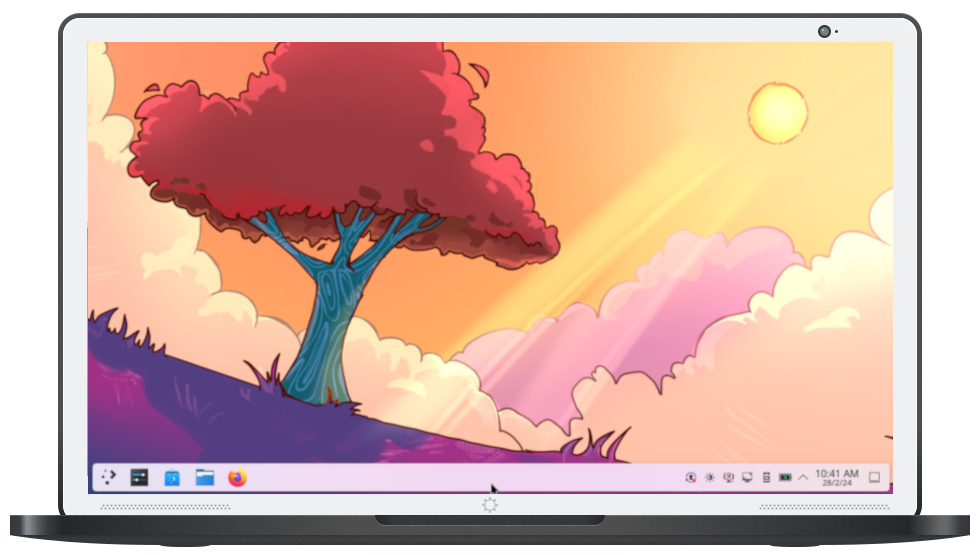

KDE neon 6, costruito sulle fondamenta stabili dell’ultima versione di Ubuntu LTS, entra in scena con KDE Plasma 6. Questa versione introduce una pletora di miglioramenti, tra cui il supporto per HDR (High Dynamic Range) e Qt 6. Il rinnovamento del tema Brezza, insieme alle nuove impostazioni, migliora l’esperienza dell’utente offrendo un’interfaccia più elegante e intuitiva. KDE Neon 6 è pensato non solo per l’uso quotidiano ma anche per gli ambienti di produzione, offrendo il kernel Linux 6.5 e Wayland di default.

Il nuovo sfondo, che vede il sole di giorno e una cometa la notte, è bello ma, se volete cambiarlo, ora potete farlo anche dalle impostazioni di sistema

Novità da Plasma 6

KDE Plasma 6 presenta diverse caratteristiche volte a migliorare l’esperienza desktop. L’applicazione Discover si arricchisce di una sezione dedicata a novità e aggiornamenti, aiutandovi a stare al passo con il vivace ecosistema delle applicazioni Linux. I pannelli fluttuanti diventano una caratteristica predefinita, aggiungendo un tocco moderno all’interfaccia utente. Inoltre, un’area di intestazione colorata aiuta a distinguere facilmente le finestre attive, migliorandone ulteriormente l’usabilità. Il commutatore di attività offre ora una visualizzazione a griglia di miniature, fornendo indicazioni visive che migliorano l’efficienza del multitasking. L’inclusione di un menu dedicato agli sfondi nelle impostazioni indica inoltre l’attenzione alla personalizzazione, confermata da altre funzioni che consentono di adattare facilmente il proprio desktop alle esigenze personali. Con questa uscita arrivano anche il supporto per i cursori hardware sulle GPU Nvidia, un nuovo comportamento predefinito di doppio clic per aprire file/cartelle e numerosi altri miglioramenti volti a migliorare l’esperienza utente complessiva. Neon 6 e Plasma 6 rappresentano un monumentale avanzamento per la comunità di KDE, con l’enfasi sul design incentrato sull’utente e sulle funzionalità all’avanguardia. Non solo consolidano la posizione di KDE nel mondo Linux, ma stabiliscono anche un nuovo punto di riferimento per ciò che gli utenti possono aspettarsi da un ambiente desktop.

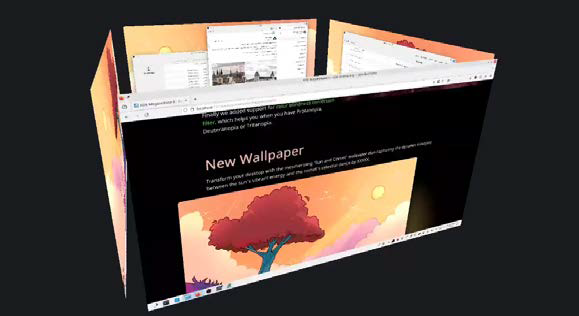

Due anni dopo la rimozione dell’effetto cubo in KWin, è stato reintegrato, offrendo un modo accattivante per visualizzare e scegliere più desktop su Plasma

Leggi anche: “KDE Plasma 6 in arrivo”

News

Malware per il mobile banking in crescita

Secondo Kaspersky negli ultimi 12 mesi si è registrato un aumento significativo di malware per il mobile banking e di phishing legato alle criptovalute

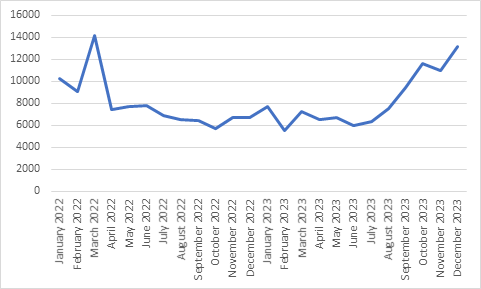

Il Financial Threat Report per il 2023 pubblicato da Kaspersky fornisce un’analisi dettagliata dell’evoluzione delle minacce informatiche nel settore finanziario. Secondo il report, negli ultimi 12 mesi c’è stato un notevole aumento del numero di utenti che hanno incontrato trojan bancari mobili, con un incremento del 32% degli attacchi agli utenti Android rispetto al 2022. Il trojan bancario più diffuso è stato Bian.h, responsabile del 22% di tutti gli attacchi Android. Geograficamente, Afghanistan, Turkmenistan e Tagikistan hanno registrato la percentuale più alta di utenti colpiti da trojan bancari, mentre la Turchia si è posizionata al primo posto per gli attacchi di malware nel mobile banking, con circa il 3% di utenti colpiti (2,98%).

Numero di utenti Android colpiti da malware bancario al mese, 2022-2023

Nel 2023, nonostante un calo dell’11% nel numero di utenti colpiti da malware per PC nell’ambito finanziario, Ramnit e Zbot hanno dominato con oltre il 50% degli attacchi. Gli utenti privati sono stati il bersaglio principale, rappresentando il 61,2% di tutti gli attacchi.

Il phishing finanziario ha confermato la sua rilevanza nel 2023, rappresentando il 27,32% di tutti gli attacchi di phishing a utenti aziendali e il 30,68% a utenti privati. Gli e-shop sono stati la principale esca, coinvolgendo il 41,65% dei casi di phishing finanziario. Inoltre, il phishing di PayPal ha costituito il 54,78% delle pagine di phishing indirizzate agli utenti dei sistemi di pagamento elettronico.

Il phishing legato alle criptovalute ha registrato una crescita del 16% su base annua, con 5,84 milioni di rilevamenti nel 2023 rispetto ai 5,04 milioni del 2022. Gli e-shop sono risultati essere il principale bersaglio, rappresentando il 41,65% di tutte le pagine di phishing finanziario. Amazon è stato il negozio online più imitato (34%), seguito da Apple (18,66%) e Netflix (14,71%). PayPal è stato il sistema di pagamento più frequentemente attaccato, coinvolto nel 54,73% degli attacchi.

News

CrowdStrike presenta una nuova ed evoluta soluzione di threat hunting per Microsoft Azure

Durante la RSA Conference 2024, evento di rilievo nel settore della sicurezza informatica, CrowdStrike ha presentato una serie di innovazioni rivoluzionarie nel campo del rilevamento e della risposta nel cloud. Con un aumento del 75% delle intrusioni nel cloud nell’ultimo anno, l’azienda ha risposto alla crescente minaccia con soluzioni progettate per bloccare le compromissioni nel cloud, soprattutto quelle basate sull’identità.

La novità principale è una soluzione di threat hunting cross-domain 24 ore su 24, 7 giorni su 7, progettata specificamente per gli ambienti Microsoft Azure. Questa soluzione offre una visibilità senza precedenti su cloud, identità ed endpoint, alimentata da un’intelligence d’élite sugli avversari.

Il comunicato ha anche evidenziato il rapporto del DHS Cyber Safety Review Board (CSRB), che ha sottolineato la prevenibilità della violazione di Microsoft Exchange Online nell’estate del 2023 e l’importanza cruciale di rilevare e rispondere proattivamente agli attacchi basati sull’identità e alle vulnerabilità degli ambienti cloud, soprattutto in contesti come Microsoft Azure.

Con queste nuove innovazioni, CrowdStrike offre il servizio di rilevamento e risposta cloud più completo al mondo, proteggendo i piani di controllo del cloud, prevenendo le minacce all’identità cloud e monitorando i movimenti laterali degli avversari dal cloud agli endpoint. Questi sviluppi promettono di migliorare significativamente la sicurezza informatica per gli ambienti cloud, garantendo una risposta rapida ed efficace alle minacce emergenti.

Il presidente di CrowdStrike, Michael Sentonas, ha sottolineato l’importanza di queste innovazioni, affermando che “fermare le violazioni cloud richiede un rilevamento e una risposta rapidi”. Con la combinazione dei servizi di threat hunting cloud leader di settore di CrowdStrike e la sua piattaforma di protezione delle applicazioni cloud native (CNAPP), l’azienda stabilisce un nuovo standard per il rilevamento e la risposta nel cloud, fornendo la visibilità necessaria per bloccare le compromissioni e proteggere gli asset digitali dei clienti.

News

Remote control e WinRAR sotto attacco

L’ultima ricerca di Kaspersky ha rivelato che gli attori delle Advanced Persistent Threat (APT) stanno prendendo di mira i servizi di accesso remoto vulnerabili e i meccanismi di controllo degli accessi, come Windows Smart Screen

Sebbene gli attacchi APT si verifichino raramente, rappresentano una minaccia significativa per le grandi aziende. Gli attori delle minacce di solito mirano a obiettivi specifici e cercano di rimanere inosservati all’interno dell’infrastruttura per periodi prolungati. In base ai dati disponibili sugli attacchi APT, nel primo trimestre del 2024 le vulnerabilità più utilizzate negli attacchi avanzati rilevate da Kaspersky sono state il command injection e l’authentication bypass nel software di Ivanti per la sicurezza informatica e la gestione dei sistemi, rispettivamente CVE-2024-21887 e CVE-2023-46805.

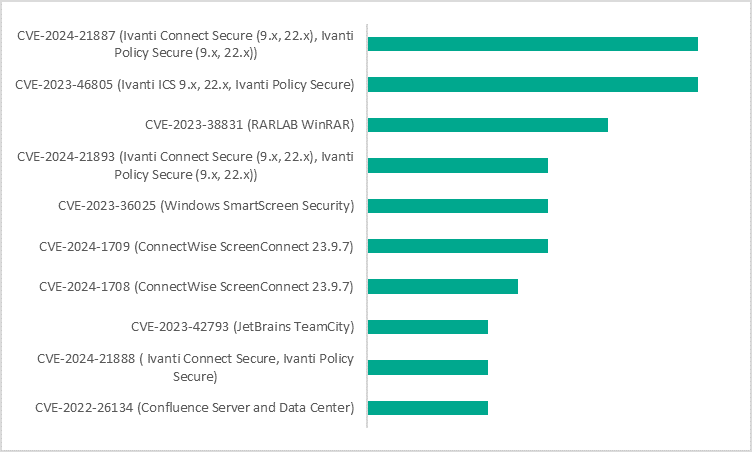

Vulnerabilità utilizzate negli attacchi APT nel periodo gennaio-marzo 2024 per tipo di attacco

La diffusione di CVE-2024-21887 è probabilmente dovuta alla sua particolarità. Negli attacchi mirati, gli avversari di solito sfruttano attivamente le vulnerabilità nelle prime settimane successive alla registrazione e alla pubblicazione, prima che le aziende abbiano avuto la possibilità di applicare le patch. La vulnerabilità CVE-2023-46805 può essere utilizzata congiuntamente a CVE-2024-21887.

Al terzo posto c’è la vulnerabilità di WinRAR, scoperta nel 2023 ma ancora attivamente utilizzata in attacchi mirati, che inganna gli utenti sulla tipologia del file di archiviazione da aprire, abbassando così l’attenzione.

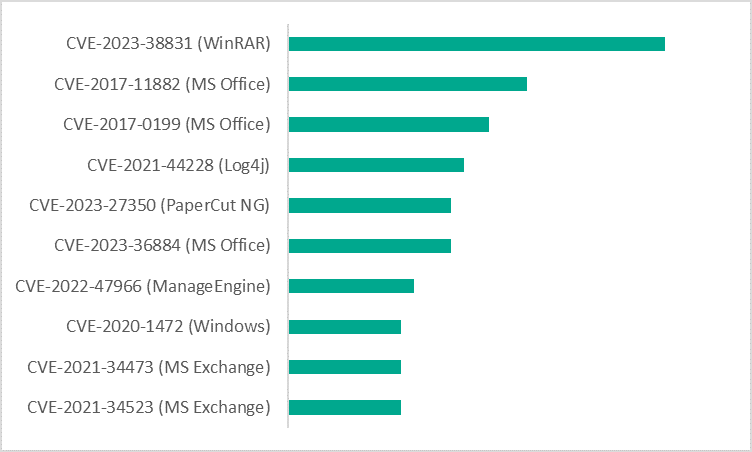

Nel 2023, le vulnerabilità più sfruttate negli attacchi avanzati sono state quelle di WinRAR (CVE-2023-38831), seguite da CVE-2017-11882 e CVE-2017-0199 della suite Microsoft Office.

Vulnerabilità utilizzate negli attacchi APT nel 2023 per tipo di attacco

L’analisi è stata condotta utilizzando informazioni provenienti da fonti ufficiali sugli attacchi APT, che hanno sfruttato le CVE (Vulnerabilità ed Esposizioni Comuni) registrate.

Leggi anche: “I pericoli dell’informatica spiegati ai bambini da Kaspersky“

News

Kaspersky protegge la posta elettronica

Rilasciata la nuova versione di Kaspersky Security for Mail Server che offre funzionalità avanzate per il filtraggio dei contenuti, la gestione della quarantena e una maggiore visibilità per i Security Operations Center (SOC)

Kaspersky ha recentemente potenziato in modo significativo Kaspersky Security for Mail Server per far fronte al sempre crescente panorama delle minacce tramite e-mail. Questo ultimo aggiornamento offre avanzate funzionalità di filtraggio dei contenuti. Gli amministratori possono ora creare regole di filtraggio complesse basate su parole chiave presenti nell’oggetto dell’e-mail, nel corpo del messaggio, nel mittente e nei nomi degli allegati. Inoltre, il software supporta ora il filtraggio basato sulle intestazioni nascoste nel corpo delle e-mail. Gli amministratori hanno la possibilità di definire elenchi di parole chiave consentite e proibite per ottimizzare le regole di filtraggio per differenti gruppi di utenti. Le modifiche apportate a questi elenchi vengono applicate in modo centralizzato a tutte le regole di filtraggio correlate, garantendo coerenza ed efficienza nella gestione della sicurezza della posta.

In aggiunta, Kaspersky Security for Mail Server include funzionalità di Protezione dalle Perdite di Dati (DLP) per monitorare le e-mail in uscita alla ricerca di dati sensibili. Gli amministratori possono creare espressioni regolari che corrispondono ai modelli di determinati tipi di dati sensibili (come i numeri delle carte di credito) al fine di individuarli e impedirne la trasmissione, riducendo così il rischio di perdite di dati. Queste restrizioni si applicano all’invio di e-mail a caselle di posta esterne all’organizzazione, ma è anche possibile configurare restrizioni per l’invio di tali dati tra specifici reparti aziendali.

Inoltre, gli amministratori possono sfruttare la funzionalità avanzata per la gestione della quarantena, che consente di visualizzare le e-mail in quarantena nel loro formato originale direttamente dalla console. Questa funzione semplifica il processo di gestione della quarantena, garantendo agli amministratori maggiore trasparenza e controllo sulle potenziali minacce alla posta elettronica.

Leggi anche: “I pericoli dell’informatica spiegati ai bambini“

News

Giornata mondiale della password

Check Point raccomanda l’uso di password forti per proteggere gli utenti dalle minacce informatiche

In occasione della Giornata Mondiale della Password, che si celebra giovedi 2 maggio 2024, Check Point® Software Technologies Ltd. ribadisce l’importanza di riconsiderare le nostre pratiche riguardanti le password, considerando il costante avanzamento della sofisticazione degli attacchi informatici. Nel contesto digitale, le password fungono da primo baluardo contro le minacce informatiche. Tuttavia, la loro vulnerabilità e la complessità nell’utilizzo le rendono spesso il punto più debole del sistema. La scarsa attenzione alle password comporta conseguenze di ampia portata, specialmente per le aziende. Con oltre 23 milioni di individui che adottano password banali come “123456”, le implicazioni sono allarmanti. Una sicurezza così fragile può mettere a rischio un’intera organizzazione, causando violazioni dei dati, richieste di riscatto e danni irreparabili alla reputazione e alla fiducia dei clienti. In effetti, una sola password debole può favorire attacchi informatici su vasta scala. Per esempio, gli attacchi recenti a importanti entità come Okta e 23AndMe sono stati agevolati dal furto delle credenziali di accesso, evidenziando l’impatto diffuso e la minaccia costante derivante dalle password fragili. Dalle frodi di phishing agli attacchi brute-force, le tattiche dei criminali informatici continuano a progredire.

Grazie ai recenti sviluppi nell’intelligenza artificiale, gli hacker ora sfruttano algoritmi di machine learning per predire e decifrare le password con una rapidità senza precedenti, approfittando di ogni vulnerabilità nelle nostre difese digitali. Questo aumento di abilità nel campo degli attacchi richiede l’implementazione di password non solo più lunghe, ma anche più intricate.

La possibilità di un futuro senza password

Nell’attuale panorama digitale, il ruolo delle password tradizionali in presenza dell’avvento dell’autenticazione biometrica è oggetto di un vivace dibattito tra gli esperti di sicurezza. Mentre alcuni sostengono la necessità di abbandonare completamente le password a favore di soluzioni biometriche, come le impronte digitali o FaceID, e di alternative moderne come Google Passkey per la loro praticità e maggiore sicurezza, altri sostengono il mantenimento dell’uso di password manager o di una combinazione di metodi. Nonostante i progressi della tecnologia di autenticazione, le password tradizionali rimangono prevalenti su diverse piattaforme.

L’autenticazione biometrica, pur essendo sicura, ha uno svantaggio significativo: una volta compromessi, i dati biometrici non possono essere modificati. Questa vulnerabilità può portare a un furto d’identità irreversibile. Al contrario, le password tradizionali possono essere aggiornate frequentemente per evitare accessi non autorizzati a seguito di una violazione della sicurezza.

Per rafforzare la sicurezza delle password, Check Point raccomanda le seguenti buone abitudini:

- Complessità e lunghezza: Creare password con un mix di numeri, lettere e simboli, puntando a 12-16 caratteri per migliorare la sicurezza. L’estensione a 18 caratteri può rendere una password quasi infrangibile, dato l’aumento esponenziale delle combinazioni possibili. Assicuratevi che la password sia unica per voi ed evitate di utilizzare dati personali facilmente intuibili come date di compleanni o anniversari.

- Password uniche per diversi account: Evitare di riutilizzare le password su più piattaforme. Utilizzate parole o frasi originali, come “meryhadalittlelamb” (“mariaavevaunpiccoloagnello”), o una variante più sicura con caratteri speciali “#M3ryHad@L1ttleL4m8”. Check Point Harmony Browse migliora la sicurezza impedendo il riutilizzo delle password aziendali su siti esterni e proteggendo da phishing e malware.

- Aggiornamenti regolari: Cambiare regolarmente le password per ridurre il rischio di violazioni. Questa pratica è fondamentale, soprattutto dopo incidenti di sicurezza come le fughe di dati. Strumenti come Have I Been Pwned possono aiutare a verificare se i vostri account sono stati compromessi in una violazione, inducendovi a effettuare aggiornamenti tempestivi.

- Autenticazione a più fattori (MFA): Attivare sempre l’MFA per aggiungere un ulteriore livello di sicurezza. In questo modo si garantisce che anche se una password è compromessa, l’accesso non autorizzato viene comunque bloccato.

- KPI di sicurezza: Le organizzazioni devono imporre modifiche regolari delle password e utilizzare soluzioni di Privileged Access Management (PAM) per gestire e monitorare efficacemente l’accesso agli account e ai dati.

*illustrazione articolo progettata da Freepik

-

News3 anni ago

News3 anni agoHacker Journal 277

-

News7 anni ago

News7 anni agoAbbonati ad Hacker Journal!

-

Articoli2 anni ago

Articoli2 anni agoParrot Security OS: Linux all’italiana- La distro superblindata

-

Articoli3 anni ago

Articoli3 anni agoGuida: Come accedere al Dark Web in modo Anonimo

-

Articoli6 anni ago

Articoli6 anni agoSuperare i firewall

-

News4 anni ago

News4 anni agoLe migliori Hacker Girl di tutto il mondo

-

Articoli5 anni ago

Articoli5 anni agoCome Scoprire password Wi-Fi con il nuovo attacco su WPA / WPA2

-

News7 anni ago

News7 anni agoAccademia Hacker Journal