News

Apple fa la guerra agli sviluppatori

La nuova normativa UE apre un’alternativa all’App Store ma Apple sembra mirare a “bruciare” questi negozi

Volete mettere un collegamento per acquistare una app sul vostro sito o proporla su una varietà di piattaforme? Se volete distribuirla sugli iPhone, potreste avere delle difficoltà oppure pagare un caro prezzo per poterlo fare. Apple si trova a dover offrire delle alternative al testato e proficuo sistema basato su Apple Store e Apple Pay per la vendita delle app, sia nel vecchio continente sia in quello nuovo ma, oltre a sostenere che l’apertura a nuove soluzioni può mettere a rischio sicurezza e privacy degli utenti iOS, ha messo in atto dei metodi per coprire le proprie spese che riducono notevolmente i vantaggi di queste teoriche aperture del mercato per gli sviluppatori.

Cosa dice la normativa UE

La legge sui mercati digitali (o DMA da Digital Markets Act) è una norma europea che mira a regolamentare le grandi piattaforme online, denominate gatekeeper, per garantire una concorrenza leale e l’innovazione nel mercato digitale. La DMA stabilisce delle regole per i gatekeeper, imponendo una serie di obblighi per proteggere la libertà di scelta e la privacy degli utenti. Lo scopo della legge è evitare che operatori con un significativo potere di mercato, come Apple, possano abusarne. I gatekeeper hanno dovuto rispettare gli obblighi delineati nel DMA, tra cui consentire l’interoperabilità con terze parti, fornire l’accesso ai dati generati dagli utenti e garantire un trattamento equo delle imprese sulle proprie piattaforme. La mancata osservanza può portare multe fino al 10% del fatturato annuo totale mondiale di un’azienda o persino rimedi strutturali come la cessione di sue parti. Come la legge sottolinea “Pratiche di un gatekeeper, come favorire i propri servizi o impedire agli utenti commerciali dei propri servizi di raggiungere i consumatori, possono eliminare la concorrenza, portando come conseguenze meno innovazione, meno qualità e prezzi più alti. Quando un gatekeeper adotta pratiche sleali, per esempio imponendo condizioni inique per l’accesso al proprio negozio online di applicazioni software o impedendo l’installazione di applicazioni provenienti da altre fonti, è probabile che i consumatori paghino di più o siano privati dei benefici che i servizi alternativi avrebbero potuto apportare”. Nel caso specifico di Apple, la legge comporta che gli sviluppatori, nell’App Store nell’UE per iOS, iPadOS, macOS, tvOS e watchOS, abbiano la possibilità di utilizzare fornitori di servizi di pagamento alternativi a quello di Apple per gli acquisti e possano offrire un collegamento alla propria pagina Web per completare le transazioni. Apple naturalmente si è adeguata alla normativa ma i costi legati alle opzioni pagamento alternative hanno lasciato perplessi molti operatori del settore e sembrano annullare i benefici della legge.

Un esempio di quanto potrebbe dover pagare Meta per distribuire Instagram su un nuovo app store iOS. Senza programmi come Instagram, però, potranno decollare dei nuovi store di questo tipo?

Il costo di un’alternativa

Se uno sviluppatore continua a utilizzare il sistema di pagamento dell’App Store con il modello di commissione mondiale nell’UE, non è necessario alcun intervento. Per iniziare a utilizzare le nuove opzioni di elaborazione dei pagamenti, invece, lo sviluppatore deve accettare un addendum sui termini alternativi per le app distribuite nell’Unione Europea per tutti i suoi account. L’accordo include nuovi termini commerciali per queste app, tra cui una Core Technology Fee (CTF). Per le app iOS distribuite su App Store e/o su un marketplace alternativo che raggiungono una scala significativa, pagherete 0,50 € per ogni prima installazione annuale oltre 1 milione di esse. David Heinemeier Hansson, creatore di Ruby on Rails e fondatore di Basecamp e HEY, ha spiegato in un suo post cosa significa in pratica in termini di costi. “Prendiamo Meta come esempio. Solo la loro applicazione Instagram è utilizzata da oltre 300 milioni di persone in Europa. Per semplificare i calcoli, diciamo che nell’UE ce ne sono 250 milioni. Per distribuire Instagram su, per esempio, un nuovo app store iOS di Microsoft, Meta dovrebbe pagare ad Apple 11.277.174 dollari AL MESE (!!!) come “Core Technology Fee”. Cioè 135 milioni di dollari all’anno. Solo per il privilegio di inserire Instagram in un negozio concorrente. Non è previsto alcun compenso se l’applicazione rimane esclusivamente nell’App Store di Apple”. Heinemeier parla di “estorsione” riferendosi a questi costi e prosegue così: “E Meta ha molte applicazioni di successo! In Europa WhatsApp è ancora più popolare di Instagram, quindi si tratta di altri 135 milioni di dollari all’anno. Poi devono pagare anche l’app di Facebook. E c’è l’app Messenger. Se si aggiungono cento milioni qui e cento milioni là, improvvisamente si parla di cifre davvero importanti! Anche per una grande azienda come Meta, sarebbe una spesa folle offrire tutte le proprie applicazioni in questi nuovi app store alternativi. Il che, ovviamente, è il punto chiave. Apple non vuole che Meta, o chiunque altro, utilizzi questi negozi alternativi. Vogliono che tutto rimanga esattamente com’è, in modo da poter continuare la loro routine indisturbati. Questa strategia è quindi esplicitamente progettata per garantire che nessun negozio di app di terze parti possa mai decollare. Senza le grandi app, non ci sarà alcuna attrazione e non ci saranno store. Tutti gli sforzi dell’UE per creare concorrenza nei mercati digitali saranno inutili. E Apple potrà inviare un chiaro segnale: ‘se interrompete il nostro gatekeeping, ve ne faremo pentire e dovrete pagare. Non opponete resistenza, lasciate perdere’. Speriamo che l’UE non lasci perdere”. Un iPhone è di fatto un computer? In un ulteriore post, Hansson sottolinea un altro aspetto importante di questa controversia. “La disputa sull’App Store si riduce a una grande domanda: l’iPhone è un computer o no? Se è un computer, dovremmo avere il diritto di calcolo. Come i consumatori hanno ottenuto il diritto alla riparazione. Se è un computer, dovrebbe essere vostro e dovreste avere il diritto di installare qualsiasi software desideriate. Se non è un computer, allora cos’è? Una console di gioco? Un elettrodomestico? Un giocattolo? C’è uno spettro in queste definizioni in cui i consumatori forse non si aspetterebbero il diritto di installare software di loro scelta, anche se c’è un “computer” da qualche parte all’interno dell’oggetto. E sospetto che sia proprio questo modello mentale ad animare i sostenitori di Apple su questo tema. Vogliono sfuggire alla libertà di possedere un computer. Ma credo che la maggior parte delle persone, a conti fatti, creda che il proprio smartphone sia un vero e proprio computer. E che dopo aver pagato anche più di 1.000 euro per questo computer, dovrebbero essere in grado di installare qualsiasi software desiderino. Senza dover chiedere il permesso ad Apple o a Google! Dovrebbero essere in grado di avere un rapporto diretto con aziende come Adobe, Epic, Netflix o 37signals, senza l’intermediazione di un casellante che dica loro cosa è consentito o che chieda una percentuale spropositata. Proprio come hanno potuto fare con ogni moderno PC fin dagli albori dell’informatica”.

Un freno per le app gratuite

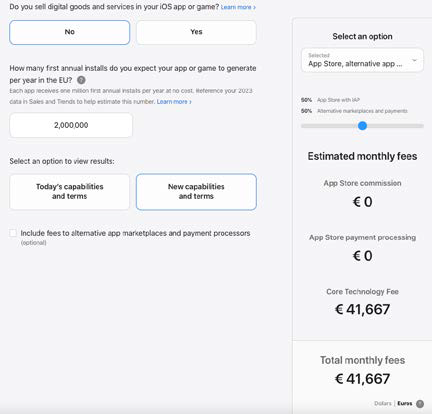

Non sono solo i grandi sviluppatori come Meta a soffrire della nuova politica di Apple. Come sottolineato dal sito Macrumors, questo potrebbe infatti portare gli sviluppatori di applicazioni freemium alla bancarotta se scegliessero di usare pagamenti o store alternativi. Se per esempio sviluppate un’app gratuita e avete la fortuna che diventi un successo con oltre un milione di installazioni, vi troverete a pagare 0,50 € al mese per ogni utente. Con due milioni di installazioni, sono più di 41.000 € al mese, come potete vedere nella foto qui accanto, fatta con il sistema di calcolo offerto da Apple. Questo modello risulta insostenibile per le app gratuite mentre quelle freemium devono generare almeno 0,50 € per utente per sostenere le spese. Per evitare il rischio di andare in perdita, gli sviluppatori potrebbero dover richiedere un pagamento iniziale per le loro app… rinunciando quindi di fatto a essere freemium, perché questa strategia commerciale prevede che l’app sia offerta gratuitamente e che solo funzionalità, servizi o contenuti aggiuntivi richiedano un pagamento. Conviene quindi lasciare tutto com’è, senza avere pagamenti e metodi di distribuzioni alternativi ed eliminando in questo modo le spese fisse… ma con questa situazione il provvedimento dell’UE è riuscito a creare un mercato più libero? Apple dichiara nel suo comunicato stampa che l’aumento di costi si applica solo all’1% delle app. Resta però la domanda se gli altri app store possano essere competitivi senza quell’1% di grande successo.

Con due milioni di installazioni, un’app gratuita ha più di 41.000 € al mese di costi fissi se usa app store o sistemi di pagamento alternativi, ma nessun costo fisso se mantiene il contratto Apple tradizionale

Leggi anche: “Apple corre ai ripari”

News

Il ruolo della GenAI nella sicurezza

Check Point ha collaborato con la società di ricerca Vanson Bourne per capire come i professionisti della sicurezza stanno adottando l’IA generativa (GenAI)

L’Intelligenza Artificiale è uno degli argomenti più discussi del momento. Quando si combina con la sicurezza informatica, le possibilità e le sfide diventano straordinarie. Per molti professionisti della sicurezza, l’integrazione dell’IA con la cybersecurity è un passo fondamentale per migliorare le capacità di difesa contro attacchi sempre più sofisticati. Purtroppo, anche i criminali informatici stanno sfruttando l’intelligenza artificiale per potenziare le proprie tecniche di attacco digitali. Check Point, in collaborazione con la società di ricerca Vanson Bourne, ha indagato su come i professionisti della sicurezza stiano adottando l’IA generativa (GenAI).

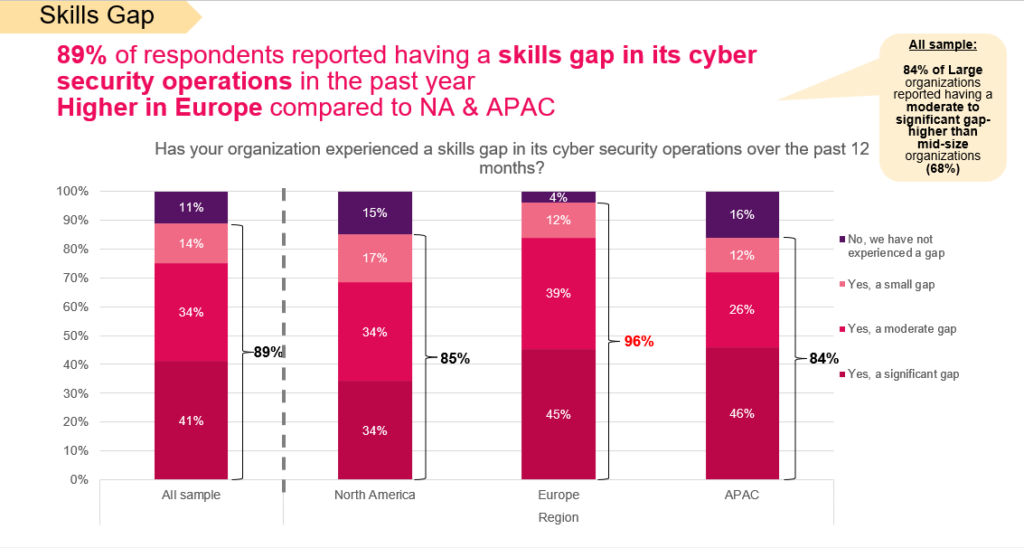

Problema di competenze

Nonostante oltre il 70% degli intervistati si dichiari fiducioso nelle difese della propria azienda, l’89% è meno ottimista e riconosce che l’assunzione di personale qualificato rappresenta una sfida significativa. Il divario di competenze in materia di sicurezza informatica ostacola seriamente l’efficacia delle organizzazioni nel costruire difese adeguate contro i crimini informatici potenziati dall’intelligenza artificiale.

Ricerca condotta da Vanson Bourne – Ben l’89% dei professionisti della sicurezza e dell’IT segnala una significativa carenza di competenze, e mette in evidenza l’urgente necessità di soluzioni innovative.

I professionisti intervistati hanno dichiarato che la scarsità di competenze ostacola in modo significativo la capacità di un’organizzazione di condurre operazioni di sicurezza efficienti. Tra gli intervistati, il 98% di chi ha subito un attacco ha dichiarato di aver registrato un “impatto” sulle operazioni di sicurezza, e di questi, il 40% ha parlato di un “forte impatto”.

La GenAI è un motivo di ottimismo

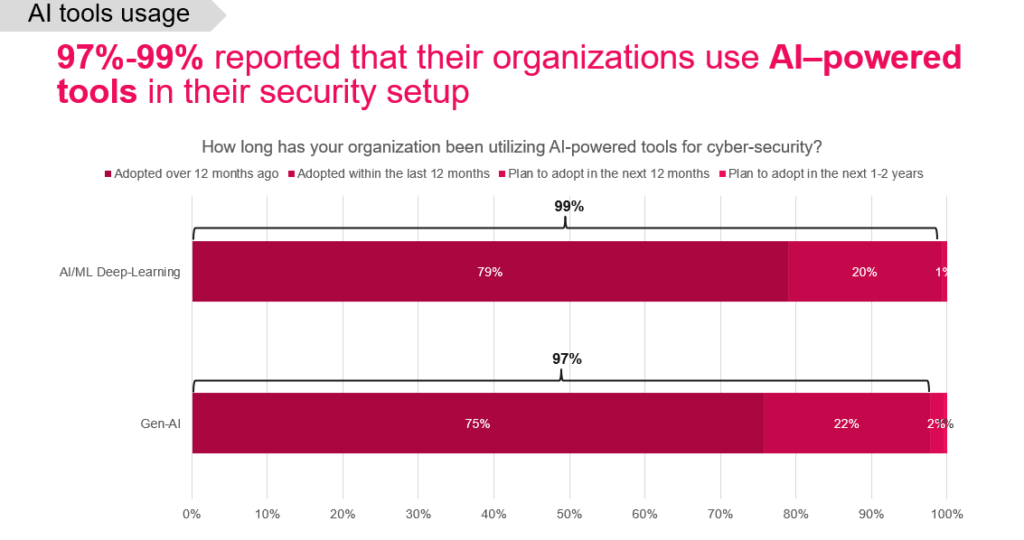

Nessuna organizzazione, grande o piccola, può ignorare il potenziale impatto di un grave attacco informatico. Di conseguenza, le organizzazioni intervistate hanno dichiarato di essersi rivolte a strumenti basati sull’IA per potenziare la sicurezza informatica, come la risposta agli incidenti, la protezione dalle minacce e dalla perdita di dati. L’intelligenza artificiale sta assumendo un ruolo sempre più importante nel fornire una migliore protezione al panorama digitale.

Ricerca condotta da Vanson Bourne – Il 97-99% delle organizzazioni utilizza strumenti basati sull’IA, con un significativo spostamento verso la GenAI per una strategia di sicurezza completa.

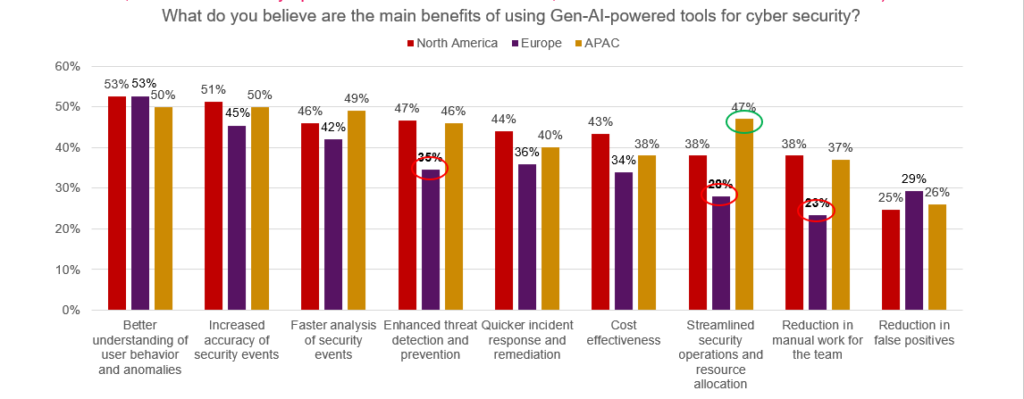

I vantaggi dell’IA Generativa

Le organizzazioni stanno adottando l’Intelligenza Artificiale Generativa (GenAI) per scopi strategici, utilizzandola da oltre un anno per migliorare la sicurezza informatica contro le minacce più sofisticate. A livello globale, gli strumenti di GenAI sono apprezzati per la loro capacità di comprendere meglio il comportamento degli utenti e rilevare anomalie. Tuttavia, in Europa c’è meno consenso sull’efficienza dell’IA nel migliorare la prevenzione e il rilevamento delle minacce, ridurre il lavoro manuale e semplificare le operazioni di sicurezza. Al contrario, quasi il 50% dei professionisti dell’Area dell’Asia Pacifica (APAC) sostiene fortemente l’efficacia di GenAI in questi ambiti.

Ricerca condotta da Vanson Bourne – La GenAI è fondamentale per colmare il gap di competenze in materia di sicurezza informatica: il 98% delle organizzazioni interessate ne riconosce l’impatto sull’efficienza operativa.

Approfondimenti specifici per il settore

La GenAI può aiutare a colmare il divario di competenze in sicurezza informatica, potenziando le capacità esistenti e migliorando l’efficienza, specialmente nei settori con una forte domanda di competenze specializzate.

L’impatto della Gen-AI varia a seconda degli ambiti merceologici, con particolari benefici osservati nella sanità e nella finanza. Questi settori riconoscono il potenziale della Gen-AI nel ridurre significativamente il lavoro manuale e nell’aumentare l’efficienza della risposta agli incidenti.

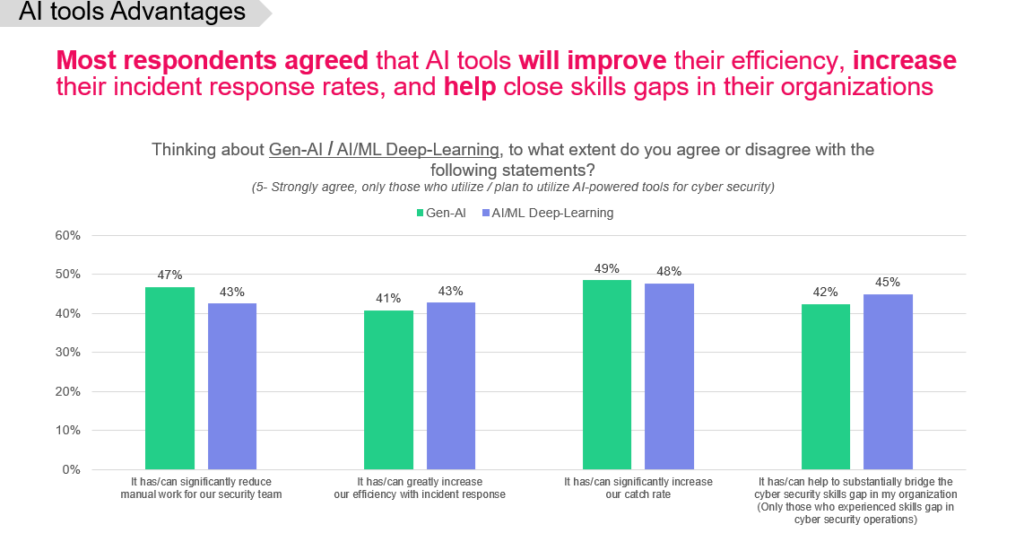

Alla domanda “Pensando a GenAI/AI/ML Deep-Learning, in che misura sei d’accordo o meno con le seguenti affermazioni?”, la maggior parte degli intervistati concorda sul fatto che gli strumenti di IA miglioreranno la loro efficienza, aumenteranno i tassi di risposta agli incidenti e contribuiranno a colmare le lacune di competenze nelle loro organizzazioni.

Di seguito alcuni altri risultati:

- L’IA ha ridotto /può ridurre in modo significativo il lavoro manuale per il nostro team di sicurezza: Sanità (32% in meno)

- L’IA/ML Deep Learning può aumentare notevolmente la nostra efficienza nella risposta agli incidenti: Energia, petrolio/gas e servizi pubblici (36% in più)

- L’intelligenza artificiale ha fatto / può fare aumentare significativamente il nostro tasso di rilevamento: Finanza/bancario/investimenti (35% in più)

- L’AL/ML Deep Learning ha contribuito/può contribuire a colmare in modo sostanziale il divario di competenze in materia di sicurezza informatica nella mia organizzazione: Finanza/Banca/Investimenti (incremento del 28%)

Ricerca condotta da Vanson Bourne

Conclusioni

Sebbene le prospettive siano ottimistiche, permangono preoccupazioni e sfide. Le organizzazioni devono mantenere aggiornati i modelli di IA e garantire la conformità alle normative sui dati. L’integrazione dell’IA nella sicurezza offrirà sia vantaggi che sfide ai leader del settore. Tuttavia, è evidente che la GenAI trasformerà le organizzazioni, poiché i fornitori di sicurezza informatica integreranno una maggiore intelligenza. Adottare la GenAI con una visione strategica aprirà la strada a un futuro digitale più sicuro e resiliente. Per saperne di più su come sfruttare la GenAI per proteggere la propria organizzazione, consulta la pagina Web Check Point Infinity AI Copilot.

News

Linux sempre più colpito

Kaspersky sottolinea un aumento del numero di attacchi agli utenti Linux con exploit alla fine del 2023 inizio 2024, rispetto allo stesso periodo dell’anno precedente

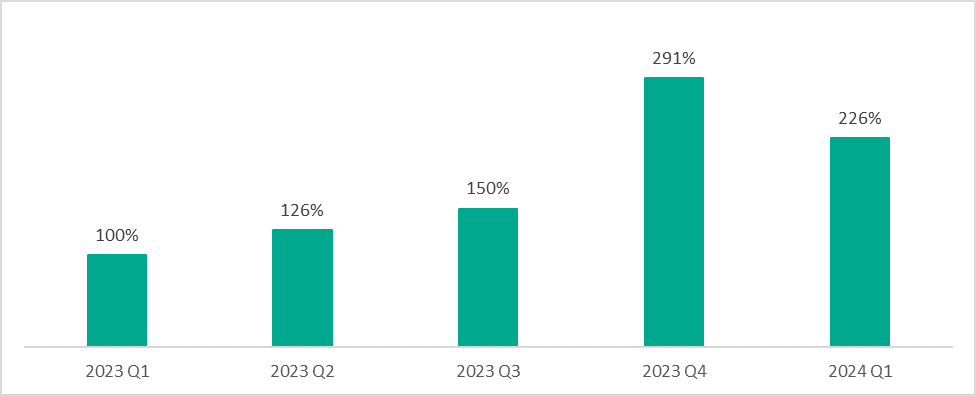

Gli ultimi dati di Kaspersky Security Network rivelano un aumento significativo degli attacchi con exploit verso gli utenti Linux. Il picco è stato raggiunto nel quarto trimestre del 2023, con la tendenza alla crescita che persiste nel 2024. Nel primo trimestre del 2024, si è registrato un incremento di quasi il 130% degli attacchi rispetto allo stesso periodo dell’anno precedente.

Percentuale di utenti Linux protetti dalle soluzioni Kaspersky che si trovano ad affrontare exploit di vulnerabilità nel periodo 2023-2024. I dati del 1° trimestre 2023 sono pari al 100%.

Linux sta guadagnando popolarità nel mercato dei sistemi operativi desktop, con una crescente quota di mercato e un aumento del numero di utenti. Secondo Alexander Kolesnikov di Kaspersky, questo spiega l’aumento delle minacce per Linux e prevede che il numero di exploit e attacchi crescerà ulteriormente. Sottolinea l’importanza di installare le patch e avere una soluzione di sicurezza affidabile, poiché le vulnerabilità che permettono il controllo del sistema di un utente sono particolarmente preziose per gli sviluppatori di exploit.

Vulnerabilità critiche in aumento

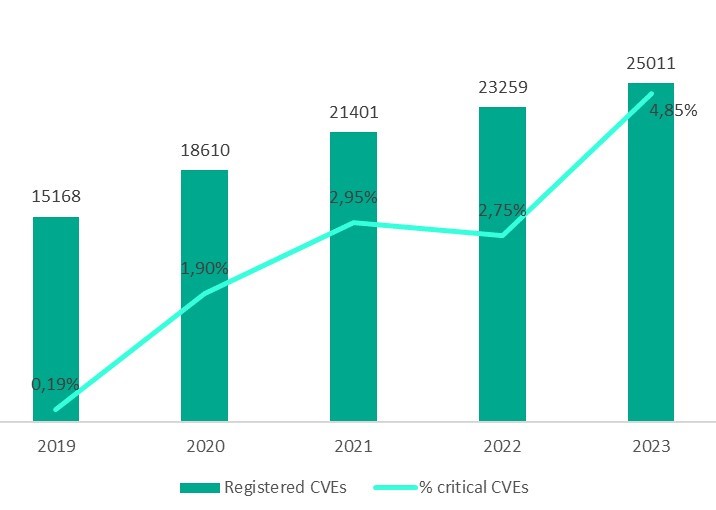

Kaspersky ha registrato un aumento del 65% nel numero di CVE (Common Vulnerabilities and Exposures) negli ultimi quattro anni, passando da 15.000 nel 2019 a 25.000 nel 2023. Inoltre, nell’ultimo anno, le vulnerabilità critiche sono state segnalate con una frequenza tre volte superiore alla media del periodo di ricerca.

Nuove CVE con la quota di vulnerabilità critiche, 2019-2023. Fonte: cve.mitre.org

Per garantire la sicurezza informatica in azienda, Kaspersky fornisce i seguenti consigli:

- Conoscere a fondo la propria infrastruttura e monitorare attentamente i suoi asset, con particolare attenzione al perimetro.

- Implementare un processo di per rilevare le vulnerabilità del software all’interno dell’infrastruttura e installare tempestivamente le patch di sicurezza.

- Eseguire valutazioni periodiche della sicurezza per identificare e correggere le vulnerabilità prima che diventino un punto di ingresso per un aggressore.

*illustrazione articolo progettata da Freepik

News

DORA e la normativa UE

Data la complessità e l’interconnessione dell’ecosistema dei servizi finanziari, non sorprende che la resilienza operativa sia tuttora oggetto di esame e verifica da parte delle autorità. Le conseguenze di un’interruzione dei servizi, isolata o sistemica, in particolare a causa di attacchi informatici, potrebbero essere catastrofiche e le autorità si stanno giustamente concentrando sia sulla prevenzione che sulla mitigazione

Per rispondere in modo efficace a queste sfide, dal 17 gennaio del prossimo anno entrerà in vigore il Digital Operational Resilience Act (DORA) dell’UE, che prevede severe sanzioni pecuniarie in caso di non conformità. L’obiettivo di DORA è quello di rafforzare “la sicurezza informatica di entità finanziarie come banche, compagnie assicurative e società di investimento e garantire che il settore finanziario in Europa sia in grado di rimanere resiliente in caso di gravi interruzioni operative.” A livello pratico, DORA armonizzerà le regole di resilienza operativa in 20 diverse tipologie di entità finanziarie e fornitori di servizi ICT di terze parti. Si tratta, tra l’altro, di istituti di credito e di pagamento, società di investimento, fornitori di servizi di cripto-asset, aziende del settore assicurativo e pensionistico e persino servizi di crowdfunding.

I regolamenti richiedono alle imprese di concentrarsi su una serie di aree chiave, che vanno dalla gestione del rischio ICT (compresi i fornitori di terze parti), ai test di resilienza operativa digitale e alla segnalazione degli incidenti, fino alla condivisione delle informazioni e all’implementazione di un framework di supervisione per i fornitori ICT critici di terze parti. Questi possono causare potenziali conseguenze di ampia portata per entità finanziarie e fornitori tech che operano senza processi o controlli adeguati.

Essendo una normativa dell’UE, DORA avrà valore non solo sulle aziende basate territorialmente nell’Unione, ma – in modo simile al GDPR – sarà rilevante anche per le entità finanziarie o fornitori di ICT che forniscono servizi ad aziende nell’Unione, ad esempio dal Regno Unito, che dovranno attenersi alle sue regole, con violazioni che possono comportare sanzioni fino al 2% del fatturato totale annuo mondiale, in base alla gravità del caso. Se l’applicazione del GDPR è un dato di fatto, le autorità di regolamentazione dell’UE sono pienamente concentrate sulle regole, con oltre 4 miliardi di euro riscossi su chi ha violato il GDPR dal 2018.

Pianificare la compliance

Quindi, a meno di un anno dall’inizio delle attività di supervisione, quali passi possono compiere le aziende per assicurarsi di essere conformi? Ci sono cinque punti fondamentali da tenere in considerazione:

- Creare team trasversali per coordinare un approccio organizzativo. Riunendo responsabili, esperti e stakeholder di aree come IT, cybersecurity, compliance, rischio e ufficio legale, diventa molto più facile garantire i livelli di collaborazione essenziali per il successo dello sviluppo della strategia. Inoltre, questo approccio contribuisce ad assicurare che le aziende possano sviluppare una conoscenza completa di come DORA si applichi da una serie di prospettive importanti.

- Impegnarsi in modo significativo per ottenere il consenso della leadership. La collaborazione tra i vari dipartimenti aiuterà anche a scoprire dettagli importanti inclusi in DORA, e non per forza evidenti a prima vista. Ad esempio, quanti responsabili sanno già che il Consiglio di Amministrazione e l’Amministratore Delegato devono possedere conoscenze e competenze necessarie per comprendere il rischio ICT e il suo impatto? In un mondo ideale, quindi, il senior management comprenderà e sosterrà la rilevanza e l’importanza di DORA ben prima di gennaio 2025. Questo può fare un’enorme differenza nei livelli di autorità, risorse e urgenza che possono essere applicati. Al contrario, le aziende che limitano la portata dei loro sforzi hanno molte più probabilità di incorrere in una violazione della compliance e nelle potenziali gravi sanzioni che potrebbero essere applicate.

- Valutare processi, capacità e potenziali vulnerabilità attuali. È fondamentale individuare tempestivamente eventuali lacune tra le attuali capacità di sicurezza e resilienza e i requisiti stabiliti da DORA. Le eventuali mancanze possono essere affrontate in modo proattivo e tempestivo, e non come reazione a una violazione della conformità.

- Aggiornare e stabilire chiari obiettivi di resilienza. Al centro di ogni strategia efficace di sicurezza e resilienza ci sono obiettivi chiari e perseguibili. DORA ne metterà a fuoco l’efficacia e spingerà le aziende a rivederli in modo costante. Ciò consentirà inoltre ai team di dare priorità alle attività di conformità e garantire che gli investimenti in cybersecurity e resilienza si allineino a DORA il prima possibile.

- Monitorare e agire in base agli aggiornamenti normativi. Nel corso del tempo, è probabile che le autorità dell’UE modifichino DORA per garantire che resti pienamente pertinente all’ecosistema dinamico che deve proteggere. Ciò significa che le aziende devono stabilire un processo per garantire di restare aggiornati su ogni sviluppo che possa avere impatto sui loro livelli di conformità. Questo dovrebbe essere supportato da processi che si concentrino sull’analisi delle lacune, sulla definizione delle priorità e sugli investimenti, in modo da formare un circolo virtuoso in cui la compliance resti sempre in primo piano.

In un ambiente in cui le normative giocano un ruolo sempre più importante nel determinare la direzione della strategia di cybersecurity, è fondamentale che le aziende affinino il loro approccio alla conformità in generale. In questo modo si apre la prospettiva di un vantaggio per tutti: la sicurezza digitale e la resilienza ricevono l’enfasi che meritano e un numero minore di imprese è vittima di gravi violazioni. Non è difficile prevedere che saranno sufficienti poche settimane per vedere annunciata la prima azione esecutiva legata a DORA. Le aziende che si preparano ora potranno ridurre al minimo le possibilità di finire sulle prime pagine dei giornali nel modo sbagliato.

di Darren Thomson, Field CTO EMEAI di Commvault

Leggi anche: “Parlamento UE boccia nuova direttiva sul copyrght”

*illustrazione articolo by EIOPA

News

Nuovo attacco a TikTok

Il noto social cinese sta affrontando un attacco informatico che ha preso di mira diversi marchi e celebrità. Ecco i consigli di Check Point per proteggere il proprio account

Negli ultimi due anni, sono state segnalate numerose violazioni della piattaforma, accompagnate da un’azione legale del governo statunitense. Oggi, vari account, tra cui quelli della CNN e di Paris Hilton, riferiscono di aver perso l’accesso al proprio profilo a causa di un semplice clic su un messaggio diretto (DM) che esegue un codice malevolo.

Se possedete un account TikTok, prendetevi un momento per attivare l’autenticazione a due fattori prima di aprire qualsiasi messaggio diretto. Secondo recenti report, il malware si diffonde attraverso i DM all’interno dell’app TikTok e non richiede un download, un clic o una risposta, basta aprire il messaggio. Abilitando l’autenticazione a due fattori, aggiungerete un ulteriore livello di sicurezza al vostro login e potrete prevenire le attuali acquisizioni di account segnalate.

Ecco alcuni rapidi suggerimenti di Check Point per evitare la compromissione del vostro account TikTok e prevenire accessi non autorizzati a tutti i vostri account:

- Andate alla pagina di sicurezza di TikTok e attivate la funzione “Accedi con verifica”. Per attivare questa funzione di sicurezza è necessario fornire il proprio numero di telefono. Ogni volta che qualcuno cercherà di accedere al vostro account, TikTok vi invierà un messaggio di testo con una password unica (OTP) necessaria per l’accesso.

- Utilizzate una password forte e unica con caratteri speciali o, meglio ancora, un password manager.

- Se notate attività strane sul vostro account, segnalatele immediatamente a support.tiktok.com.

Leggi anche: “Tecniche di attacco su TikTok“

News

Vulnerabilità nello standard Wi-Fi

Il bug, identificato dai ricercatori dell’università belga KU Leuven, riguarda il protocollo Wi-Fi IEEE 802.11

Una preoccupante vulnerabilità è stata scoperta nel protocollo Wi-Fi IEEE 802.11 grazie ai ricercatori dell’Università KU Leuven che, in collaborazione con Top10VPN, hanno identificato una falla che espone gli utenti a potenziali attacchi malevoli. La vulnerabilità, nota come CVE-2023-52424, interessa tutti i client Wi-Fi su vari sistemi operativi, compresi quelli che utilizzano lo standard di sicurezza WPA3. Questo bug risiede nel fatto che lo standard non prevede l’inclusione dell’identificativo delle reti, conosciuto come SSID, nel processo di autenticazione durante la generazione delle chiavi di cifratura. Un malintenzionato potrà così confondere le vittime, indirizzandole verso reti Wi-Fi fasulle e pericolose. La situazione peggiora in ambienti dove si utilizzano due reti Wi-Fi con credenziali comuni, aumentando la vulnerabilità ad attacchi noti come SSID confusion.

Analisi dell’attacco

Per sferrare l’attacco, un pirata si muove configurando un punto di accesso falso con lo stesso SSID di una rete sicura, reindirizzando così l’utente verso una rete meno protetta. Questo espone gli utenti a rischi significativi, inclusi attacchi tramite Key Reinstallation Attack (KRACK), che compromettono la sicurezza delle reti crittografate con WPA2 mediante la reinstallazione di chiavi crittografiche vecchie o già utilizzate.

Per contrastare gli attacchi di SSID, i ricercatori di KU Leuven suggeriscono di:

- Aggiornare lo standard IEEE 802.11, rendendo obbligatoria l’autenticazione dell’SSID.

- Migliorare la protezione dei beacon trasmessi dai punti di accesso per pubblicizzare la loro presenza, permettendo ai client connessi di rilevare eventuali modifiche dell’SSID.

- Evitare il riutilizzo delle credenziali per diversi SSID.

Leggi anche: “Hackera il Wi-Fi con Pwnagotchi”

*illustrazione articolo progettata da Freepik

News

Come individuare una truffa deepfake

Consigli di Check Point per riconoscere un deepfake durante una videoconferenza

I deepfake sono ormai parte della nostra quotidianità, sia a livello personale che professionale, grazie alla loro crescente sofisticazione. L’accesso facilitato agli strumenti di intelligenza artificiale ha migliorato notevolmente la capacità di imitare voce e movenze umane. Con il costo ridotto di queste tecnologie, i deepfake sono diventati sempre più comuni e convincenti.

La minaccia dei deepfake

Recenti ricerche dimostrano che bastano meno di 30 secondi di conversazione per creare un deepfake della voce di una persona, che può essere utilizzato senza limiti di tempo e a costo quasi nullo. Questa minaccia si estende ora anche ai video. Il numero di attacchi deepfake è cresciuto in modo allarmante: un rapporto di Sumsub Research del 2023 mostra un aumento globale di dieci volte rispetto al 2022, con un incremento del 1.740% in Nord America.

Per le aziende, la preoccupazione principale è che un dirigente possa essere impersonato da un deepfake, o che un dipendente con accessi privilegiati venga ingannato. Un esempio eclatante è il caso di un dipendente di Hong Kong, che ha autorizzato un pagamento di 25 milioni di dollari dopo una videoconferenza con quello che sembrava essere il direttore finanziario dell’azienda e altri colleghi, tutti deepfake. Questo incidente evidenzia l’evoluzione della tecnologia e il suo potenziale come vettore di minacce per le truffe aziendali.

Come difendersi dai deepfake

Per proteggersi, è essenziale adottare alcune precauzioni. Ecco tre strategie suggerite da Check Point:

Controllo di “vitalità”: Chiedere alla persona in video di girare la testa da un lato all’altro. Gli attuali strumenti di IA non riescono a creare immagini tridimensionali realistiche e potrebbero fallire nel renderizzare correttamente movimenti laterali. Se il volto scompare o appare innaturale, è meglio interrompere la chiamata.

Verifica della piattaforma: Controllare se i partecipanti utilizzano una versione con licenza aziendale del software di videoconferenza, che spesso mostra un URL personalizzato (es. nomeazienda.videoplatform.com). Comunicare in anticipo tramite un metodo diverso, come e-mail o chat, può rafforzare la fiducia. Se il meeting viene avviato da un account personale o qualcuno si unisce senza preavviso, potrebbe essere un segnale d’allarme.

Parole chiave interne: Concordare parole chiave da verificare tramite un canale diverso prima di eseguire azioni sensibili come trasferimenti di denaro. Questo approccio avrebbe evitato la truffa del dipendente di Hong Kong, che avrebbe potuto chiedere al CFO una parola d’ordine verificata separatamente.

Rimanere vigili

I dipendenti devono essere cauti e utilizzare tutte le strategie disponibili per identificare i deepfake, mantenendosi aggiornati sull’evoluzione della tecnologia IA. Le aziende possono supportare questi sforzi implementando soluzioni di cybersecurity efficaci, come protezioni per le e-mail che possano rilevare e bloccare inviti a riunioni pericolosi. Data la crescente minaccia, è fondamentale avere una protezione completa.

Leggo anche: “dati e identità protetti dall’IA”

*illustrazione articolo progettata da Freepik

News

KDE Neon 6 è disponibile!

KDE neon è stato aggiornato con KDE Frameworks 6, Plasma 6 e con tutte le applicazioni di KDE Gear 24.02 ed è pieno di novità

KDE neon 6, costruito sulle fondamenta stabili dell’ultima versione di Ubuntu LTS, entra in scena con KDE Plasma 6. Questa versione introduce una pletora di miglioramenti, tra cui il supporto per HDR (High Dynamic Range) e Qt 6. Il rinnovamento del tema Brezza, insieme alle nuove impostazioni, migliora l’esperienza dell’utente offrendo un’interfaccia più elegante e intuitiva. KDE Neon 6 è pensato non solo per l’uso quotidiano ma anche per gli ambienti di produzione, offrendo il kernel Linux 6.5 e Wayland di default.

Il nuovo sfondo, che vede il sole di giorno e una cometa la notte, è bello ma, se volete cambiarlo, ora potete farlo anche dalle impostazioni di sistema

Novità da Plasma 6

KDE Plasma 6 presenta diverse caratteristiche volte a migliorare l’esperienza desktop. L’applicazione Discover si arricchisce di una sezione dedicata a novità e aggiornamenti, aiutandovi a stare al passo con il vivace ecosistema delle applicazioni Linux. I pannelli fluttuanti diventano una caratteristica predefinita, aggiungendo un tocco moderno all’interfaccia utente. Inoltre, un’area di intestazione colorata aiuta a distinguere facilmente le finestre attive, migliorandone ulteriormente l’usabilità. Il commutatore di attività offre ora una visualizzazione a griglia di miniature, fornendo indicazioni visive che migliorano l’efficienza del multitasking. L’inclusione di un menu dedicato agli sfondi nelle impostazioni indica inoltre l’attenzione alla personalizzazione, confermata da altre funzioni che consentono di adattare facilmente il proprio desktop alle esigenze personali. Con questa uscita arrivano anche il supporto per i cursori hardware sulle GPU Nvidia, un nuovo comportamento predefinito di doppio clic per aprire file/cartelle e numerosi altri miglioramenti volti a migliorare l’esperienza utente complessiva. Neon 6 e Plasma 6 rappresentano un monumentale avanzamento per la comunità di KDE, con l’enfasi sul design incentrato sull’utente e sulle funzionalità all’avanguardia. Non solo consolidano la posizione di KDE nel mondo Linux, ma stabiliscono anche un nuovo punto di riferimento per ciò che gli utenti possono aspettarsi da un ambiente desktop.

Due anni dopo la rimozione dell’effetto cubo in KWin, è stato reintegrato, offrendo un modo accattivante per visualizzare e scegliere più desktop su Plasma

Leggi anche: “KDE Plasma 6 in arrivo”

-

News3 anni ago

News3 anni agoHacker Journal 277

-

News7 anni ago

News7 anni agoAbbonati ad Hacker Journal!

-

Articoli2 anni ago

Articoli2 anni agoParrot Security OS: Linux all’italiana- La distro superblindata

-

Articoli3 anni ago

Articoli3 anni agoGuida: Come accedere al Dark Web in modo Anonimo

-

Articoli6 anni ago

Articoli6 anni agoSuperare i firewall

-

News4 anni ago

News4 anni agoLe migliori Hacker Girl di tutto il mondo

-

Articoli5 anni ago

Articoli5 anni agoCome Scoprire password Wi-Fi con il nuovo attacco su WPA / WPA2

-

News7 anni ago

News7 anni agoAccademia Hacker Journal