Senza categoria

Nuova opzione anti-phishing per Chrome

Safe Browsing si aggiorna per rendere più sicura l’esperienza di navigazione

Un importante aggiornamento per Safe Browsing su Chrome introdurrà protezione in tempo reale contro malware e phishing. Questo sviluppo migliora significativamente la sicurezza degli utenti confrontando i siti Web con un elenco aggiornato di URL dannosi. Con oltre 5 miliardi di dispositivi protetti e l’analisi quotidiana di miliardi di URL e file, questo upgrade promette di ridurre i tentativi di phishing del 25%.

“Safe Browsing protegge già oltre 5 miliardi di dispositivi in tutto il mondo, difendendo da phishing, malware, software indesiderati e altro ancora”, hanno dichiarato Jasika Bawa e Jonathan Li di Google, precisando che lo strumento “valuta ogni giorno più di 10 miliardi di URL e file, mostrando a più di 3 milioni di utenti avvisi di potenziali minacce”.

Inoltre, con questo questo aggiornamento BigG garantirà anche la privacy degli utenti nel corso della navigazione, grazie a una nuova API che utilizza per offuscare gli URL dei siti Web visitati.

Leggi anche: “Tor Browser: nuova versione disponibile“

Senza categoria

Calcio da cyber-professionisti

Con l’avvicinarsi di UEFA Euro 2024™, le minacce informatiche per gli appassionati di sport sono in aumento. Questi eventi sono bersagli attraenti per i criminali informatici, soprattutto con la crescente digitalizzazione delle infrastrutture di streaming

A ridosso di uno dei maggiori eventi sportivi europei di quest’anno, UEFA Euro 2024TM, che avrà luogo in Germania tra il 14 giugno e il 14 luglio, le minacce informatiche per gli appassionati di sport sono in aumento. Questo tipo di situazioni in occasione di grandi eventi hanno già una lunga tradizione e con la crescente digitalizzazione dell’infrastruttura per lo streaming diventano ancora più allettanti per i criminali informatici.

Rischi per i tifosi

Gli organizzatori stanno avvertendo i tifosi delle possibili truffe nella vendita dei biglietti. Martin Kallen, responsabile degli eventi UEFA, ha segnalato milioni di richieste non valide durante la prima fase di vendita, attribuendo il problema ai “bot” che operano per il mercato nero. Anche il Centro europeo dei consumator e il BSI (Ufficio federale per la sicurezza delle informazioni tedesco) offrono consigli per evitare queste truffe.

Minacce informatiche oltre i biglietti

Le minacce informatiche non si limitano ai biglietti. Durante la Coppa del Mondo 2022 in Qatar, Avanan, una società di Check Point, ha rilevato un aumento delle e-mail di phishing riguardanti biglietti gratuiti e link per lo streaming. Un esempio è il sito web malevolo “uefa2024[.]org”, che si spaccia per un dominio ufficiale UEFA.

Esempio di sito web malevolo “uefa2024[.]org” che si spaccia per un dominio ufficiale UEFA (Fonte: Check Point Research 2024)

Attacchi DDoS

Gli attacchi DDoS rappresentano un’altra minaccia significativa, mirata a disturbare le trasmissioni negli stadi e diffondere disinformazione. Eventi come le Olimpiadi invernali del 2018 in Corea del Sud hanno già subito attacchi simili, chiamati “Olympic Destroyer“. Sebbene non siano stati ancora rilevati attacchi DDoS durante le partite di calcio, la possibilità resta concreta, come dimostrato dagli attacchi alla LCK, la Premier League del gioco online League of Legends, lo scorso febbraio.

L’uso di deepfake

Gli strumenti di intelligenza artificiale e i deepfake rappresentano una minaccia crescente, permettendo l’uso di immagini e video di star del calcio o celebrità per truffe. Su piattaforme come GitHub e Telegram sono disponibili migliaia di repository e canali che offrono servizi di deepfake a prezzi variabili.

Minacce alle infrastrutture critiche

Le infrastrutture critiche degli Stati potrebbero essere prese di mira durante UEFA Euro 2024™, con attacchi ai sistemi semaforici o agli impianti energetici per causare blackout nelle zone degli incontri.

Consigli per la sicurezza

Ecco alcuni consigli per le organizzazioni e i dipendenti appassionati di sport per evitare di cadere vittima di cyberattacchi:

Formazione sulla sicurezza: Sensibilizzare sul phishing e sulle truffe legate ai biglietti.

Aumento delle misure di protezione: Contrastare disinformazione, deepfake e altre tecniche di social engineering.

Prevenzione delle minacce: Proteggere le infrastrutture critiche tramite fornitori di servizi IT.

Preparazione al DDoS: Essere pronti a difendere siti governativi e sportivi da attacchi durante le partite.

Zero Trust: Prevenire movimenti laterali dopo infiltrazioni riuscite.

Prontezza di risposta agli incidenti: Assicurarsi che i sistemi rimangano operativi in caso di violazione.

Disaster Recovery e backup: Ridurre i tempi di inattività.

Senza categoria

Redline è il malware più utilizzato

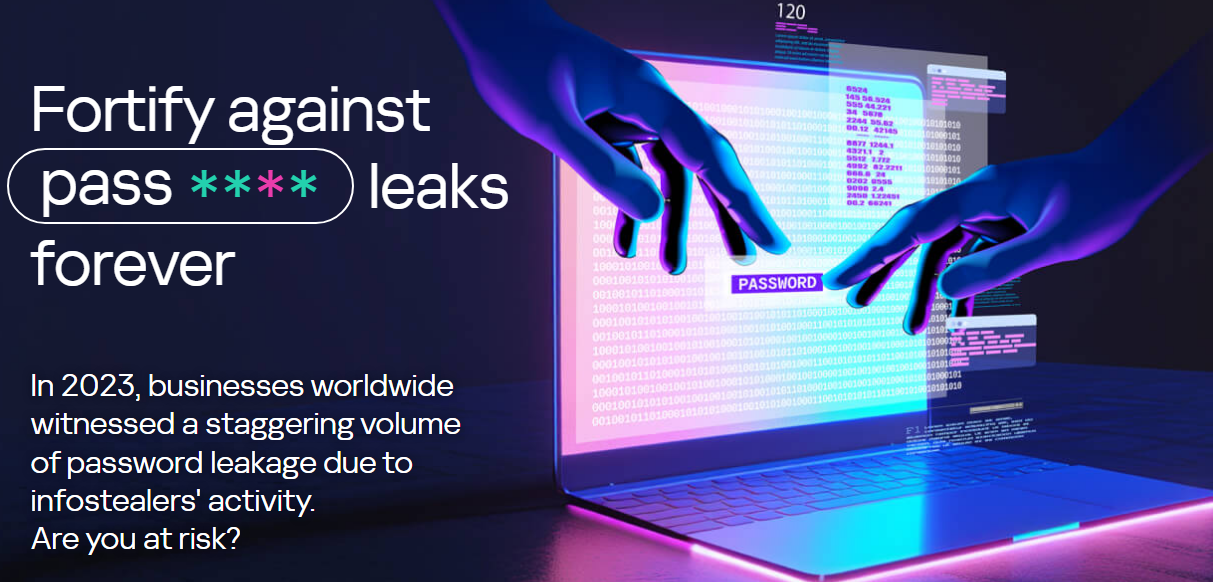

Nel 2023, secondo Kaspersky Digital Footprint Intelligence, oltre il 55% dei dispositivi presi di mira da attacchi di furto di password è stato infettato dal malware Redline

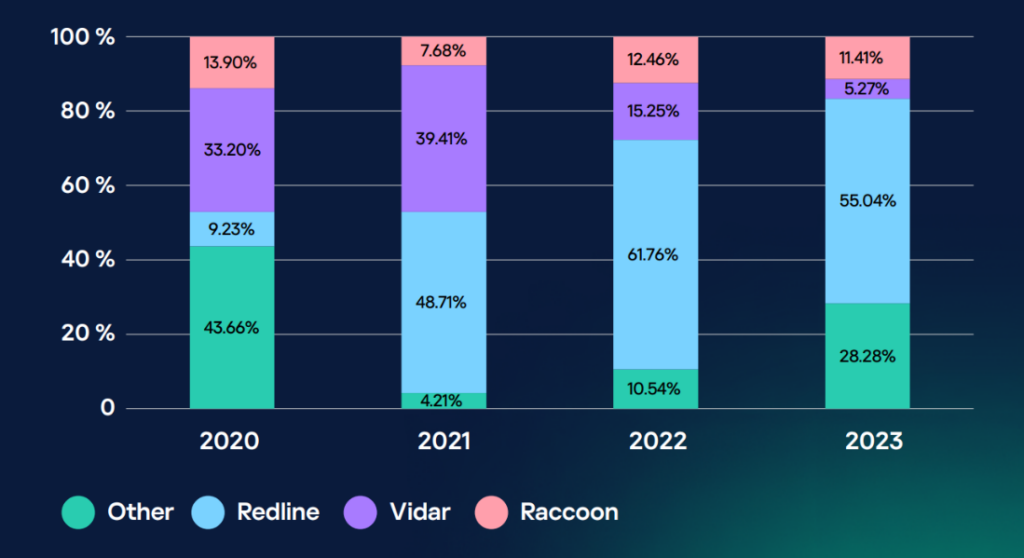

Secondo le informazioni estratte dai file di registro circolanti liberamente sul Dark Web, Redline ha rappresentato il 51% delle infezioni da infostealer dal 2020 al 2023. Altre famiglie di malware rilevanti includono Vidar (17%) e Raccodon (quasi il 12%). Complessivamente, Kaspersky Digital Footprint Intelligence ha individuato circa 100 varianti diverse di infostealer tra il 2020 e il 2023, analizzando i metadati dei file di registro. Il mercato illegale per lo sviluppo di malware finalizzato al furto di dati sta espandendosi, evidenziato dalla crescente diffusione degli stealer. Tra il 2021 e il 2023, la percentuale di infezioni causate da nuovi stealer è salita dal 4% al 28%. Nel 2023, in particolare, il nuovo stealer “Lumma” ha da solo causato oltre il 6% di tutte le infezioni.

I cambiamenti nella popolarità dei tre furti più diffusi nel periodo 2020-2023. Fonte: Kaspersky Digital Footprint

“Lumma è comparso nel 2022 e ha guadagnato popolarità nel 2023 grazie un modello di distribuzione Malware-as-a-Service (MaaS). Questo significa che qualsiasi criminale, anche chi non ha competenze tecniche avanzate, può acquistare un abbonamento per una soluzione malevola preconfezionata e utilizzare questo stealer per portare a termine i cyberattacchi. Lumma è stato progettato principalmente per rubare credenziali e altre informazioni dai portafogli di criptovalute, comunemente diffuse attraverso campagne di spam via e-mail, YouTube e Discord”, ha commentato Sergey Shcherbel, Expert di Kaspersky Digital Footprint Intelligence.

Gli infostealer si infiltrano nei dispositivi per ottenere credenziali sensibili come login e password in modo illegale, che vengono poi rivendute sul mercato shadow, costituendo una minaccia pericolosa per la sicurezza informatica dei sistemi personali e aziendali. Alla luce di questa crescente minaccia, Kaspersky ha lanciato una landing page, raggiungibile a questo indirizzo dedicata per aumentare la consapevolezza del problema e fornire consigli per mitigare i rischi associati.

Senza categoria

Link malevoli negli allegati PDF

Il gruppo TA450, legato all’IRAN, ha tentato di distribuire un URL dannoso in un allegato PDF invece di collegare direttamente il file in un’email

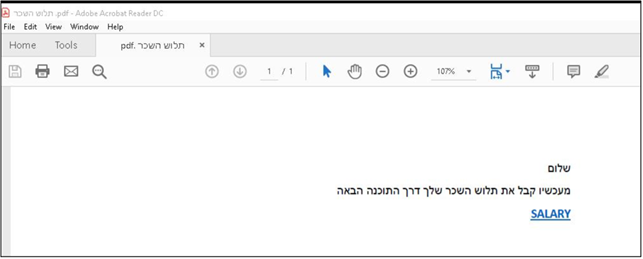

I ricercatori di Proofpoint hanno scoperto una nuova attività da parte del gruppo TA450, un attore di minacce allineato all’Iran, noto anche come MuddyWater, Mango Sandstorm e Static Kitten, in cui ha utilizzato un’esca di social engineering a pagamento per colpire dipendenti israeliani di grandi organizzazioni multinazionali. In particolare, TA450 ha inviato email con allegati PDF contenenti link malevoli. Sebbene questo metodo non sia del tutto estraneo a TA450, più di recente questo attore si era affidato a link pericolosi inclusi direttamente nel corpo dei messaggi email, invece di aggiungere questo ulteriore passaggio.

I ricercatori di Proofpoint hanno notato che gli stessi obiettivi stavano ricevendo una serie di email di phishing con allegati PDF. Questi allegati contenevano link leggermente diversi che reindirizzavano a vari siti di condivisione file, tra cui Egnyte, Onehub, Sync e TeraBox. Inoltre, le email inviate in questa campagna hanno utilizzato un account salary[@]<compromisedorg>co[.]il, che è in linea con l’oggetto a tema retributivo

Come si può notare dalle figure 1 e 2 in basso, quando veniva aperto l’allegato e si cliccava sul link, veniva scaricato un archivio compresso in formato ZIP contenente un MSI che installava un software di amministrazione remota denominato AteraAgent.

Figura 1. Allegato PDF aperto con link dannoso (Traduzione automatica: Titolo del documento: Busta paga; Corpo del PDF: Buongiorno, d’ora in poi riceverai la tua busta paga tramite questo software).

Figura 2. Archivio ZIP tramite Onehub che porta al download del software di amministrazione remota.

Sebbene questa campagna condotta dal gruppo TA450 non sia il primo caso osservato in cui utilizza allegati con link malevoli come parte della catena di attacco, è la prima volta che i ricercatori di Proofpoint hanno osservato TA450 tentare di distribuire un URL pericoloso in un allegato PDF invece di collegare direttamente il file in una email.

Per approfondimenti, visitate questo link.

*illustrazione articolo progettata da Freepik

Senza categoria

Vulnerabilità in Microsoft Themes

Recentemente, Akamai ha identificato una vulnerabilità di spoofing in Microsoft Themes, designata come CVE-2024-21320 con un punteggio CVSS di 6,5.

Fin dall’epoca di Windows XP, Microsoft ha offerto varie opzioni di personalizzazione visiva, tra cui colori, caratteri e cursori, per rendere l’esperienza utente più piacevole. Per visualizzare i temi installati, basta fare clic destro sul desktop, selezionare Personalizza e quindi Temi. I file dei temi hanno l’estensione .theme e la documentazione è disponibile su MSDN.

Questa caratteristica, apparentemente innocua, può rivelarsi sede di vulnerabilità dannose. Nell’analisi del Patch Tuesday di settembre 2023, Akamai ha discusso brevemente l’impatto della vulnerabilità CVE-2023-38146. Inoltre, Akamai ha condotto test sui valori di un file di tema, scoprendo la mancanza di convalida di alcuni parametri. Sfruttando tale falla, è possibile eseguire un attacco con un’interazione dell’utente praticamente nulla. L’aggressore può sfruttare la vulnerabilità semplicemente facendo scaricare un file “.theme” sul computer della vittima. Quando l’utente visualizza il file in Explorer, vengono automaticamente inviati pacchetti di handshake Server Message Block (SMB) contenenti le credenziali al server dell’aggressore.

Questa vulnerabilità colpisce tutte le versioni di Windows, poiché i temi sono una funzionalità integrata nel sistema operativo. Microsoft ha risolto il problema nel Patch Tuesday di gennaio 2024, fornendo un file di prova del tema, un video di dimostrazione e diverse modalità per mitigare la vulnerabilità.

Akamai continuerà a monitorare queste e altre minacce e fornirà ulteriori informazioni non appena si presenteranno. Aggiornamenti in tempo reale su ulteriori ricerche sono disponibili sul canale Twitter di Akamai.

Leggi anche: “Akamai ha mitigato un attacco di tipo DDoS”

*illustrazione articolo progettata da Freepik

Senza categoria

Alla scoperta del Ransomware Forensics

È l’analisi di un attacco che consente di raccogliere le prove digitali per meglio capire come si è verificata la violazione dei sistemi informatici. Ma quando si usa?

Di ransomware e del loro dilagare con attacchi in netto aumento negli ultimi anni, ne abbiamo parlato spesso. I ransomware rappresentano oggi la principale minaccia per la sicurezza informatica, soprattutto nel Bel Paese; lo scorso anno sono stati ben 188 gli attacchi documentati, in crescita del 169% rispetto all’anno precedente, con un preoccupante 7,6% degli attacchi andati a buon fine, contro il 3,4% del 2021. Sono questi i dati inquietanti divulgati per l’anno 2023 dal rapporto redatto dall’Associazione Italiana per la Sicurezza Informatica (CLUSIT), fondata nell’anno 2000 presso il Dipartimento di Informatica dell’Università degli Studi di Milano.

In seguito a un attacco da ransomware, gli esperti del settore si ritrovano spesso a dover affrontare una vera e propria indagine forense in grado di analizzare l’intero processo al fine di individuarne i dati compromessi, quelli trafugati e possibilmente gli autori materiali dell’attacco.

Analizzare l’attacco

Vittime dell’attacco, forze dell’ordine o compagnie di assicurazioni, in seguito a un attacco ransomware posso ricorrere a quella che in gergo è conosciuta come Ramsomware Forensic, un processo d’indagine complesso e impegnativo, ma che può rivelarsi davvero utile per le vittime di un attacco e per le forze dell’ordine.

L’indagine digitale si può sostanzialmente riassumere in due fasi: raccolta e analisi delle prove, interpretazione e reporting dell’indagine. Nella prima fase gli investigatori digitali catalogano tutte le prove in loro possesso (log di sistema, registro degli eventi, flussi di rete ecc.), poi si procede con la ricerca di informazioni utili per determinare il punto debole utilizzato per sferrare l’attacco, le attività eseguite dal malware, i dati trafugati e/o criptati, le eventuali tracce che possono far risalire all’autore dell’attacco. L’interpretazione delle prove consentirà quindi agli esperti di ricostruire l’intera sequenza degli eventi dell’attacco; a quest’ultima fase seguirà lo step finale, ovvero la presentazione dei risultati dell’indagine alle parti interessate.

Gli strumenti e le tecniche

Ma quali sono gli strumenti che gli investigatori forensi digitali usano per compiere il lavoro investigativo in seguito a un attacco ransomware? Tra i vari tool spiccano i quelli in grado di analizzare i file criptati dal malware tentandone il ripristino, i software utilizzati per analizzare i file di log e i file di sistema per identificare le informazioni utili all’indagine e quelli impiegati per analizzare il codice del malware al fine di carpirne funzionalità e origini.

La scelta dello strumento più adatto dipende da una serie di fattori, tra cui il tipo di ransomware coinvolto, le risorse disponibili e le competenze dell’analista forense. Di seguito alcuni degli strumenti maggiormente utilizzati, da soli o in combinazione.

Volatility: un framework open source scritto in Python, disponibile per Windows, Linux e macOS, utile per l’analisi della memoria forense e utile per ricostruire eventi avvenuti sulla macchina oggetto dell’attacco. Il framework consente di estrarre informazioni da processi e thread in esecuzione, DLL caricate, registri interessati etc.

Sito Internet: https://www.volatilityfoundation.org/

FTK Imager: uno strumento impiegato per eseguire una copia forense di ogni supporto digitale. Consente, inoltre, di eseguire la copia della memoria RAM e visualizzare in anteprima file e cartelle su dischi locali, unità di rete, o qualunque altra unità flash.

Sito Internet: https://www.exterro.com/ftk-imager

Wireshark: un potente analizzatore di pacchetti di rete open source. Permette di catturare il traffico di rete proveniente da diverse interfacce, consentendo l’analisi del flusso di dati in tempo reale o da dati “catturati” in precedenza. Wireshark è in grado di decodificare e visualizzare pacchetti di dati in base a una vasta gamma di protocolli di rete, tra cui HTTP, TCP, UDP, IP, DNS, SSL/TLS etc, consentendo agli investigatori di esaminare in dettaglio come i dati vengono scambiati tra i vari dispositivi di rete.

Sito Internet: https://www.wireshark.org/

CAPEv2: una potente sandbox forense open source. Permette di eseguire o controllare file sospetti in un ambiente controllato e isolato. Il tool consente anche di recuperare tracce di chiamate API win32 eseguite da tutti i processi generati dal malware, così come i file creati, eliminati e scaricati da quest’ultimo.

Sito Internet: https://github.com/kevoreilly/CAPEv2

Autopsy: Permette l’analisi di partizioni o immagini del disco. In seguito a un attacco il tool permette di analizzare i dispositivi di archiviazione, recuperare file di ogni genere e cercare manipolazioni del sistema all’interno del filesystem.

Sito Internet: https://www.autopsy.com/

Dal Rapporto CLUSIT 2023 si evince che il 37% degli attacchi globali sfruttano ii malware, seguono lo sfruttamento delle vulnerabilità (12%), phishing e social engineering (12%) e attacchi di tipo DDoS (4%).

Senza categoria

Altair 8800 e la cultura hacker

Facciamo un viaggio nei primordi dell’informatica moderna e nell’evoluzione degli hacker dell’hardware

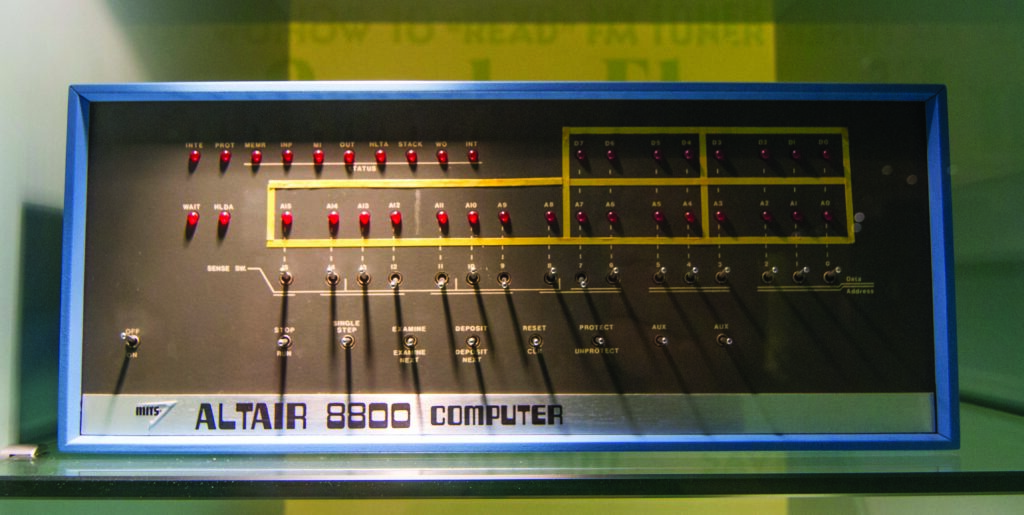

È il 1975 e la rivista Popular Electronics presenta l’Altair 8800, un microcomputer sviluppato da Micro Instrumentation & Telemetry Systems (MITS), con sede ad Albuquerque, Nuovo Messico, USA. È un’innovazione che segna l’inizio di una nuova era: i computer personali diventano accessibili a un pubblico più ampio, non più limitati ai soli ambienti aziendali e universitari. Il MITS Altair 8800, valorizzato tra 439 e 621 dollari, è basato sul processore Intel 8080 e offre 256 byte di memoria. È un computer che spiana la strada a una generazione di hacker dell’hardware, determinati a esplorare e sfruttare le potenzialità di questa nuova tecnologia.

LA SCELTA DEL NOME

Il nome “Altair 8800” nasce da una combinazione di circostanze e ispirazioni. Una versione racconta che il nome è suggerito dalla figlia di Les Solomon, redattore di Popular Electronics, ispirata da un episodio di Star Trek. Un’altra versione attribuisce la scelta del nome agli editori della rivista, desiderosi di un nome che evochi un’idea “stellare”. Indipendentemente dalla sua origine, il nome Altair cattura l’immaginazione di una generazione e lascia un’impronta indelebile nella storia dell’informatica.

L’ASSEMBLAGGIO

Acquistare un Altair 8800 significa ricevere un kit di componenti da assemblare, una sfida che richiede competenze tecniche avanzate. Il manuale di istruzioni sembra insufficiente, e molti acquirenti si affidano alla comunità crescente di altri utenti per risolvere problemi e condividere conoscenze. L’assemblaggio richiede cautela; un errore può compromettere l’intera macchina. Inoltre, la memoria limitata del kit base (solo 256 byte) impone ulteriori restrizioni, spingendo gli utenti a sviluppare e condividere soluzioni creative per estenderne le funzionalità.

L’interfaccia del MITS Altair 8800 era composta da LED e interruttori. Attraverso questi ultimi, posti sul pannello frontale, si doveva immettere una sequenza di istruzioni per completare l’avvio. Fonte: Maksym Kozlenko, Opera propria.

AVANZAMENTO TECNOLOGICO

Gli hacker dell’hardware che lavorano sull’Altair 8800 non solo espandono le capacità della macchina, ma contribuiscono anche a far avanzare l’intero settore dell’informatica. L’Altair 8800, sebbene sia un sistema base, offre opportunità di espansione e personalizzazione. Gli utenti possono aggiungere schede di memoria, interfacce di input/output e altre componenti. Questa apertura alla modifica e personalizzazione stimola l’innovazione e pone le basi per lo sviluppo futuro di computer più potenti e versatili.

IL LINGUAGGIO DI PROGRAMMAZIONE

Parallelamente all’evoluzione hardware, si sviluppa anche quella del software. La programmazione inizia a diventare più accessibile grazie al BASIC, un linguaggio di programmazione sviluppato da John Kemeny, Bill Gates e Thomas Kurtz, che permette di impartire istruzioni ai calcolatori in inglese anziché nei codici binari. Questo cambiamento rende la programmazione più accessibile e apre la strada a una nuova ondata di innovazioni e sperimentazioni. Il successo commerciale dell’Altair 8800 supera ogni aspettativa. Inizialmente, MITS spera di vendere solo alcune centinaia di unità, ma la domanda si rivela straordinariamente alta, con oltre 2.000 ordini ricevuti, un numero senza precedenti per l’epoca. Questa inaspettata popolarità mette a dura prova le capacità produttive di MITS, che fatica a soddisfare la domanda. Nonostante i ritardi nelle consegne, i clienti sono disposti ad attendere, dimostrando la forte attrattiva del prodotto. Questa domanda spinge MITS a diventare un’azienda seria e ad ampliare la sua presenza pubblicitaria su diverse riviste di informatica.

L’Altair 8800 venne reclamizzato come prodotto “vaporware”, un termine che descrive prodotti informatici pubblicizzati prima del loro completamento effettivo.

I PRIMI PASSI NEL RETAIL

Dopo la pubblicazione degli articoli sull’Altair su Popular Electronics, diverse persone, come Dick Heiser, si ispirano a diventare rivenditori di Altair. Heiser apre Arrowhead Computers, uno dei primi negozi al dettaglio specializzati, vendendo computer Altair e libri correlati. È così che l’Altair 8800 apre la strada ai moderni computer personali, ma ispira anche una generazione di hacker dell’hardware, desiderosi di esplorare e spingere oltre i limiti della tecnologia dell’informatica. Il loro spirito di sperimentazione e innovazione, mosso da un mix di curiosità e sfida tecnica, contribuisce a plasmare il futuro dell’informatica e a gettare le basi per l’ascesa di giganti tecnologici come Microsoft.

L’ALTAIR 8800 si rileva non solo un prodotto rivoluzionario nel suo tempo, ma dà anche vita a una sottocultura legata all’hardware che continua a influenzare l’evoluzione della tecnologia. Le loro scoperte, metodi e filosofie continuano a risuonare nel settore tecnologico odierno, dimostrando che l’ALTAIR 8800 è molto più di un semplice computer: è il catalizzatore di un’era di cambiamento radicale nell’informatica e nella cultura hacker.

Leggi anche: “I gadget segreti degli hacker”

Senza categoria

(IN)sicurezza di rete Americana

Diverse infrastrutture compromesse da cyber-spie cinesi

Per cinque anni un gruppo cinese di cyber-spie noto come Volt Typhoon è riuscito a intrufolarsi indisturbato all’interno di infrastrutture di rete americane legate ai settori energia, sistemi idrici e acque reflue e comunicazioni. L’accesso iniziale avveniva solitamente sfruttando vulnerabilità a carico di router, firewall o altri dispositivi di rete, poi una volta all’interno della rete, sfruttando vulnerabilità del sistema operativo, il gruppo riusciva a mettere le mani su credenziali di accesso da amministratore dei sistemi, ottenendo così pieno accesso agli archivi dati e alle informazioni in essi contenuti utilizzando strumenti di Windows per non destare sospetti tra gli amministratori di rete e non essere scoperti dai sistemi di sicurezza integrati nei vari sistemi. Secondo le autorità americane, questo tipo di attacco potrebbe causare problemi di notevole portata, soprattutto in occasione di eventi geo-politici di notevole rilevanza come potenziali conflitti militari o in situazioni di tensioni tra stati.

Leggi anche: “Come parlano gli esperti di sicurezza?“

-

News3 anni ago

News3 anni agoHacker Journal 277

-

News7 anni ago

News7 anni agoAbbonati ad Hacker Journal!

-

Articoli2 anni ago

Articoli2 anni agoParrot Security OS: Linux all’italiana- La distro superblindata

-

Articoli3 anni ago

Articoli3 anni agoGuida: Come accedere al Dark Web in modo Anonimo

-

Articoli6 anni ago

Articoli6 anni agoSuperare i firewall

-

News4 anni ago

News4 anni agoLe migliori Hacker Girl di tutto il mondo

-

Articoli5 anni ago

Articoli5 anni agoCome Scoprire password Wi-Fi con il nuovo attacco su WPA / WPA2

-

News7 anni ago

News7 anni agoAccademia Hacker Journal