Cybersecurity

Sito Parlamento europeo down: probabile attacco hacker russo

Il sito del Parlamento Europeo da fonti repubblica pare sia sotto attacco probabilmente da hacker filo russi.

Il sito del Parlamento europeo, così come la connessione wifi in tutta la sede di Strasburgo, è rimasto fuori uso per diverso tempo. Sul web circolano le rivendicazioni di un attacco hacker da parte di Anonymous Russia e Killnet. In diversi Paesi il sito del Parlamento europeo risulta ancora inaccessibile.

Cybersecurity

Olimpiadi 2024: Wi-Fi pubblico poco sicuro

In occasione dei Giochi Olimpici e Paralimpici estivi, gli esperti di Kaspersky hanno analizzato circa 25.000 Wi-Fi pubblici a Parigi ed è emerso che quasi il 25% di queste reti ha una crittografia debole o assente

In vista delle Olimpiadi di Parigi, Kaspersky ha analizzato la sicurezza delle reti Wi-Fi aperte a cui i visitatori potrebbero collegarsi. Su 47.891 segnali analizzati in luoghi frequentati e sedi olimpiche (le aree di analisi comprendono: Arco di Trionfo, Avenue des Champs-Élysées, Museo del Louvre, Torre Eiffel, Cattedrale di Notre Dame, Senna, Trocadéro, Stadio di Francia), sono stati identificati 24.766 punti di accesso Wi-Fi unici. Un quarto di queste reti presenta gravi carenze di sicurezza, come crittografia debole o inesistente, rendendole vulnerabili agli attacchi. Inoltre, quasi il 20% delle reti usa WPS, un algoritmo obsoleto e facilmente compromettibile. Solo il 6% delle reti adotta il protocollo di sicurezza WPA3.

I criminali informatici potrebbero sfruttare queste reti per rubare dati sensibili degli utenti. Kaspersky consiglia di utilizzare una VPN, come Kaspersky VPN Secure Connection per criptare la connessione e proteggere i dati personali e finanziari su reti Wi-Fi pubbliche.

Per avere maggiori informazioni sulla sicurezza della rete Wi-Fi di Parigi, consigliamo di visitare il sito Kaspersky Daily

Quando si utilizza il Wi-Fi pubblico, gli esperti consigliano sempre di seguire alcune regole comportamentali:

- Evitare le transazioni sensibili: non accedere a conti bancari o ad altri servizi sensibili quando si utilizza il Wi-Fi pubblico.

- Verificare la rete: assicurarsi che sia legittima verificando con la struttura che la mette a disposizione.

- Attivare i firewall: controllare che il firewall del dispositivo sia attivo per bloccare gli accessi non autorizzati.

- Utilizzare password forti: impostare sempre password efficaci e uniche e attivare l’autenticazione a due fattori per una maggiore protezione.

- Aggiornare i software: eseguire regolarmente l’aggiornamento del sistema operativo, delle applicazioni e del software antivirus per proteggersi dalle minacce più recenti.

- Disattivare la condivisione dei file: per evitare accessi non autorizzati, disabilitare la condivisione di file e AirDrop sul dispositivo.

leggi anche: “Fan dei gliochi olimpici truffati”

*illustrazione articolo progettata da Freepik

Corsi

Più competenze nella cybersecurity

Accordo tra Cyber Security Italy Foundation e ITS ICT Academy per promuovere professionalità nella comunicazione e sicurezza digitale

La comunicazione e la sicurezza digitale sono cruciali nella società moderna, facilitando lo scambio di informazioni e proteggendo dati sensibili. La Cyber Security Italy Foundation e la Fondazione ITS Information and Communications Technology Academy (ICT Academy) hanno firmato un protocollo d’intesa per promuovere competenze avanzate nella comunicazione e sicurezza digitale. Questo accordo mira a diffondere conoscenze di cybersecurity tra giovani e professionisti, attraverso scuole e centri per l’impiego, per colmare il gap di competenze in Italia.

Il presidente dell’ITS ICT Academy, Fabrizio Rizzitelli, ha sottolineato l’importanza della diffusione delle competenze digitali per creare una forza lavoro qualificata e aumentare la consapevolezza delle minacce informatiche. Marco Gabriele Proietti, presidente della Cyber Security Italy Foundation, ha parlato del “Progetto scuole” per l’educazione alla cybersecurity, che verrà esteso a livello nazionale.

ITS ICT Academy integra istruzione, formazione e lavoro, aggiornando professionisti e realizzando percorsi formativi. La Cyber Security Italy Foundation promuove l’innovazione tecnologica e supporta il trasferimento di know-how alle Pubbliche Amministrazioni e alle imprese. Entrambe le fondazioni mirano a sensibilizzare e diffondere una cultura della sicurezza digitale tramite ricerche, convegni, corsi e progetti innovativi.

Il protocollo d’intesa, della durata di un anno, prevede attività congiunte di divulgazione tecnica e scientifica, stage, orientamento e formazione, con l’obiettivo di sviluppare competenze professionali nel campo della comunicazione e della cybersecurity. Inoltre, le fondazioni promuoveranno la ricerca e l’innovazione tecnologica, sensibilizzando studenti e cittadini sull’importanza della sicurezza informatica e partecipando a bandi di concorso per progetti comuni.

Leggi anche: “Percorsi di formazione per accrescere le competenze digitali“

Articoli

Navigazioni protette e sicure!

Ecco un’estensione per browser capace di rendere la navigazione su Internet davvero migliore: priva di pubblicità, sicura e che strizza l’occhio alla privacy

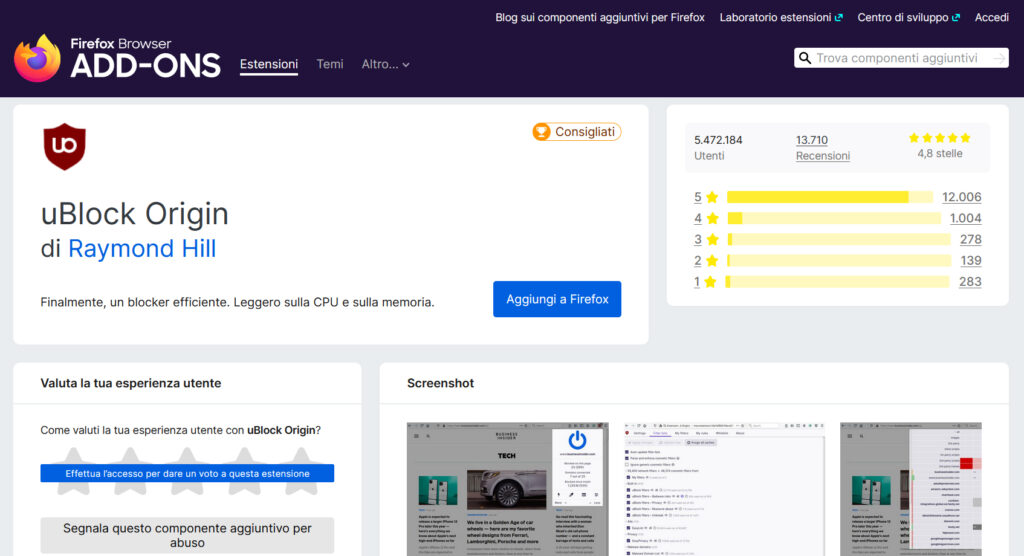

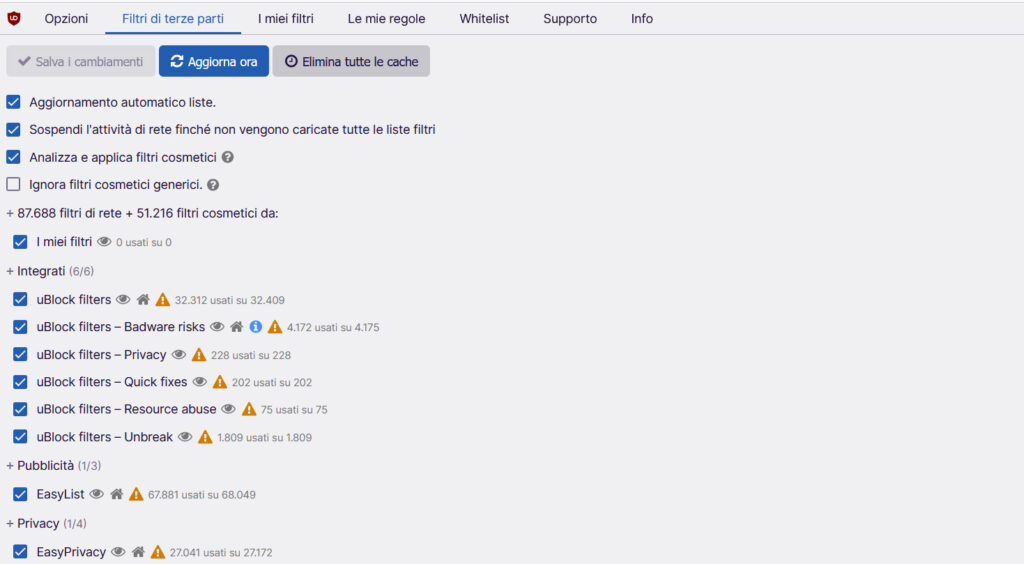

uBlock Origin non è solo un potente software Adblock, cioè in grado di fermare le pubblicità sui siti visitati, ma un vero e proprio sistema di filtraggio, capace di bloccare anche JavaScript, spyware e malware. Semplice da utilizzare, è distribuito con licenza open source, è multipiattaforma e risulta essere molto leggero in termini di utilizzo della memoria (se paragonato ad altre estensioni o programmi simili). Sviluppato inizialmente (e ancora sostenuto) dal suo ideatore, Raymond Hill, si installa in pochi secondi e consente di eseguire un filtraggio completo delle pubblicità, bloccare elementi multimediali pesanti e impostare filtri personalizzati in base alle proprie esigenze.

PERCHÉ UTILIZZARE UBLOCK ORIGIN?

Per due semplici ragioni: la prima, per le sue potenzialità e per la semplicità di utilizzo; la seconda, perché fa parte dell’ormai nota “La cassetta degli attrezzi anticensura” di cui abbiamo già scritto sulla rivista parlando della cyberguerra dichiarata dal collettivo Anonymous contro l’invasione dell’Ucraina da parte di Putin. Una serie di tool utili a tutelare la privacy e ad aggirare le limitazioni imposte dal governo sovietico. Vediamo come si usa.

IN PRATICA

Installate l’add-on collegandovi a questo indirizzo e cliccando su Aggiungi a Firefox, se navigate con il browser di Mozilla, oppure su Aggiungi se adoperate Google Chrome, o ancora su Ottieni per Edge. Scegliete il pulsante Installa e aspettate qualche secondo. Un messaggio vi avviserà che è tutto pronto.

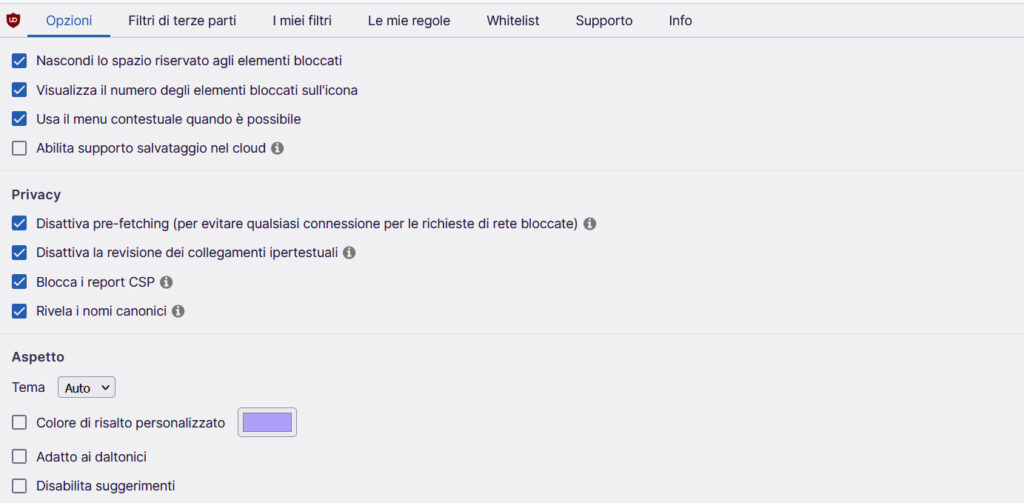

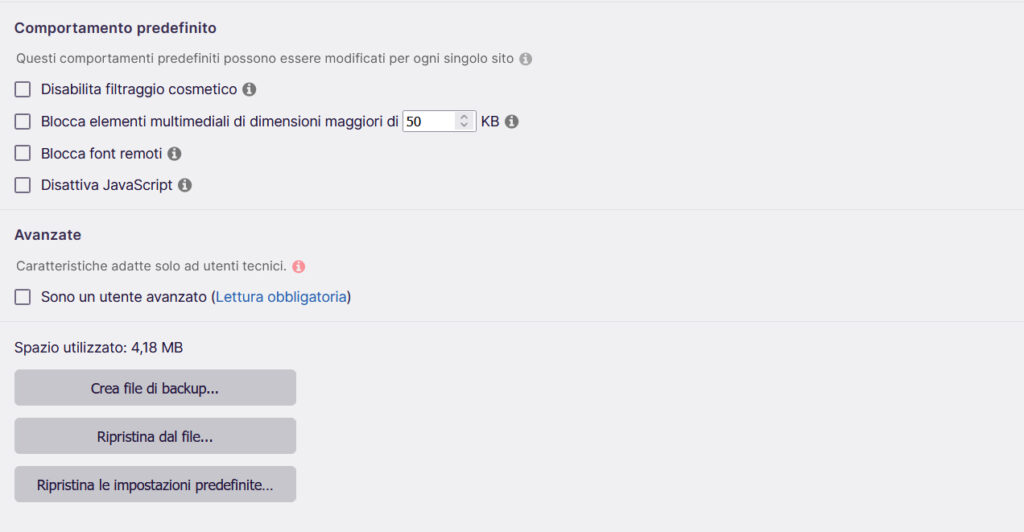

Cliccate sull’add-on appena installato. Vi si aprirà la sua piccola schermata con tutti i comandi principali. Selezionate il simbolo degli ingranaggi: è in basso a destra. La scheda che apparirà è la dashboard del tool. Personalizzate a vostro piacere l’aspetto e la privacy dalle Opzioni.

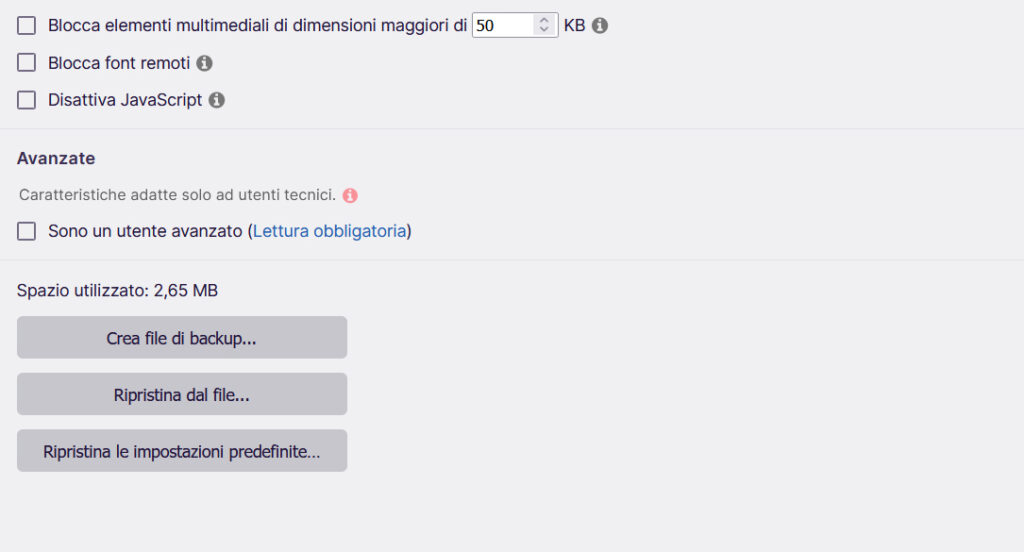

Nella parte bassa della schermata, in base alle vostre esigenze, spuntate una o più voci. C’è quella che blocca gli elementi multimediali maggiori di 50 KB, i font remoti e i componenti JavaScript. Questo sarà il comportamento predefinito che ritroverete ogni volta che riaprirete il browser.

Dalle due schede di fianco potete personalizzare le impostazioni richiamando dei filtri e delle regole: si possono impostare filtri di terze parti e/o scriverne ex novo. Dovete ricordare che ogni filtro va impostato su una sola riga. Se non avete voglia di cimentarvi nella stesura dei filtri, online ne trovate tantissimi già pronti. Basta una semplice ricerca.

Se volete escludere uno o più siti, creare quindi una whitelist, il procedimento è banale: vi basta cliccare sull’icona blu di spegnimento dell’add-on e ricaricare la pagina. Per riattivare il bloccaggio per il sito, è sufficiente selezionare lo stesso pulsante. In alternativa, se volete un bloccaggio continuate, compilate la scheda Whitelist della dashboad.

Il tool uBlock Origin consente anche di ripristinare le impostazioni di fabbrica. Sempre dalla dashboard, selezionate la scheda Opzioni, scorrete fino in fondo alla pagina poi cliccate sul pulsante Ripristina le impostazioni predefinite… Ora potete riconfigurare l’add-on come meglio credete.

*illustrazione articolo progettata da Freepik

Corsi

Corsi di formazione gratuiti a tema cybersecurity

Microsoft Italia e la Fondazione Mondo Digitale hanno avviato nuovi corsi di formazione online mirati a favorire la diffusione di competenze nel campo della sicurezza informatica

Disponibili dal 1° marzo i nuovi corsi di formazione gratuiti a tema sicurezza informatica per cittadini e studenti promossi da Microsoft Italia in collaborazione con la Fondazione Mondo Digitale. I corsi si svolgono quotidianamente online a questo indirizzo.

L’annuncio fa parte del progetto più ampio “Ambizione Italia per la Cybersecurity“, un programma formativo strutturato su diversi livelli. L’obiettivo principale è quello di formare esperti in cybersicurezza, una figura professionale sempre più richiesta sul mercato del lavoro. Parallelamente, si mira a sensibilizzare scuole e cittadini sui temi della privacy e della sicurezza, permettendo a tutti di adottare un approccio responsabile alle opportunità digitali. Il corso comprende video-pillole di breve durata che coprono argomenti che vanno dall’uso di password efficaci alla comprensione dei principali rischi online, fornendo anche nozioni e suggerimenti per effettuare transazioni online in modo sicuro. Queste risorse sono accessibili sulla piattaforma della Fondazione Mondo Digitale.

Secondo l’ultimo Digital Defense Report, Microsoft raccoglie ogni giorno oltre 65 trilioni di segnali. Nell’ultimo anno si è assistito a un aumento della portata globale degli attacchi, che hanno interessato ben 120 Paesi, alimentati dallo spionaggio da parte dei governi attraverso operazioni di influenza. Mentre poi nel recente passato gli attacchi maggiormente utilizzati erano incentrati sulla distruzione di dati o risorse o sul guadagno finanziario attraverso ransomware, i dati mostrano che oggi la motivazione predominante è quella di rubare informazioni, monitorare segretamente le comunicazioni o manipolare ciò che le persone leggono, mostrando una convergenza sempre maggiore tra attacchi informatici e operazioni di influenza. L’Intelligenza Artificiale sta giocando un ruolo chiave: se da un lato crea nuove minacce sempre più sofisticate, dall’altro produce nuove opportunità di difesa. L’AI, infatti, è utilizzata sempre più di frequente dai cybercriminali per perfezionare gli attacchi ma, allo stesso tempo, l’AI sarà fondamentale per una difesa sempre più efficace, grazie alla capacità di automatizzare e velocizzare aspetti della cybersecurity come il rilevamento delle minacce, la risposta, l’analisi e la previsione.

“Rischi e minacce stanno crescendo costantemente. La mancanza di competenze adeguate nel settore della cybersecurity – sia avanzate sia di base – può causare danni significativi non solo alle aziende ma a tutti noi. Non è più una questione per i soli addetti ai lavori, ma è necessario che tutti prestino attenzione alla sicurezza dei propri dati, per se stessi e per gli altri. Il rischio non riguarda solamente le grandi aziende, ma anche per le piccole e medie imprese e i singoli cittadini. Con Ambizione Italia per la Cybersecurity vogliamo dare il nostro contributo. Insieme a Fondazione Mondo Digitale e all’ecosistema dei partner, possiamo accelerare sulla formazione per avere i giusti strumenti e competenze per affrontare le sfide del presente e del futuro” ha affermato Tamara Zancan, Direttrice Cybersecurity, Compliance e Identity.

“Grazie alla consolidata alleanza con Microsoft promuoviamo un intenso programma formativo sulla cybersecurity che ci impegna a vari livelli. A febbraio abbiamo coinvolto nell’hackathon finale del percorso Hacker vs hacker, parte di Ambizione Italia per la cybersecurity, 80 ragazze e ragazzi delle scuole superiori presso l’Università Campus Bio-Medico di Roma. L’obiettivo è imparare a difendersi dagli attacchi cyber. Solo qualche giorno fa, presso la Microsoft House di Milano, inoltre, 15 giovani donne hanno incontrato Vasu Jakkal, vicepresidente di Microsoft per la Security, Compliance, Identity & Privacy per parlare di parità di genere nel settore delle tecnologie. Il nostro è un impegno a tutto tondo perché la sicurezza informatica riguarda da vicino la vita di tutti noi” – ha dichiarato Mirta Michilli, direttrice generale della Fondazione Mondo Digitale.

Leggi anche: “Microsoft scopre vulnerabilità in MacOS“

Corsi

A scuola di cybersecurity

Cisco Italia rilancia la Cybersecurity Scholarship, che permetterà a 1.000 persone di formarsi come esperti della sicurezza informatica: candidature aperte fino al 27 novembre

Ottobre è il mese internazionale della cybersecurity e per l’occasione Cisco Italia ha annunciato la quinta edizione della Cybersecurity Scholarship, una iniziativa che mette a disposizione 1.000 borse di studio per prepararsi gratuitamente a diventare un esperto di cybersecurity.

Le borse di studio consentono di seguire gratuitamente il percorso Cybersecurity Career Path delle Networking Academy Cisco nel quadro di un’attività di studio che dura 6 mesi, da dicembre 2023 a giugno 2024. Sono previste lezioni online, webinar con professionisti di settore, laboratori finali che verranno proposti dagli Academy partner Cisco di tutta Italia.

I partecipanti avranno accesso anche alla community delle Networking Academy con tutte le sue opportunità, e potranno entrare in contatto con realtà aziendali che operano nel settore digitale. Da sottolineare che il percorso formativo costituisce anche un’introduzione alla certificazione Cisco Certified Support Technician – Cybersecurity.

Le borse di studio sono aperte a persone tra i 16 e i 45 anni con una istruzione superiore o universitaria, ed è raccomandato avere una conoscenza dell’inglese di livello B2. Altro requisito prevede la partecipazione, entro il 27 novembre 2023, al corso introduttivo “Intro to Cybersecurity” e l’invio del form di iscrizione.

Tutte le informazioni sono disponibili su questo sito.

Leggi anche: “Al via la quarta edizione di cybersecurity scholarship“

Cybersecurity

Aaron Swartz : Hacker innovatore e la battaglia per il sapere accessibile

Per l’anniversario della morte di Aaron Swartz dell’8 Novembre , la Milano University Press Università di Milano ha pubblicato la biografia su Aaron scritta da Giovanni Ziccardi, “Aggiustare il mondo. La vita, il processo e l’eredità dell’hacker Aaron Swartz” , che è liberamente scaricabile in open access.

Le vicende di Swartz e la sua lotta per la trasparenza, per la libera informazione e contro la corruzione in politica sono, ancora oggi, estremamente attuali in un mondo digitale che è sempre meno attento ai diritti e alle libertà dei cittadini.

La vita troppo breve dell’hacker Aaron Swartz – morto suicida l’11 gennaio del 2013 – ha tantissimi aspetti incredibili. Piccolo genio dell’informatica cresciuto in un sobborgo di Chicago, incontra, da adolescente, studiosi del calibro di Tim Berners-Lee e Lawrence Lessig e lavora con loro per costruire le architetture informatiche, e le licenze d’uso, del futuro.

Cybersecurity

Nuove minacce Hacker, AXLocker, Octocrypt e Alice Ransomware

Cyble Research and Intelligence Labs ha scoperto tre nuove famiglie di ransomware che crittografano i documenti della vittima e consentono a Discord ATO (acquisizione dell’account) di rubare dati.

Le tre varianti includono AXLocker, Octocrypt e Alice Ransomware. Vale la pena notare che Discord è relativamente popolare tra le comunità crittografiche e gaming.

Ne post sul blog , i ricercatori di Cyble hanno confermano che le organizzazioni dovrebbero migliorare la loro scansione per i primi segnali di allarme di nuove varianti e credenziali compromesse per contrastare potenziali attacchi.

Le aziende devono stare al passo con le tecniche di attacco utilizzate da hacker per prendere di mira i propri sistemi. Questo è possibile solo attraverso l’implementazione di best practice di sicurezza e controlli di sicurezza avanzati.

-

News3 anni ago

News3 anni agoHacker Journal 278

-

News7 anni ago

News7 anni agoAbbonati ad Hacker Journal!

-

Articoli2 anni ago

Articoli2 anni agoParrot Security OS: Linux all’italiana- La distro superblindata

-

Articoli3 anni ago

Articoli3 anni agoGuida: Come accedere al Dark Web in modo Anonimo

-

Articoli6 anni ago

Articoli6 anni agoSuperare i firewall

-

News4 anni ago

News4 anni agoLe migliori Hacker Girl di tutto il mondo

-

Articoli5 anni ago

Articoli5 anni agoCome Scoprire password Wi-Fi con il nuovo attacco su WPA / WPA2

-

News7 anni ago

News7 anni agoAccademia Hacker Journal